Microsoft Defender for Endpoint: Erste Schritte zur Bereitstellung mit Intune

Geräte sind heute vielfältig, mobil und damit angreifbar. Klassischer Virenschutz erkennt bekannte Muster, lässt jedoch Lücken bei neuen Techniken und unauffälligen Angriffen. Gefordert ist eine Lösung, die Aktivitäten sichtbar macht, Angriffe früh erkennt und Massnahmen zentral sowie möglichst automatisiert steuert. Eine dieser Lösungen ist es, Microsoft Defender for Endpoint mit Intune bereitzustellen.

Microsoft Defender for Endpoint (MDE) liefert diese Abdeckung: Der Endpoint Detection & Response (EDR)-Sensor sammelt Gerätesignale, Threat & Vulnerability Management (TVM) weist auf Schwachstellen und Fehlkonfigurationen hin, Attack Surface Reduction (ASR)-Regeln reduzieren die Angriffsfläche, Web-/Network Protection blockiert riskante Verbindungen, und Automated Investigation and Remediation (AIR) unterstützt die automatische Untersuchung und Eindämmung.

Dieser Beitrag ist der erste Teil einer Serie über Microsoft Defender for Endpoint. Im Fokus dieses Teils steht, wie sich Microsoft Defender for Endpoint mit Intune bereitstellen lässt: Onboarding, Aktivierung des EDR-Sensors sowie Anwendung einer Basiskonfiguration für Firewall, Antivirus und ASR-Regeln.

Voraussetzungen und Lizenzierung

Lizenzen

Microsoft Defender for Endpoint ist in drei Varianten verfügbar:

- Microsoft Defender for Endpoint P1 (Bestandteil von Microsoft 365 E3)

- Microsoft Defender for Endpoint P2 (Bestandteil von Microsoft 365 E5)

- Microsoft Defender for Business (Bestandteil von Microsoft 365 Business Premium)

Die folgende Tabelle stellt wichtige Unterschiede innerhalb der verschiedenen Varianten dar: Microsoft Defender for Business häufig gestellte Fragen – Microsoft Defender for Business | Microsoft Learn

Eine Übersicht der Microsoft Lizenzpakete mit deren Features kann unter https://m365maps.com/ abgerufen werden.

Rollen

Für die Installation und Konfiguration, um Microsoft Defender for Endpoint mit Intune bereitzustellen, wird nach dem Prinzip der geringsten Berechtigungen die folgende Rolle benötigt.

| Rolle | Berechtigung |

| Sicherheitsadministrator | Erstellen und Verwalten von Sicherheitsfeatures in Microsoft 365 Defender und Microsoft Intune |

Bereitstellung von Microsoft Defender for Endpoint

Microsoft Defender for Endpoint über Microsoft Intune bereitstellen

Microsoft Defender for Endpoint wird über einen Konnektor in Microsoft Intune integriert. Dafür sind Konfigurationen sowohl im Microsoft Defender Portal als auch im Microsoft Intune Admin Center erforderlich.

Anmeldung an Microsoft Defender Portal (https://security.microsoft.com) und System > Einstellungen > Endpunkte > Allgemein > Erweiterte Funktionen öffnen.

Option Verbindung zu Microsoft Intune (1) aktivieren und die Konfiguration mit Einstellungen speichern (2) übernehmen.

Anmeldung am Microsoft Intune Admin Center (https://intune.microsoft.com) und Endpunktsicherheit > Setup > Microsoft Defender für Endpunkt öffnen.

Option Windows-Geräte der Version 10.0.15063 und höher mit Microsoft Defender for Endpoint verbinden (1) und Konfiguration mit Speichern (2) übernehmen.

Nach dem Aktivieren der Option wird der Verbindungsstatus mit Aktiviert angezeigt.

Unter Endpunkterkennung und -antwort wird Microsoft Defender for Endpoint auf den Geräten aktiviert. Damit ist sichergestellt, dass der Gerätesensor korrekt eingebunden ist und alle erforderlichen Konfigurationen über Microsoft Defender und Microsoft Intune erhält.

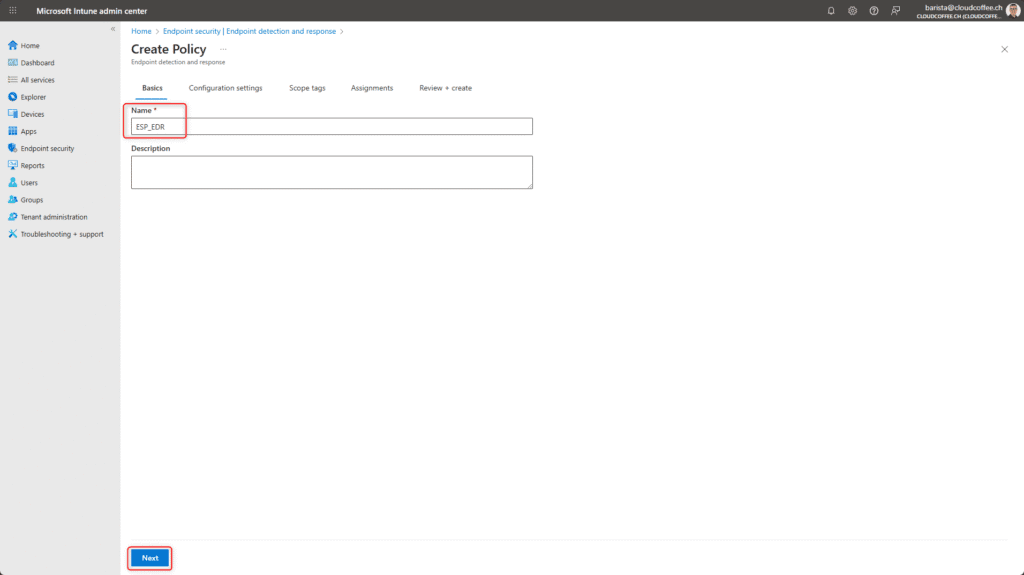

Endpunktsicherheit > Verwalten > Endpunkterkennung und -antwort > Richtlinie erstellen öffnen

Plattform Windows und Profil Endpunkterkennung und -antwort auswählen

Name für die Richtlinie vergeben, z.B. ESP_EDR

Optionen wie folgt konfigurieren:

- Clientkonfigurationspakettyp für Microsoft Defender for Endpoint: Automatisch von Connector

- Stichprobenfreigabe: Alle (Standard)

- Häufigkeit von Telemetrieberichten: Nicht konfiguriert, da veraltet und keine Auswirkung mehr auf die Geräte

Bereichstags bei Bedarf konfigurieren

Zuweisung der Geräte konfigurieren, auf die diese Einstellungen angewendet werden sollen.

Einstellungen prüfen und mit Speichern übernehmen.

E-Mail-Benachrichtigungen konfigurieren

Im Microsoft Defender Portal lassen sich E-Mail-Benachrichtigungen zu sicherheitsrelevanten Ereignissen konfigurieren. Wahlweise für erkannte Bedrohungen über die Option Benachrichtigungen oder für risikobehaftete Geräte über Sicherheitsrisiken.

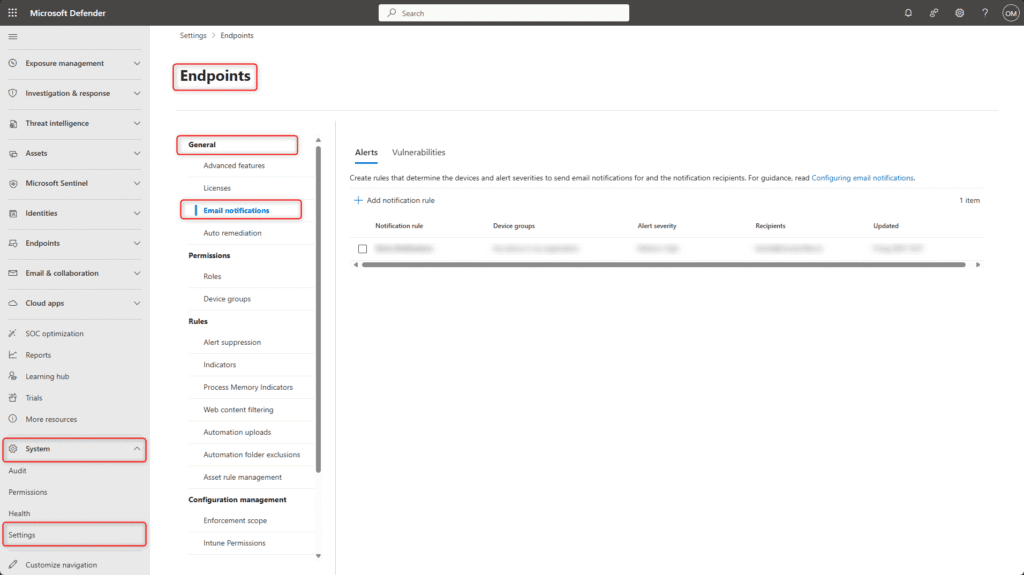

Anmeldung an Microsoft Defender Portal (https://security.microsoft.com) und System > Einstellungen > Endpunkte > Allgemein > E-Mail-Benachrichtigungen öffnen.

Benachrichtigungen bei erkannten Bedrohungen

Im Bereich Benachrichtigungen lassen sich E-Mail-Benachrichtigungen für sicherheitsrelevante Warnungen konfigurieren, die durch Microsoft Defender for Endpoint ausgelöst werden. Dazu zählen unter anderem erkannte Bedrohungen, blockierte Angriffsversuche und automatisch durchgeführte Reaktionen. Die Benachrichtigungen können auf Schweregrade eingeschränkt und an definierte Empfänger gesendet werden.

Benachrichtigungen > Benachrichtigungsregel hinzufügen auswählen

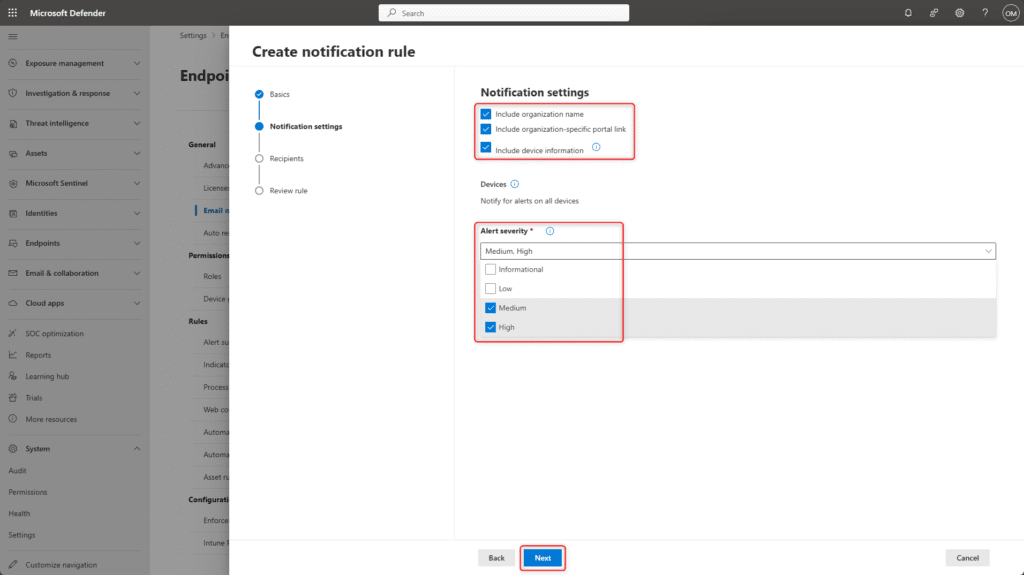

E-Mail-Benachrichtigungsregel benennen, z.B. Alerts_Notifications

Die Benachrichtigungseinstellungen können an die eigenen Anforderungen angepasst werden. Für den Schweregrad der E-Mail-Benachrichtigungen stehen die Stufen Informativ, Niedrig, Mittel und Hoch zur Auswahl. Um eine zu hohe Anzahl an Benachrichtigungen zu vermeiden und die Aufmerksamkeit der Administratoren auf wirklich sicherheitsrelevante Ereignisse zu lenken, hat sich die Auswahl der Stufen Mittel und Hoch in der Praxis bewährt.

E-Mail-Empfänger hinzufügen

Einstellungen prüfen und mit Absenden übernehmen.

Sicherheitsrisiken

Im Bereich Sicherheitsrisiken lassen sich E-Mail-Benachrichtigungen für Geräte mit erhöhtem Risiko einrichten. Microsoft Defender for Endpoint bewertet den Gerätezustand anhand verschiedener Signale wie erkannter Bedrohungen, Schwachstellen und Abweichungen von Sicherheitseinstellungen. Sobald ein Gerät als risikobehaftet eingestuft wird, erhalten die definierten Empfänger eine Benachrichtigung. Für die Nutzung dieser Funktion ist eine Lizenz für Microsoft Defender for Endpoint P2 oder Microsoft Defender for Business erforderlich.

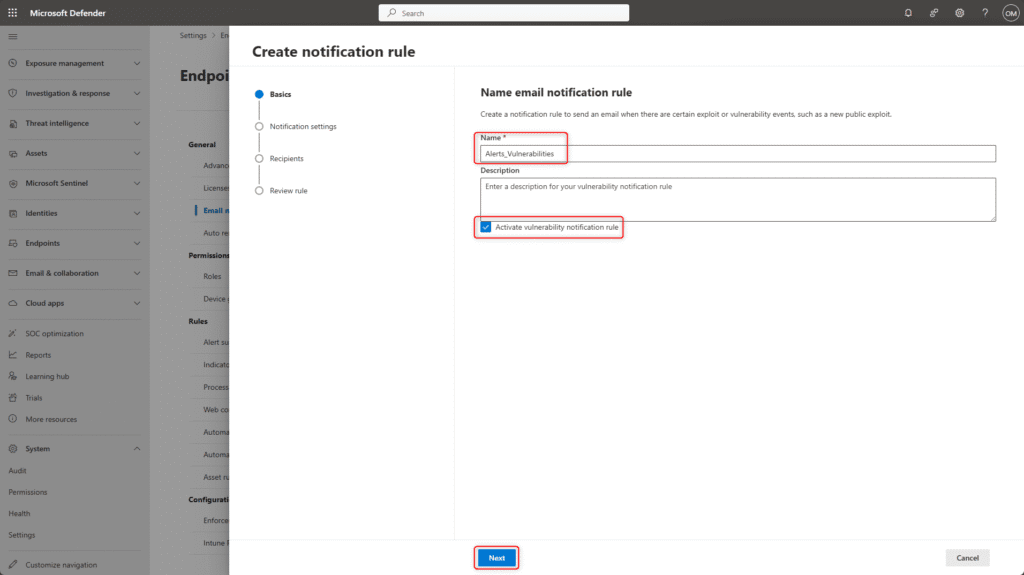

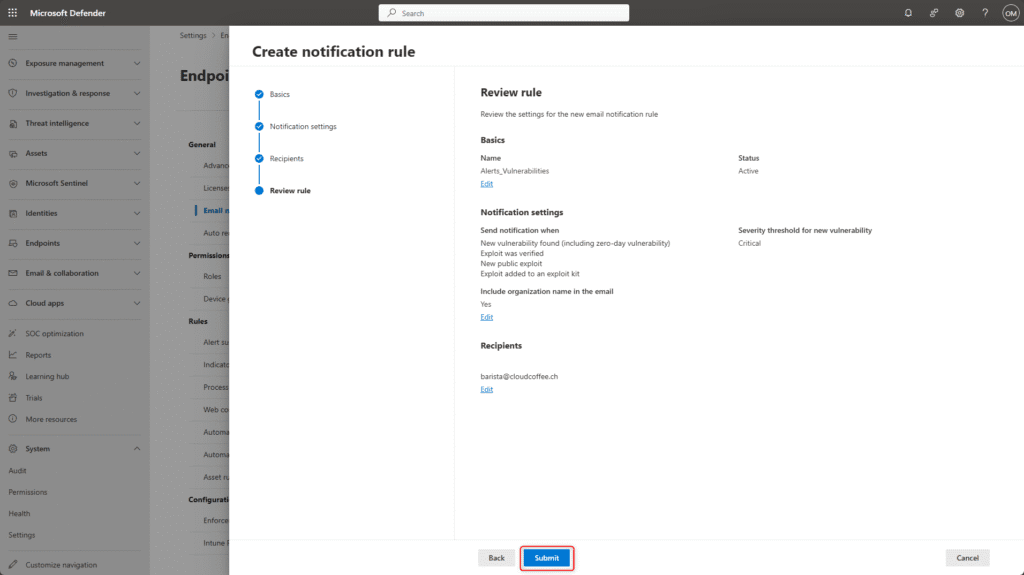

Sicherheitsrisiken > Benachrichtigungsregel hinzufügen auswählen

E-Mail-Benachrichtigungsregel benennen, z.B. Alerts_Vulnerabilities

Benachrichtigungsregel zu Sicherheitsrisiken aktivieren auswählen

Die E-Mail-Benachrichtigungen lassen sich an die eigenen Anforderungen anpassen. Als Schwellwert dient das CVSS (Common Vulnerability Scoring System), das Schwachstellen anhand ihrer Schwere bewertet. In der Praxis hat sich ein Grenzwert von 7.0 (Hoch) bewährt, da so nur Schwachstellen mit hoher oder kritischer Einstufung gemeldet werden, ohne die Empfänger mit weniger relevanten Benachrichtigungen zu überfluten.

Zusätzlich lassen sich Benachrichtigungen auf Schwachstellen mit konkreten Anzeichen für aktive Ausnutzung senden. Die folgenden Optionen helfen dabei, die Relevanz der Meldungen weiter korrekt einzuordnen:

- Missbrauch wurde verifiziert

Microsoft oder ein vertrauenswürdiger Partner hat bestätigt, dass eine Schwachstelle tatsächlich ausnutzbar ist, also aktiv und reproduzierbar missbraucht werden kann. - Neuer öffentlicher Missbrauch

Für eine bekannte Schwachstelle wurde Code veröffentlicht, mit dem sich der Exploit reproduzieren lässt. - Exploit zu einem Exploit-Kit hinzugefügt

Die Schwachstelle wurde in ein bekanntes Exploit-Kit integriert, also in eine automatisierte Sammlung von Exploits, die z. B. in Drive-by-Downloads oder Malware-Kampagnen eingesetzt wird.

E-Mail-Empfänger hinzufügen

Einstellungen prüfen und mit Absenden übernehmen.

Grundkonfiguration für Microsoft Defender for Endpoint

Über Microsoft Intune werden zentrale Schutzfunktionen wie Echtzeitschutz (Next-Generation Antivirus, NGAV), Windows-Firewall und Angriffsflächenreduzierung (Attack Surface Reduction, ASR) konfiguriert und aktiviert.

Hinweis für die nachfolgende Konfiguration:

In Intune bedeutet der Wert Nicht konfiguriert (1), dass der Standardwert (2) übernommen wird, und nicht, wie oft fälschlicherweise angenommen, dass die Funktion deaktiviert ist.

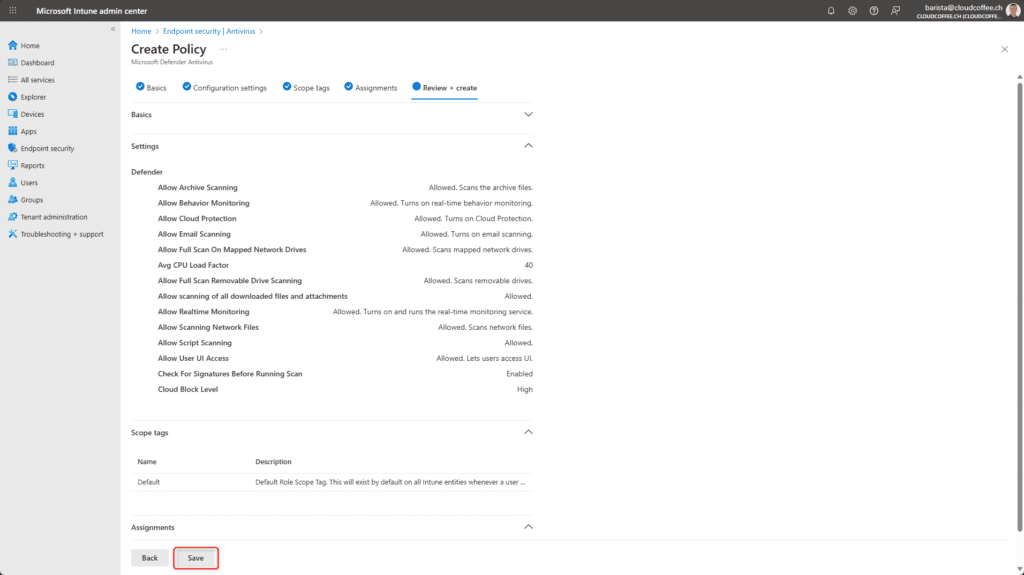

Next-Generation Antivirus (NGAV) mit Intune konfigurieren

Mit einer Richtlinie wird der Next-Generation Antivirus (NGAV) auf Windows-Geräten zentral konfiguriert. Dabei lassen sich Schutzfunktionen wie Echtzeitschutz und cloudbasierte Erkennung definieren und ausrollen.

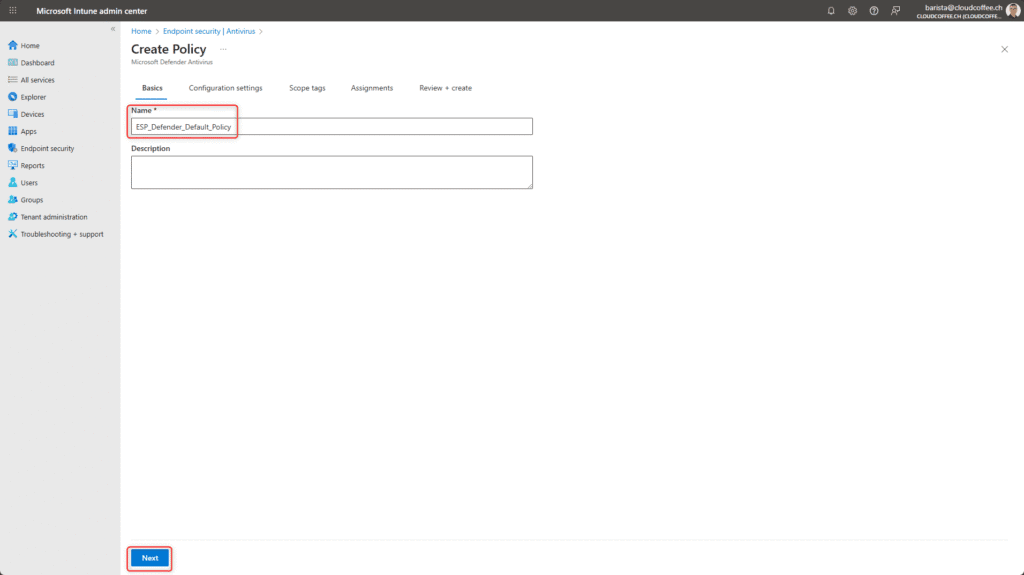

Anmeldung am Microsoft Intune Admin Center (https://intune.microsoft.com) und Endpunktsicherheit > Verwalten > Antivirus > Richtlinie erstellen auswählen.

Plattform Windows und Profil Microsoft Defender Antivirus auswählen.

Next-Generation Antivirus Richtlinie benennen, z.B. ESP_Defender_Default_Policy

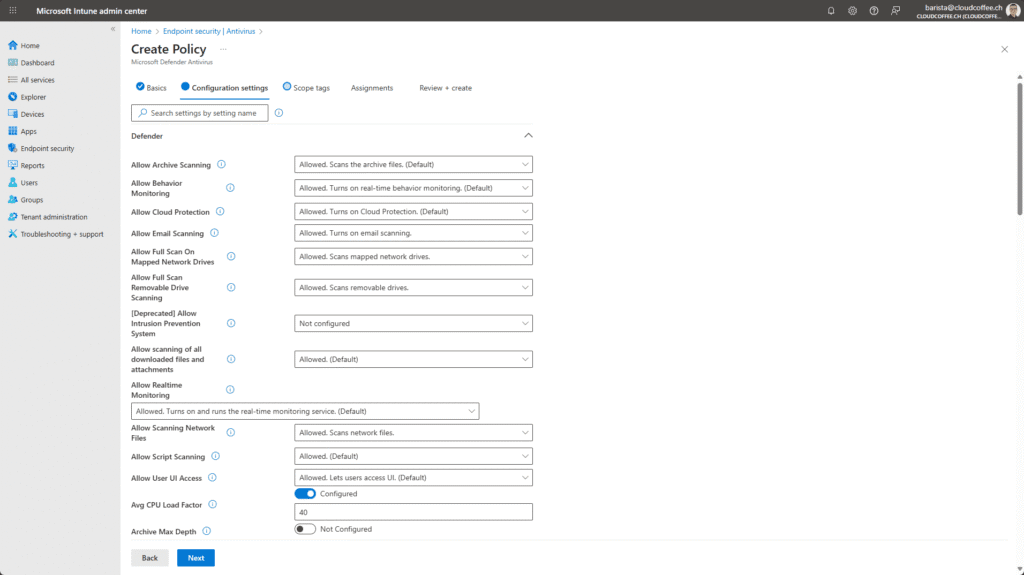

Die Einstellungen für den Next-Generation Antivirus (NGAV) lassen sich an individuelle Anforderungen anpassen. Folgende Konfigurationen haben sich in der Praxis bewährt.

| Konfigurationsoption | Wert |

| Archivüberprüfung zulassen | Zugelassen |

| Verhaltensüberwachung zulassen | Zugelassen |

| Cloudschutz zulassen | Zulässig |

| E-Mail-Überprüfung zulassen | Zugelassen |

| Vollständige Überprüfung von Wechseldatenträgern zulassen | Zugelassen |

| Überprüfung aller heruntergeladenen Dateien und Anlagen zulassen | Zugelassen |

| Echtzeitüberwachung zulassen | Zugelassen |

| Überprüfung von Netzwerkdateien zulassen | Zugelassen |

| Skriptüberprüfung zulassen | Zugelassen |

| Zugriff auf Benutzeroberfläche zulassen | Zugelassen |

| Faktor für durchschnittliche CPU-Auslastung | Konfiguriert, 40% |

| Vor dem Ausführen der Überprüfung auf Signaturen prüfen | Aktiviert |

| Cloudblockierungsebene | Hoch |

| Erweitertes Cloudtimeout | Konfiguriert, 50 |

| Tage zum Beibehalten bereinigter Schadsoftware | 28 |

| Netzwerkschutz aktivieren | Aktiviert (Sperrmodus) |

| PUA-Schutz | PUA-Schutz aktiviert |

| Überprüfungsparameter | Schnellüberprüfung |

| Schnellüberprüfungszeit planen | 750, entspricht 12:30 Uhr |

| Intervall für Signaturaktualisierung | 1 |

| Zustimmung für das Senden von Stichproben | Alle Stichproben automatisch senden |

| Zusammenführung durch lokale Administratoren deaktivieren | Zusammenführung durch lokale Administratoren deaktivieren |

| Zugriffsschutz zulassen | Zugelassen |

Die Einstellungen für Standardaktionen für Schweregrad der Bedrohungen bleiben bewusst auf Nicht konfiguriert. Dadurch kann das Microsoft Security Team die Steuerung dieser Einstellungen übernehmen, basierend auf aktuellen Sicherheitsrichtlinien und Best Practices. Dieser Ansatz reduziert Konfigurationsfehler und sorgt für konsistenten, aktuellen Schutz.

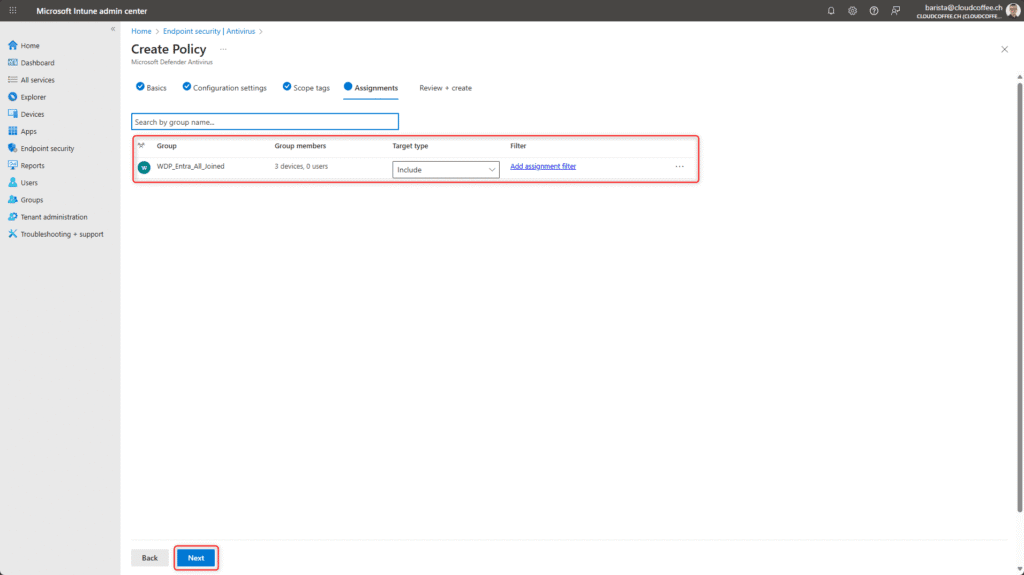

Bereichstags bei Bedarf konfigurieren

Zuweisung der Geräte konfigurieren, auf die diese Einstellungen angewendet werden sollen.

Einstellungen prüfen und mit Absenden übernehmen.

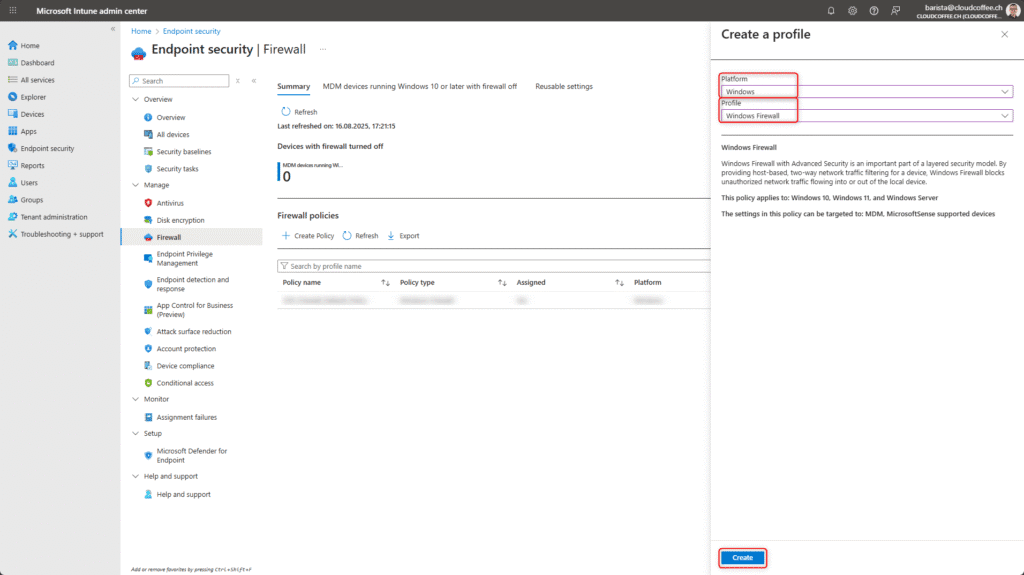

Windows-Firewall

Über eine Microsoft Intune-Richtlinie wird die Windows-Firewall auf Geräten standardisiert konfiguriert. Damit werden Regeln für eingehende und ausgehende Verbindungen sowie Protokollierungsoptionen zentral definiert und ausgerollt.

Anmeldung am Microsoft Intune Admin Center (https://intune.microsoft.com) und Endpunktsicherheit > Verwalten > Firewall > Richtlinie erstellen auswählen.

Plattform Windows und Profil Windows Firewall auswählen

Windows Firewall Richtlinie benennen, z.B. ESP_Firewall_Default_Policy

Die Einstellungen für die Windows-Firewall lassen sich an individuelle Anforderungen anpassen. Folgende Konfigurationen haben sich in der Praxis bewährt.

Konfiguration Firewall

| Konfigurationsoption | Wert |

| Firewall für Domänennetzwerk aktivieren | True |

| Zusammenführung lokaler Richtlinien zulassen | False |

| Firewall für privates Netzwerk aktivieren | True |

| Zusammenführung lokaler Richtlinien zulassen | False |

| Firewall für öffentliches Netzwerk aktivieren | True |

| Zusammenführung lokaler Richtlinien zulassen | False |

Konfiguration Überwachung

| Konfigurationsoption | Wert |

| Objektzugriff: Filterplattformverbindung überwachen | Erfolgreich und Fehler |

| Objektzugriff: Filterplattform: Verworfene Pakete überwachen | Erfolgreich und Fehler |

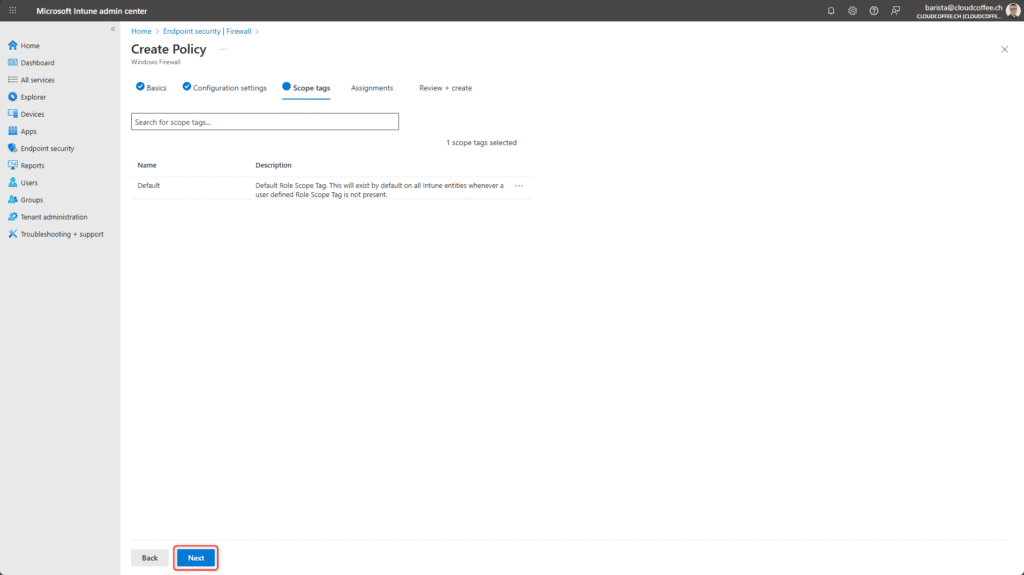

Bereichstags bei Bedarf konfigurieren

Zuweisung der Geräte konfigurieren, auf die diese Einstellungen angewendet werden sollen.

Einstellungen prüfen und mit Absenden übernehmen.

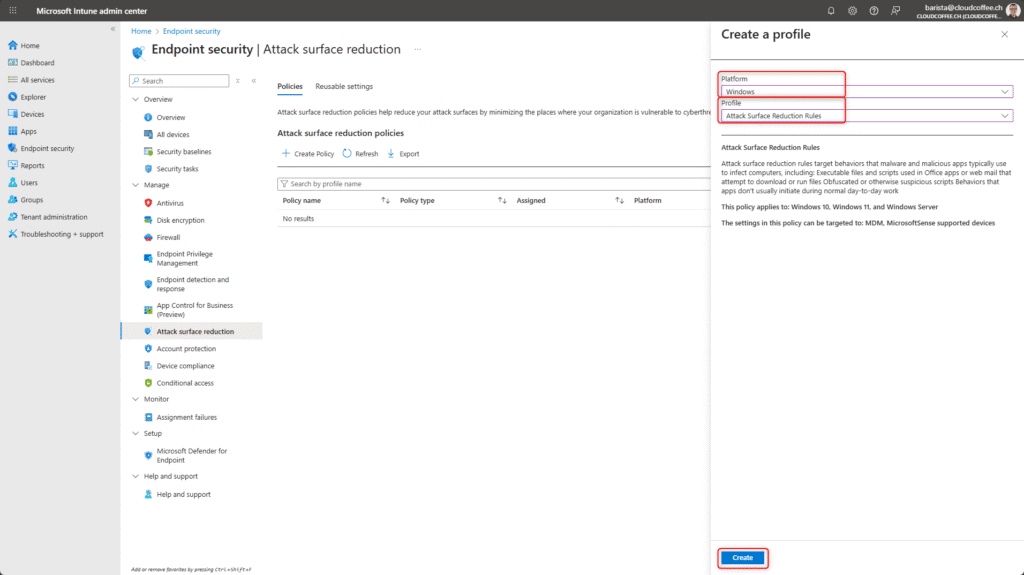

Angriffsflächenreduzierung

Angriffsflächenreduzierung (Attack Surface Reduction, ASR) umfasst eine Reihe gezielter Schutzregeln, die bekannte Angriffsvektoren blockieren, noch bevor Schadsoftware aktiv werden kann. Für den Einsatz von Angriffsflächenreduzierung (Attack Surface Reduction, ASR) ist eine Lizenz für Microsoft Defender for Endpoint P2 oder Microsoft Defender for Business erforderlich.

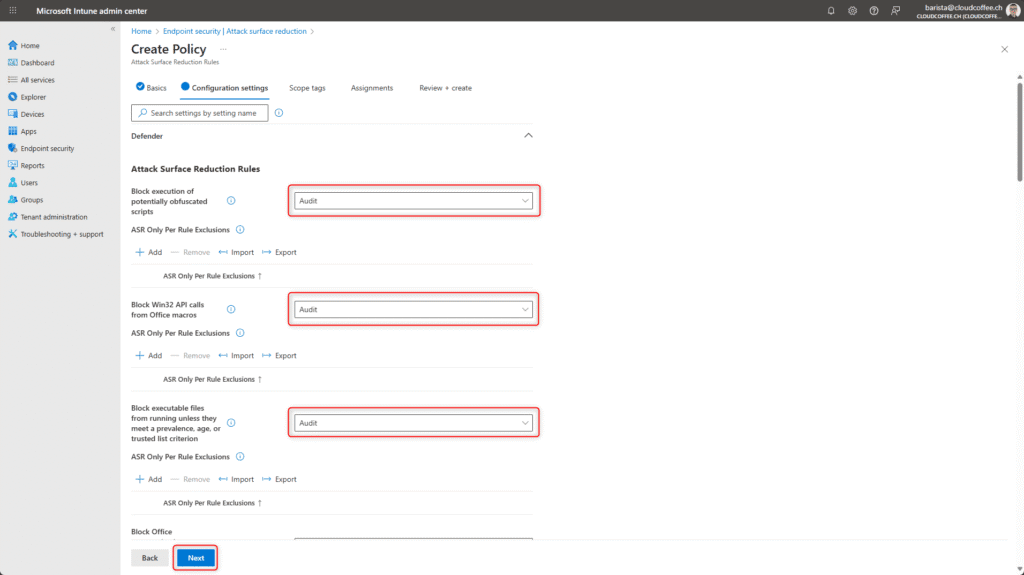

In der hier gezeigten Grundkonfiguration werden die Angriffsflächenreduzierung (Attack Surface Reduction, ASR)-Regeln zunächst im Überwachungsmodus (Audit) aktiviert. Diese Herangehensweise ermöglicht es, die Auswirkungen einzelner Regeln im Vorfeld zu analysieren und fundierte Entscheidungen über deren produktive Anwendung zu treffen. Die Umstellung auf Block-Modus erfolgt in einem späteren Teil dieser Blogserie.

Anmeldung am Microsoft Intune Admin Center (https://intune.microsoft.com) und Endpunktsicherheit > Verwalten > Verringerung der Angriffsfläche > Richtlinie erstellen auswählen.

Plattform Windows und Profil Regeln zur Verringerung der Angriffsfläche auswählen

Angriffsflächenreduzierung Richtlinie benennen, z.B. ESP_ASR_Default_Policy

Alle Regeln zur Verringerung der Angriffsfläche auf Überwachung setzen.

Die Überwachungsoption erlaubt es, potenzielle Auswirkungen der Regeln zu identifizieren, ohne die Ausführung von Anwendungen oder Skripten unmittelbar zu blockieren.

Bereichstags bei Bedarf konfigurieren

Zuweisung der Geräte konfigurieren, auf die diese Einstellungen angewendet werden sollen.

Einstellungen prüfen und mit Absenden übernehmen.

Manipulationsschutz (Tamper Protection) mit Intune aktivieren

Der Manipulationsschutz (Tamper Protection) schützt Microsoft Defender for Endpoint zuverlässig vor unerlaubten Änderungen, selbst durch lokale Administratoren oder durch Malware mit erweiterten Rechten. Der Manipulationsschutz verhindert, dass sicherheitsrelevante Funktionen wie der Echtzeitschutz oder der Cloudschutz lokal manipuliert oder deaktiviert werden können. Die Aktivierung erfolgt zentral im Microsoft Defender Portal für alle verwalteten Geräte. Bei Bedarf lässt sich der Manipulationsschutz für bestimmte Gerätegruppen gezielt über eine Endpunktsicherheitsrichtlinie in Microsoft Intune deaktivieren, mehr dazu hier.

Anmeldung an Microsoft Defender Portal (https://security.microsoft.com) und System > Einstellungen > Endpunkte > Allgemein > Erweiterte Funktionen öffnen.

Option Manipulationsschutz (1) aktivieren und die Konfiguration mit Einstellungen speichern (2) übernehmen.

Gut zu wissen

Microsoft Defender Antivirus Ausschlüsse mit Intune konfigurieren

Eine zentral verwaltete Ausschlussliste für Microsoft Defender Antivirus wird über die zuvor erstellte Endpunktsicherheits-Richtlinie verwaltet. Es lassen sich Dateien, Dateierweiterungen, Pfade und Prozesse ausschliessen.

Anmeldung am Microsoft Intune Admin Center (https://intune.microsoft.com) und Endpunktsicherheit > Verwalten > Antivirus > Richtlinie auswählen.

Konfigurationseinstellungen aufrufen, Ausschlüsse unter ausgeschlossene Erweiterungen, ausgeschlossene Pfade und ausgeschlossene Prozesse eintragen.

Manipulationsschutz für bestimmte Gerätegruppen mit Intune deaktivieren

In bestimmten Szenarien kann es erforderlich sein, den Manipulationsschutz auf ausgewählten Geräten zu deaktivieren. Über eine Endpunktsicherheitsrichtlinie in Microsoft Intune lässt sich der Manipulationsschutz für definierte Gerätegruppen ausschalten. Diese Konfiguration sollte nur mit entsprechender Risikoabwägung und für klar abgegrenzte Gruppen erfolgen.

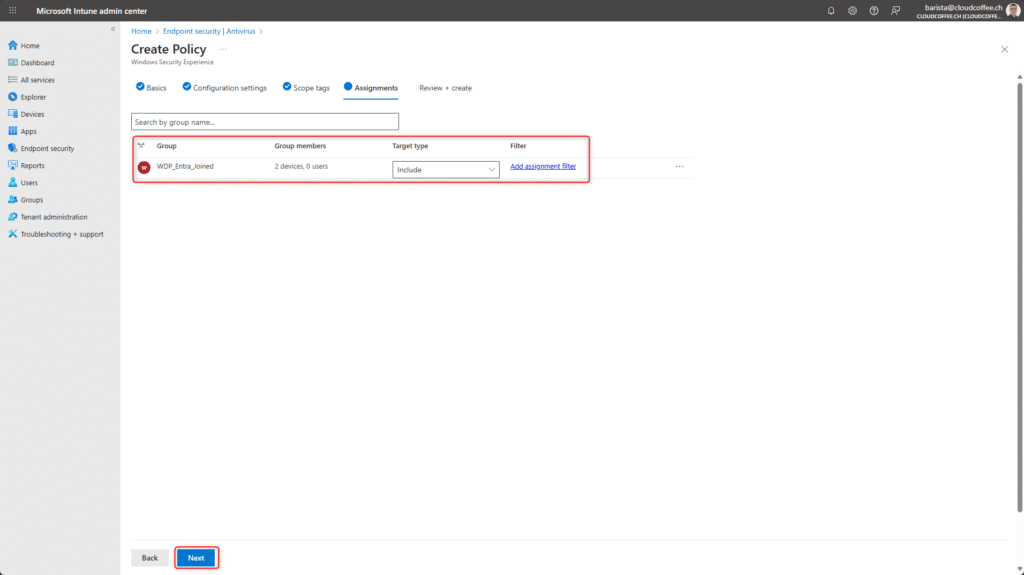

Anmeldung am Microsoft Intune Admin Center (https://intune.microsoft.com) und Endpunktsicherheit > Verwalten > Antivirus > Richtlinie erstellen auswählen.

Plattform Windows und Profil Windows Security Experience auswählen

Manipulationsschutz Richtlinie benennen, z.B. ESP_Tamper_Deactivate_Policy

TamperProtection (Gerät) auf Aus setzen

Bereichstags bei Bedarf konfigurieren

Zuweisung der Gerätegruppe konfigurieren, auf denen der Manipulationsschutz deaktiviert werden soll.

Einstellungen prüfen und mit Absenden übernehmen.

Problembehandlungsmodus in Microsoft Defender

Der Problembehandlungsmodus (Troubleshooting Mode) ermöglicht es, Microsoft Defender for Endpoint auf einem Gerät temporär in einen Diagnosemodus zu versetzen. In diesem Zustand werden bestimmte Schutzfunktionen, darunter Tamper Protection und Richtlinienanwendung, vorübergehend deaktiviert, um eine gezielte Fehleranalyse zu ermöglichen.

Der Modus kann für bis zu 4 Stunden aktiviert werden und wird danach automatisch beendet. Während dieser Zeit akzeptiert der Client lokale Änderungen und generiert erweiterte Diagnosedaten. Die Aktivierung erfolgt über das Microsoft Defender Portal.

Anmeldung an Microsoft Defender Portal (https://security.microsoft.com) und unter Ressourcen > Geräte das betroffene Gerät auswählen.

Kontextmenü (1) über die drei Punkte öffnen und Problembehandlungsmodus einschalten (2) auswählen.

Nach dem Einschalten des Problembehandlungsmodus ist nun für die nächsten 4 Stunden die lokale Änderung von Microsoft Defender Einstellungen auf dem Gerät möglich, unabhängig von den durch Microsoft Intune zugewiesenen Richtlinien.

Monitoring Windows-Firewall

In der Grundkonfiguration von Windows Firewall wird die Protokollierung blockierter und erlaubter Verbindungen aktiviert. Damit stehen zentrale Diagnosedaten zur Verfügung, die bei Bedarf ausgewertet werden können.

Anmeldung an Microsoft Defender Portal (https://security.microsoft.com) und unter Berichte > Endpoints > Firewall auswählen.

Die detaillierten Diagnosedaten für ein- und ausgehende Verbindungen werden angezeigt.