Microsoft Intune Multi Admin Approval: Geräteaktionen wie Wipe, Retire und Delete absichern

Die Multi-Admin-Genehmigung (Multi Admin Approval, MAA) in Microsoft Intune ist ein Sicherheitsfeature, das kritische Änderungen nur nach Genehmigung durch eine zweite Person zulässt. Dieses Vier-Augen-Prinzip erhöht die Sicherheit erheblich, da zwei Personen administrative Aktionen gemeinsam ausführen müssen. Ursprünglich lag der Einsatzbereich von Multi-Admin-Genehmigung in Microsoft Intune vor allem bei Konfigurationsobjekten wie App-Bereitstellungen oder Skripten.

Mit der aktuellen Erweiterung wertet Microsoft das Feature deutlich auf, indem jetzt auch Geräteaktionen in den Genehmigungsprozess einfliessen. Dazu zählen besonders sensible Aktionen wie das Zurücksetzen (Wipe), Ausserbetriebnahme (Retire) und Löschen (Delete) von Geräten, die direkte Auswirkungen auf verwaltete Endgeräte haben. Die Multi-Admin-Genehmigung in Microsoft Intune schützt aktiv vor Fehlkonfigurationen und verhindert gleichzeitig, dass Geräte versehentlich oder unautorisiert gelöscht oder zurückgesetzt werden. Für Unternehmen, die Microsoft Intune als zentrale Plattform für Gerätemanagement einsetzen, sorgt das Feature für ein höheres Mass an Governance und Sicherheit.

Dieser Beitrag zeigt, wie Administratoren die Multi-Admin-Genehmigung (MAA) in Microsoft Intune für die Gerätezurücksetzung (Wipe) einrichten, welche Voraussetzungen sie beachten und wie sie die Einstellungen überprüfen, um kritische Geräteaktionen abzusichern. Die Anleitung lässt sich ausserdem leicht auf weitere Aktionen anwenden, beispielsweise auf die Gerätelöschung (Delete) oder die Ausserbetriebnahme eines Geräts (Retire), sodass auch diese Vorgänge abgesichert sind.

Voraussetzungen und Lizenzierung

Lizenzen

Das Feature Multi-Admin-Genehmigung (Multi Admin Approval, MAA) in Microsoft Intune setzt die folgende Lizenz voraus:

Eine Übersicht der Microsoft Lizenzpakete mit deren Features kann unter https://m365maps.com/ abgerufen werden.

Rollen

Für die Konfiguration Multi-Admin-Genehmigung (Multi Admin Approval, MAA) sind folgende Rollen nach dem Prinzip der geringsten Berechtigungen geeignet.

| Rolle | Berechtigung |

| Intune-Administrator | Konfiguration der Zugriffsrichtlinien zur Multi-Admin-Genehmigung |

| Gruppenadministrator | Erstellt und verwaltet die Entra-Gruppen, welche die genehmigenden Personen enthalten |

Gruppen

Die im nächsten Schritt erstellte Zugriffsrichtlinie verlangt eine Microsoft-Entra-Gruppe, welche die Benutzerkonten der genehmigenden Personen enthält.

Konfiguration Multi-Admin-Genehmigung

Die nachfolgenden Schritte konfigurieren die Multi-Admin-Genehmigung für die Aufgabe Gerät zurücksetzen (Wipe). Weitere Vorgänge wie Gerätelöschung (Delete) oder Ausserbetriebnahme eines Geräts (Retire) lassen sich nach dem gleichen Prinzip einrichten.

Intune Rolle für genehmigende Personen erstellen und zuweisen

Damit die Personen aus der zuvor erstellten Microsoft-Entra-Gruppe die Anfragen in Microsoft Intune einsehen und bearbeiten können, ohne zusätzliche Microsoft Entra-Rollen zu benötigen, wird eine eigene Microsoft Intune-Rolle angelegt und dieser Gruppe zugewiesen.

Anmelden an Microsoft Intune Admin Center (https://intune.microsoft.com) und Mandantenverwaltung > Rollen > Erstellen > Intune-Rolle auswählen.

Intune-Rolle benennen und auf Weiter klicken

Berechtigungen wie folgt setzen:

| Kategorie | Berechtigung | Beschreibung |

| Multi Admin Approval | Read access policy | Diese Berechtigung ist nur erforderlich, wenn kein Intune-Administrator oder Globaler Administrator die Zugriffsrichtlinien freigibt. |

| Multi Admin Approval | Approval for Multi Admin Approval | Ermöglicht das Genehmigen oder Ablehnen von Anforderungen, die durch die Multi-Admin-Genehmigung geschützt sind. |

| Remote tasks | Wipe | Erforderlich, damit genehmigende Personen Anfragen für Geräte-Zurücksetzungen einsehen und bearbeiten können. Ohne diese Berechtigung werden entsprechende Anfragen nicht angezeigt. |

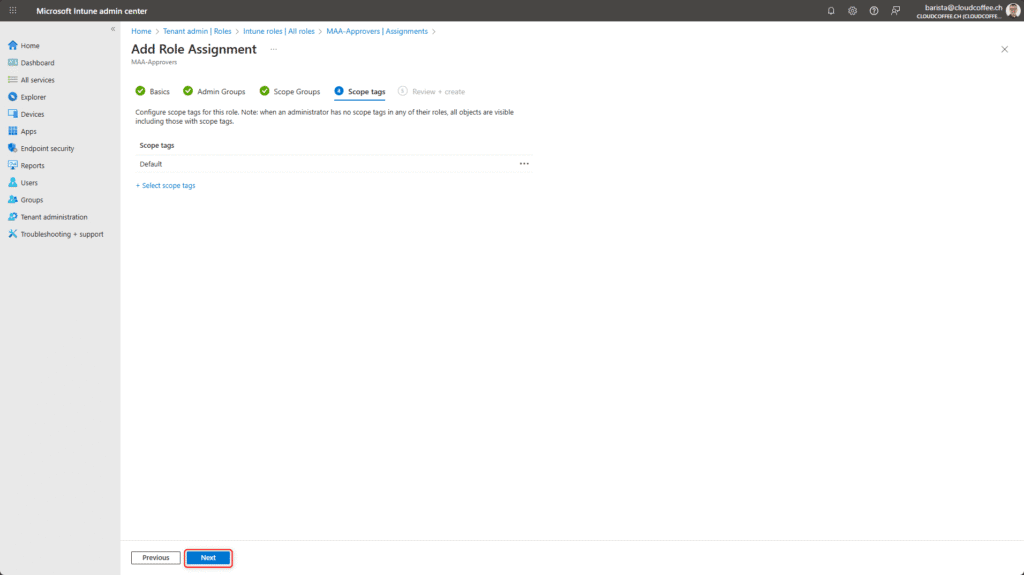

Bereichstags bei Bedarf konfigurieren.

Einstellungen prüfen und mit Erstellen die Intune-Rolle erstellen.

Die soeben erstellte Intune-Rolle auswählen.

Zuweisungen > Zuweisen auswählen

Rollenzuweisung benennen

Unter Administratorengruppen die vorgängig erstelle Microsoft Entra Gruppe mit den genehmigenden Personen auswählen.

Bereichsgruppen festlegen, in diesem Beispiel werden die Bereichsgruppen auf Alle Benutzer und Alle Geräte festgelegt.

Bereichstags auswählen, z.B. Default

Rollenzuweisung prüfen und mit Erstellen abschliessen.

Zugriffsrichtlinie konfigurieren

Eine Zugriffsrichtlinie für die Multi-Admin-Genehmigung (Multi-Admin Approval, MAA) in Microsoft Intune definiert, welche Änderungen nur nach Bestätigung durch eine zweite Person wirksam werden. Bei jeder Änderung geben Administratoren eine Begründung an, die den genehmigenden Personen als Entscheidungsgrundlage dient. Erst nach Genehmigung und Abschluss wird die Änderung in Microsoft Intune übernommen, sodass diese Aktionen zuverlässig abgesichert sind.

Anmelden an Microsoft Intune Admin Center (https://intune.microsoft.com) und Mandantenverwaltung > Genehmigung für mehrere Administratoren > Zugriffsrichtlinien > Erstellen auswählen.

Zugriffsrichtlinie benennen (1) und Richtlinientyp Gerätezurücksetzung (2) auswählen.

Microsoft Entra Gruppe auswählen, welche die genehmigenden Personen enthält.

Begründung (1) für diese Zugriffsrichtlinie eingeben und mit Zur Genehmigung übermitteln (2) absenden.

Nach dem Erstellen wartet die Zugriffsrichtlinie auf die Genehmigung einer Person aus der hinterlegten Microsoft Entra Gruppe.

Zugriffsrichtlinie genehmigen

Eine weitere Person aus der berechtigten Microsoft Entra Gruppe muss die neu erstellte Zugriffsrichtline prüfen und freigeben.

Anmelden an Microsoft Intune Admin Center (https://intune.microsoft.com) und unter Mandantenverwaltung > Genehmigung für mehrere Administratoren > Alle Anfragen die Anforderung anklicken.

Die Details der Anfrage werden angezeigt und diese können nun geprüft werden.

Hinweis (1) eingeben und Anfrage genehmigen (2) oder ablehnen (3).

Die Zugriffsrichtlinie ist nun genehmigt.

Zugriffsrichtlinie abschliessen

Nachdem die Zugriffsrichtlinie im Vier-Augen-Prinzip genehmigt wurde kann der Antragsteller die Anforderung abschliessen.

Anmelden an Microsoft Intune Admin Center (https://intune.microsoft.com) und unter Mandantenverwaltung > Genehmigung für mehrere Administratoren > Meine Anforderungen die Anforderung öffnen.

Anforderung mit Klick auf Anforderung abschliessen aktivieren.

Nach der Freigabe erscheint die Anforderung als Abgeschlossen.

Benutzererlebnis bei der Gerätezurücksetzung (Wipe)

Ein Administrator, der mit aktivierter Multi-Admin-Genehmigung nun ein Gerät zurücksetzen will (Wipe), muss dafür eine Begründung (1) eingeben und den Genehmigungsprozess (2) starten.

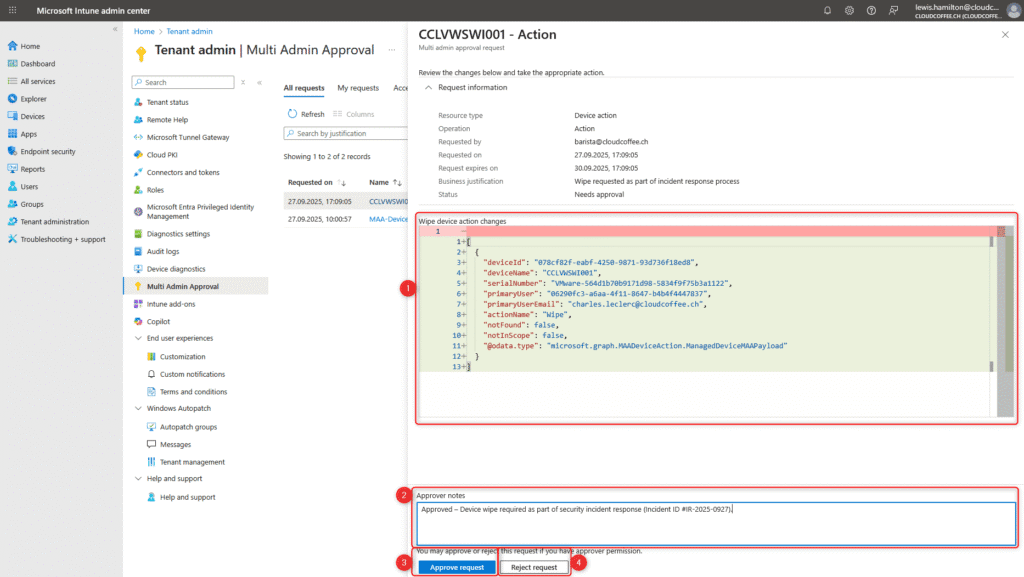

Den genehmigenden Personen werden die Anforderung nun unter Microsoft Intune Admin Center (https://intune.microsoft.com) Mandantenverwaltung > Genehmigung für mehrere Administratoren > Alle Anfragen angezeigt.

Nach dem öffnen der entsprechenden Anforderung werden Details (1) dazu angezeigt. Nachdem ein Hinweis (2) eingeben wurde kann die Anfrage genehmigt (3) oder ablehnt (4) werden.

Nachdem die Anforderung im Vier-Augen-Prinzip genehmigt wurde, kann der Antragsteller die Aufgabe unter Microsoft Intune Admin Center (https://intune.microsoft.com) > Mandantenverwaltung > Genehmigung für mehrere Administratoren > Meine Anforderungen öffnen und mit Anforderung abschliessen ausführen.

Die Anforderung wird nun als Abgeschlossen angezeigt.

Im Geräteaktionsstatus wird die ausstehende Aufgabe Zurücksetzen angezeigt.

Fazit

Die Einführung der Multi-Admin-Genehmigung für Geräteaktionen hebt das Sicherheitsniveau in Microsoft Intune deutlich an. Wenn Administratoren Vorgänge wie Wipe, Retire oder Delete auslösen, startet Intune einen strukturierten Prüf- und Freigabeprozess, bevor die Aktion wirksam wird. Dieser Ablauf trennt Antragstellung und Genehmigung sauber voneinander und reduziert Fehlbedienungen, Missbrauch sowie unbeabsichtigte Eingriffe. Die Kombination aus Intune-Rollen, Entra-Gruppen und klar definierten Zugriffsrichtlinien schafft ein konsistentes Governance-Modell, das die administrative Kontrolle im gesamten Tenant stärkt.