Microsoft Entra Privileged Identity Management (PIM): Grundkonfiguration

Letzte Aktualisierung am 27. Juni 2024

Microsoft Entra Privileged Identity Management (PIM) verwaltet und überwacht Zugriffe auf Microsoft Entra-Rollen und Microsoft Azure-Rollen. Die Zugriffe auf Azure-Ressourcen und Microsoft Onlinedienste sind bedarfsgesteuert und zeitlich eingeschränkt.

Benutzer können die Rollen für erhöhte Berechtigung online beantragen. Ein Administrator kann die Anfrage danach genehmigen oder ablehnen. Die Berechtigung entfernt sich nach Ablauf des festgelegten Zeitraums automatisch.

Mit Microsoft Entra Privileged Identity Management (PIM) lassen sich folgende Risiken minimieren:

- Anzahl Benutzer und deren Berechtigungsdauer auf privilegierte Rollen werden auf ein Minimum reduziert

- Benutzer werden besser vor versehentlicher Beeinträchtigung sensibler Daten geschützt. (keine unnötigen Rechte, wenn diese nicht gebraucht werden)

- Angreifer erhalten keinen privilegierten Zugriff

Mit dieser Anleitung wird Microsoft Entra Privileged Identity Management (PIM) für Microsoft Entra-Rollen und Microsoft Azure-Rollen konfiguriert.

Voraussetzungen und Lizenzierung

Für Microsoft Entra Privileged Identity Management (PIM) ist eine der folgenden Lizenzen notwendig:

- Microsoft Entra ID P2

- Enterprise Mobility + Security E5

Eine Übersicht der Microsoft 365 Lizenzpakete mit deren Features kann unter https://m365maps.com/ abgerufen werden.

Microsoft Entra Privileged Identity Dashboard

Die Verwaltungsoberfläche für Microsoft Entra Privileged Identity Management (PIM) befindet sich im Microsoft Entra Admin Center (https://entra.microsoft.com). Von dieser zentralen Oberfläche aus lassen sich sämtliche Einstellungen und Optionen des Microsoft Entra Privileged Identity Management (PIM) konfigurieren.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identity Governance > Privileged Identity Protection

Microsoft Entra Privileged Identity Management: Onboarding für Microsoft Entra-Rollen

Konfiguration der Einstellungen von Microsoft Entra-Rollen

In den Einstellungen können die Standardwerte einer Rolle eingesehen und den Unternehmensrichtlinien anpasst werden.

Dazu öffnet man die Einstellungen unter Microsoft Entra-Rollen unter Verwalten.

Rollen (1) in der Kategorie Verwalten auswählen und Microsoft Entra-Rolle (2) auswählen.

Einstellungen anklicken um die Konfiguration der Microsoft Entra-Rolle anzupassen.

Alle angezeigten Werte lassen sich über Bearbeiten anpassen.

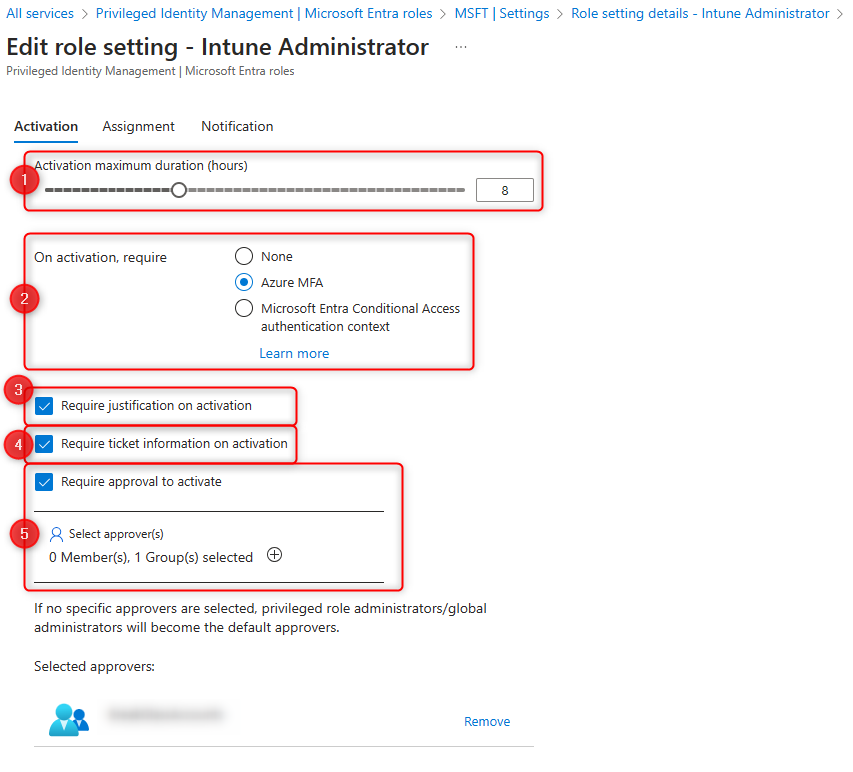

Das nachfolgende Beispiel zeigt eine angepasste Konfiguration für die Rolle Intune Administrator:

- Maximaler Zeitraum der aktiven Zuweisung der Rolle an einen Benutzer.

- Multi-Faktor Authentifizierung ist für die Aktivierung der Rolle vorausgesetzt.

- Beim Beantragen der Berechtigung muss eine Begründung hinterlegt werden

- Für die Aktivierung sind Angaben zu einem Support Ticket notwendig

- Die Freigabe bestätigt ein weiterer Benutzer (4-Augen-Prinzip).

Wenn hier mehrere Benutzer oder Benutzergruppen hinterlegt sind, reicht die Bestätigung eines Benutzer aus, um die Anfrage abzuschliessen.

Wenn keine Benutzer oder Benutzergruppen hinterlegt sind, wird die Bestätigungsanfrage an alle globalen Administratoren und Administratoren für privilegierte Rollen (Privileged role administrator) gesendet.

Wird die Option deaktiviert, wird die Anfrage vom von Azure automatisch genehmigt.

- Zeitraum, in dem ein Benutzer eine Microsoft Entra-Rolle beantragen kann

- Zeitraum, in dem einem Benutzer eine Microsoft Entra-Rolle aktiviert sein kann

- Multi-Faktor Authentifizierung ist für aktive Zuweisungen Voraussetzung

- Für aktive Zuweisungen ist eine Begründung notwendig

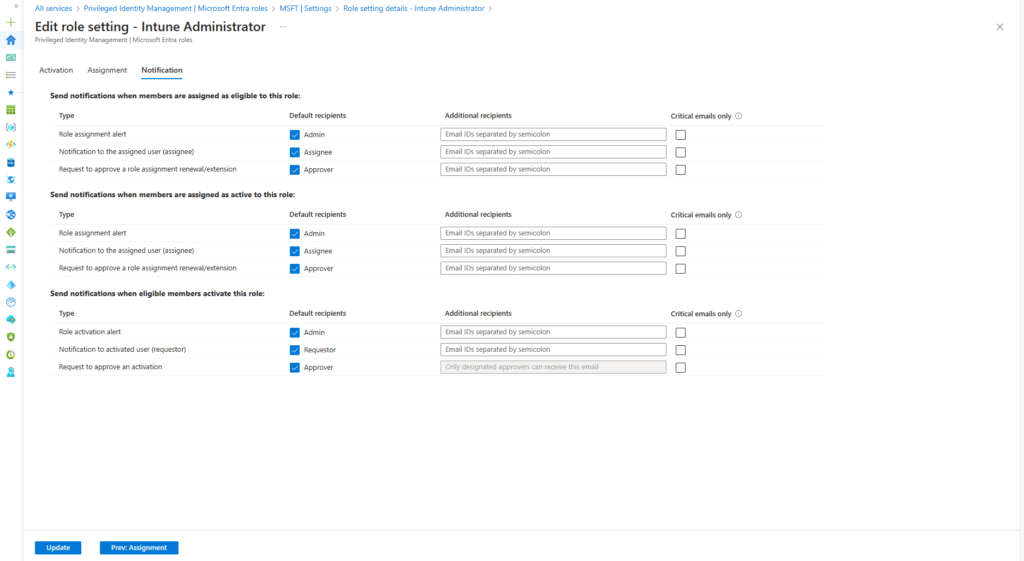

Unter Notification werden zusätzliche Empfänger von Benachrichtigungen hinzugefügt. Wenn keine zusätzlichen Empfänger hinzugefügt werden, erhalten die Benachrichtigung folgende Personen

- Antragsteller (Benutzer)

- globale Administratoren

- Administratoren für privilegierte Rollen (Privileged role administrator)

Berechtigungen für Microsoft Entra-Rollen zuweisen

Um eine Microsoft Entra-Rolle über das Microsoft Entra Privileged Identity Management (PIM) zu erhalten, ist eine entsprechende Berechtigung für die Benutzer erforderlich. Dabei besteht die Möglichkeit, sowohl integrierte als auch benutzerdefinierte Microsoft Entra-Rollen zuzuweisen.

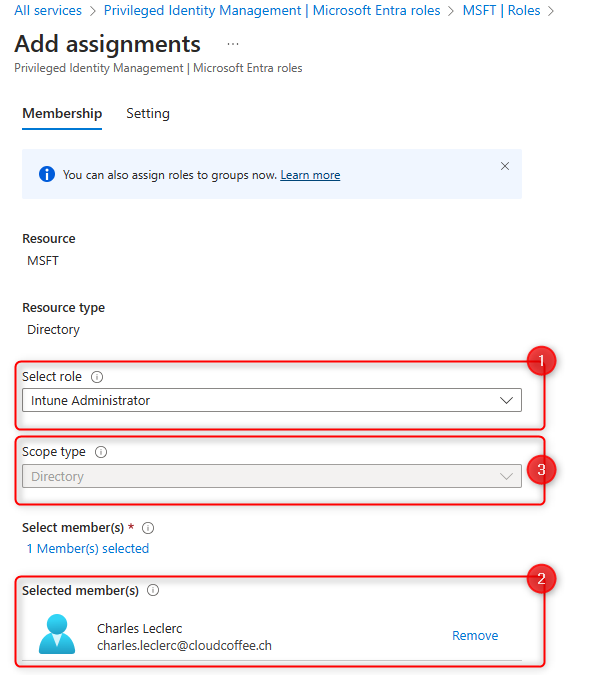

Die Zuweisung von Microsoft Entra-Rollen erfolgt im Microsoft Entra Admin Center (https://entra.microsoft.com) > Identity Governance > Privileged Identity Management > Microsoft Entra-Rollen > Rollen > Zuweisungen hinzufügen.

Microsoft Entra-Rolle (1) auswählen und Benutzer oder Gruppe (2) zuweisen.

Der Zugriffsbereich kann für einige Rollen eingeschränkt werden, so z.B. für die Rolle des Benutzer Administrators (3).

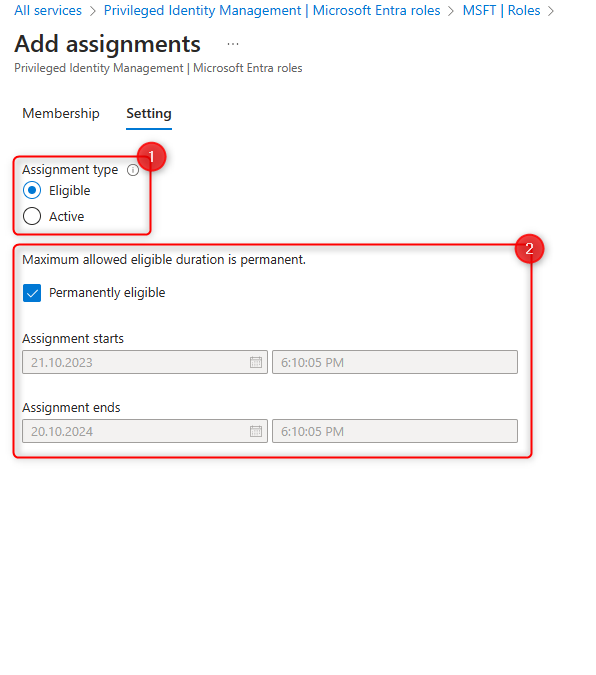

Nun muss der Zuweisungstyp (1) ausgewählt werden.

- Eligible: Der Benutzer muss die Rolle aktiv anfordern

- Active: Die Rolle ist dem Benutzer permanent zugewiesen

Im zweiten Teil wird die Dauer der Berechtigung angegeben (2).

Für die Angabe der Dauer ist es wichtig folgendes zu verstehen:

Eligible

Die Dauer gibt an, wie lange der Benutzer die Microsoft Entra-Rolle anfordern kann. Der hier angegebene Zeitraum hat keinen Einfluss, wie lange die Rolle maximal aktiv zugewiesen wird. Dieser Zeitraum wird in den Eigenschaften der Rolle angegeben, welcher im Kapitel Konfiguration der Einstellungen von Microsoft Entra-Rollen beschrieben ist.

Active

Die Microsoft Entra-Rolle ist dem Benutzer im angegeben Zeitraum automatisch zugewiesen.

Microsoft Entra Privileged Identity Management: Onboarding für Microsoft Azure-Rollen

Microsoft Azure-Rollen für PIM vorbereiten

Bevor Microsoft Azure-Rollen mit dem Microsoft Entra Privileged Identity Management (PIM) verwaltet werden können, ist es notwendig, die Subscription für PIM entsprechend vorzubereiten.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identity Governance > Privileged Identity Management > Azure-Ressourcen

Als nächstes das Azure Abonnement auswählen, Ressource verwalten anklicken und damit den Onboarding-Prozess starten.

Zuweisungen anklicken

Zuweisung hinzufügen anklicken

Der Rest des Prozesses ist der gleiche wie für die Microsoft Entra-Rollen, siehe hier für Anweisungen.

Berechtigung für Microsoft Azure-Rollen zuweisen

Ähnlich wie bei der Zuweisung von Microsoft Entra-Rollen ist es erforderlich, dass Benutzer entsprechende Berechtigungen erhalten, um Azure-Rollen zugewiesen zu bekommen.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identity Governance > Privileged Identity Management > Azure- Ressourcen > Abonnement wählen > Resource verwalten > Rollen > Zuweisungen hinzufügen.

Die weitere Konfiguration ist identisch mit den Zuweisen der Berechtigung von Microsoft Entra-Rollen und kann hier nachgelesen werden.