WatchTra: Automatisierte Attribut-Compliance für Microsoft Entra ID

In vielen Microsoft Entra ID Umgebungen bleibt die Qualität der Benutzerattribute ein oft unterschätzter Faktor für Sicherheit und Governance. WatchTra verbessert die Attribut-Compliance in Microsoft Entra ID erheblich und sorgt für konsistente Identitätsdaten. Häufig zeigen sich in Attributen uneinheitliche Schreibweisen oder Bezeichnungen, etwa „Switzerland“ statt „Swiss“ oder „IT“ statt „Information Technology“, sowie fehlende oder inkonsistente Werte. Solche Abweichungen führen zu fehlerhaften Gruppenzuweisungen, ungenauen Berichten oder unvollständigen Richtlinienanwendungen. Eine durchgängige Validierung dieser Attribute gegen unternehmensweit definierte Vorgaben ist in der Praxis jedoch selten etabliert.

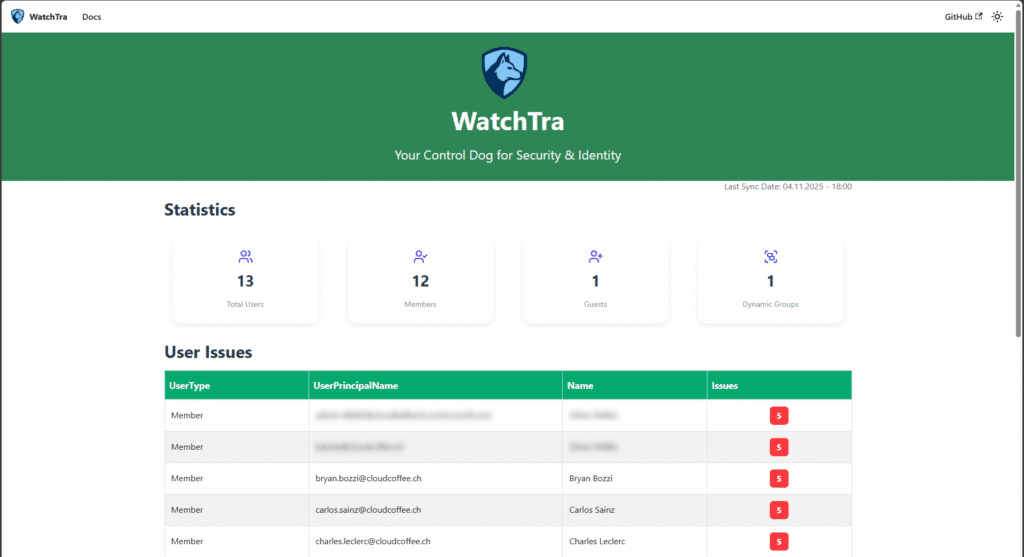

Mit WatchTra steht ein Open-Source-Tool zur Verfügung, das die Attribut-Compliance in Microsoft Entra ID automatisiert überwacht und Abweichungen erkennt. Es vergleicht die tatsächlichen Werte mit zuvor definierten Sollvorgaben und erkennt Abweichungen zuverlässig. Über das WatchTra Dashboard lassen sich fehlerhafte oder fehlende Attribute zentral analysieren, betroffene Benutzer identifizieren und Abweichungen übersichtlich darstellen.

Der Beitrag führt Schritt für Schritt durch die Installation und Konfiguration von WatchTra in einer bestehenden Azure-Umgebung, von den Voraussetzungen über die Definition der Benutzerattribute bis zur Nutzung der Dashboard-Ansichten für das Compliance-Monitoring in Microsoft Entra ID.

Voraussetzungen und Lizenzierung

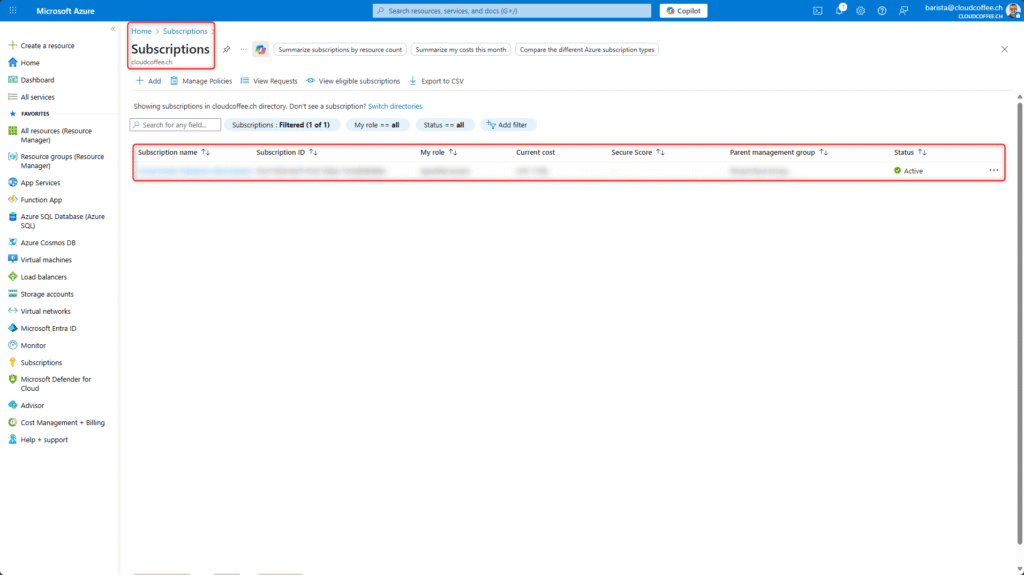

Azure Abonnement

Ein aktives Azure-Abonnement ist mit dem Microsoft Entra Tenant verknüpft und stellt die erforderlichen Ressourcen bereit.

Microsoft Azure Portal (https://portal.azure.com) > Abonnements

Rollen

Nach dem Prinzip der geringsten Berechtigungen erfordert die Bereitstellung von WatchTra die folgenden Rollen.

| Rolle | Berechtigung |

| Anwendungsadministrator | Erstellen und Konfigurieren der App-Registrierung |

| Administrator für privilegierte Rollen | Erteilen der Administratorzustimmung (Microsoft Graph-App-Rollen) |

| Mitwirkender | Azure-Ressourcen bereitzustellen und verwalten |

Bereitstellung von WatchTra für die Attribut-Compliance in Microsoft Entra ID

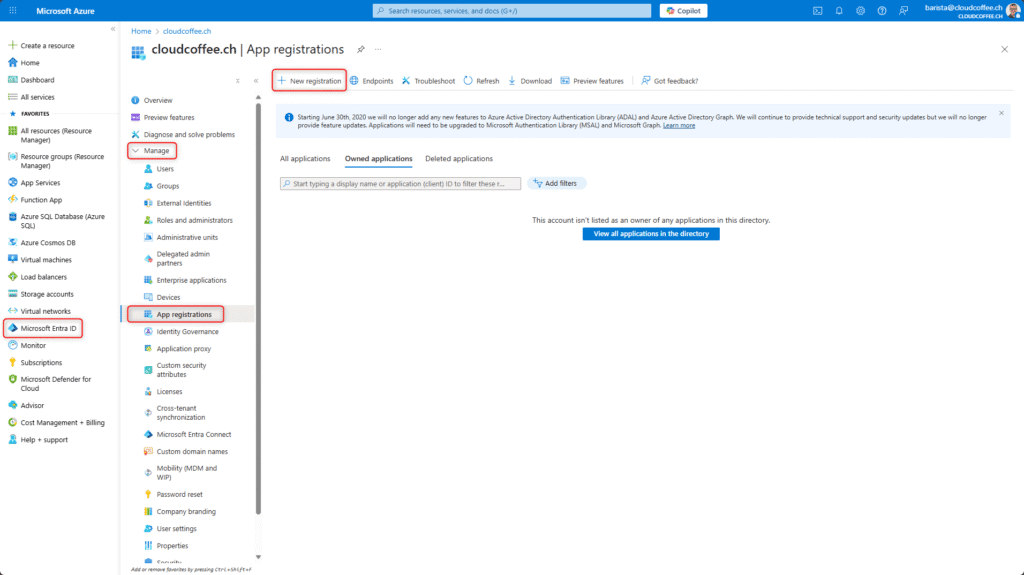

App-Registrierung erstellen

WatchTra benötigt eine App-Registrierung in Microsoft Entra ID, um sich zu authentifizieren und auf die erforderlichen Microsoft Graph-API-Berechtigungen zuzugreifen.

Die App-Registrierung erfolgt im Microsoft Azure Portal (https://portal.azure.com) > Microsoft Entra ID > Verwalten > App-Registrierungen > Neue Registrierung

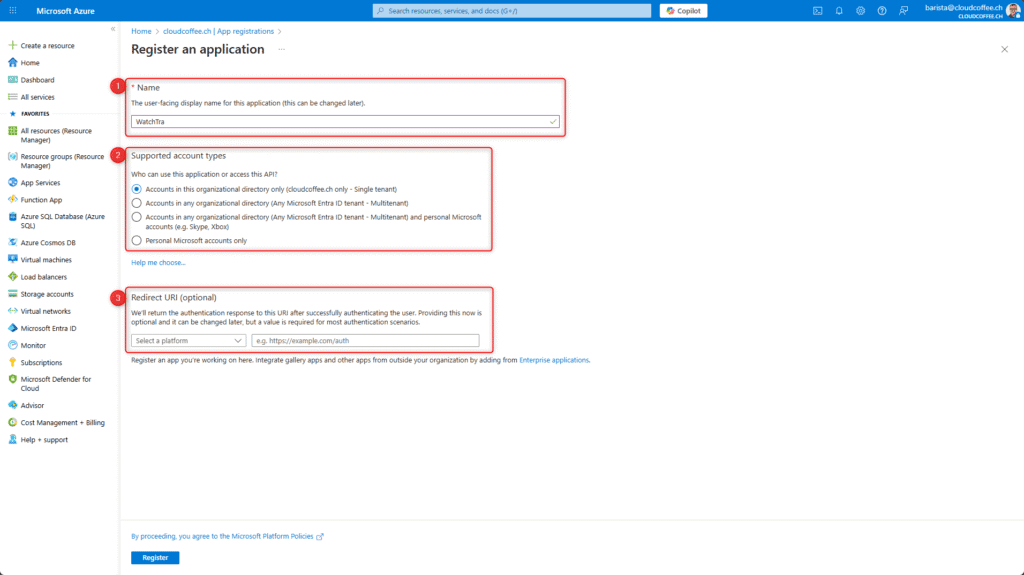

Name (1) für die Applikation eingeben, z.B. WatchTra

Unterstützte Kontentypen (2) auf Nur Konten in diesem Organisationsverzeichnis setzen

Umleitungs-URI (3) kann leer gelassen werden

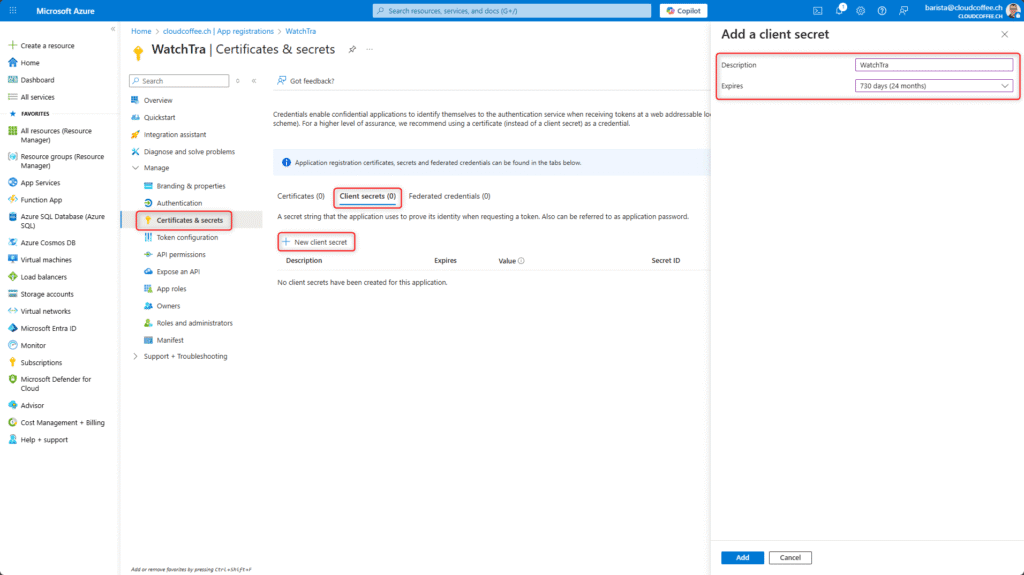

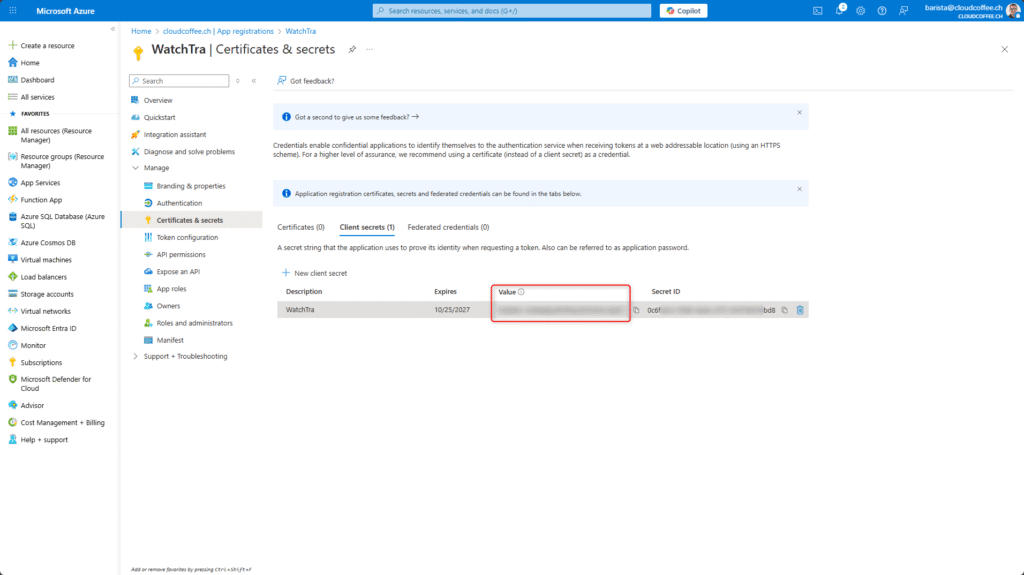

Unter Verwalten > Zertifikate & Geheimnisse > Geheimer Clientschlüssel > Neuer geheimer Clientschlüssel erstellen. Die Beschreibung und Gültigkeitsdauer lassen sich an die eigenen Anforderungen anpassen.

Den Wert des Clientschlüssels notieren, da Azure diesen nur einmalig anzeigt.

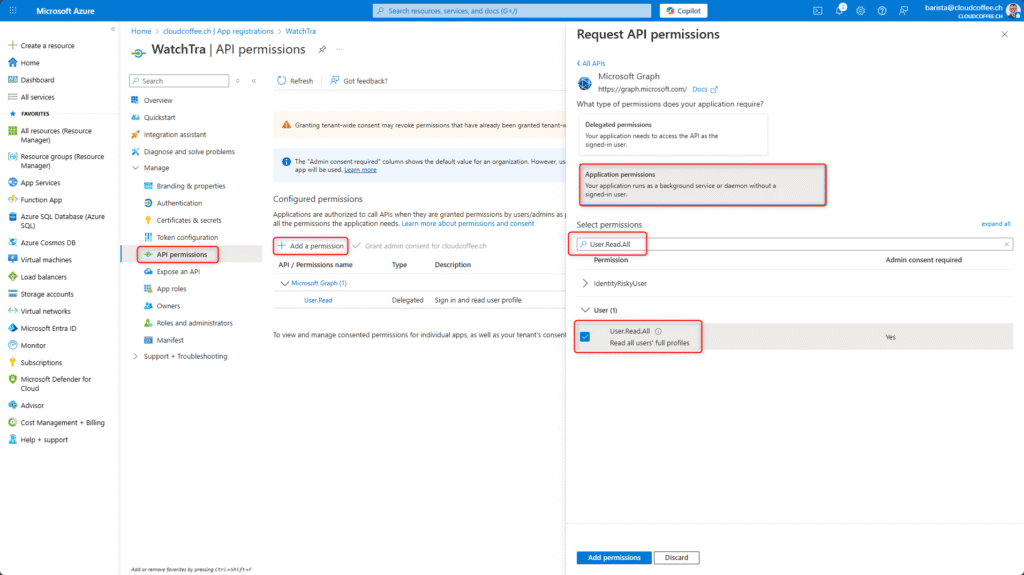

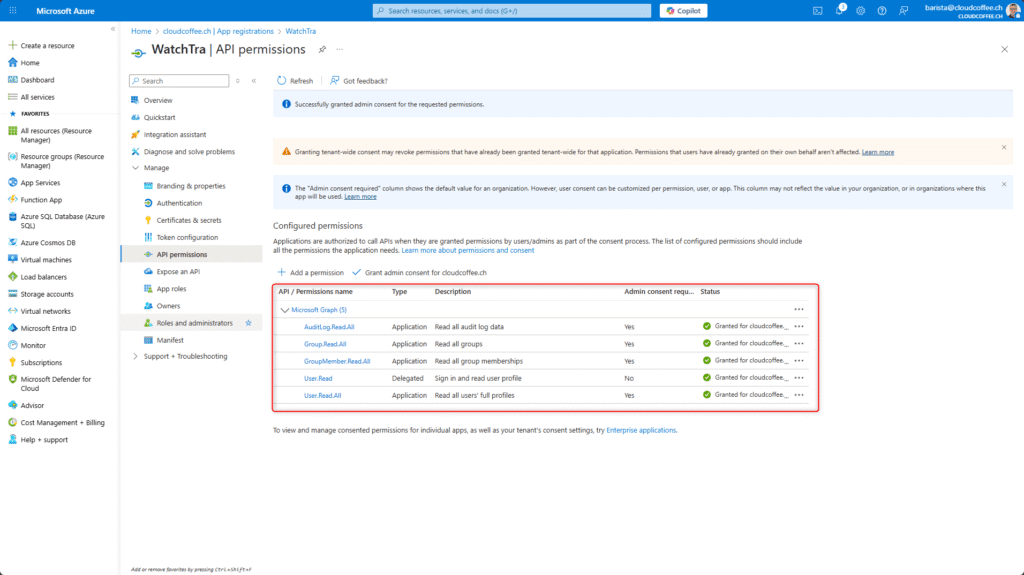

Folgende Microsoft Graph API-Berechtigungen unter Verwalten > API-Berechtigungen > Berechtigung hinzufügen > Microsoft Graph > Anwendungsberechtigungen hinzufügen:

User.Read.All

Group.Read.All

GroupMember.Read.All

AuditLog.Read.All

Administratorzustimmung erteilen

Die App-Registrierung ist nun erfolgreich abgeschlossen.

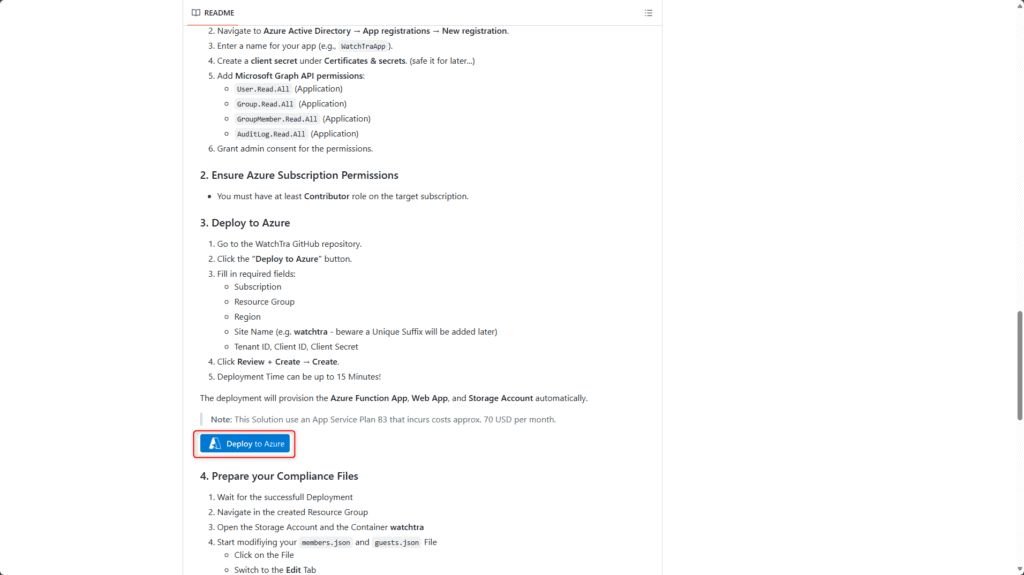

Bereitstellung in Azure

Nach der Erstellung der App-Registrierung lässt sich WatchTra direkt aus dem GitHub-Repository in Azure bereitstellen. Dabei erstellt und konfiguriert der Bereitstellungsprozess automatisch alle erforderlichen Komponenten.

WatchTra GitHub-Repository öffnen und auf Deploy to Azure klicken

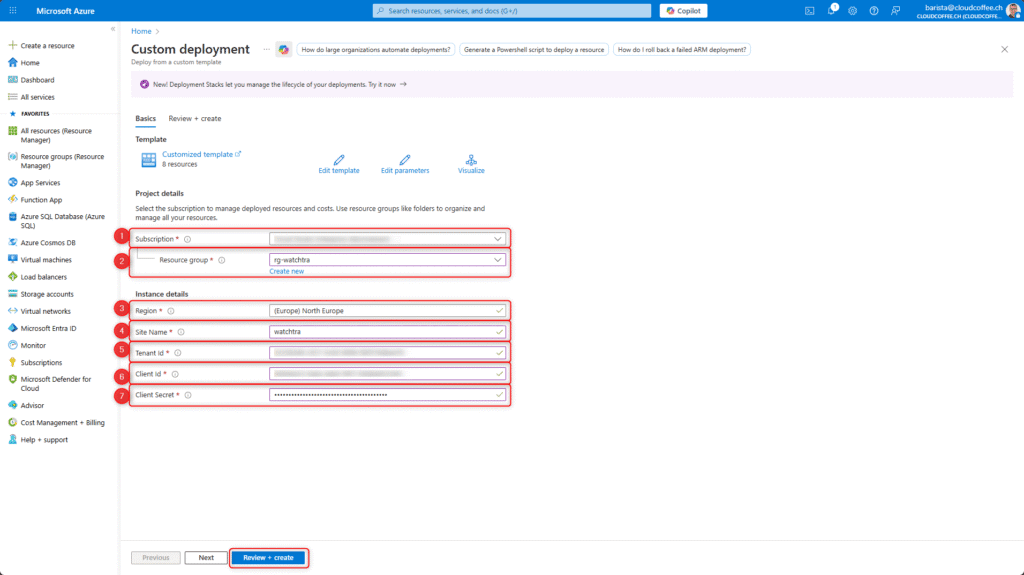

Folgende Felder ausfüllen:

- Abonnement wählen

- Ressourcengruppe auswählen oder erstellen, z.B. rg-watchtra

- Azure Region auswählen

- Site Name eingeben, z.B. watchtra, nur Kleinbuchstaben verwenden (ein eindeutiger Suffix wird automatisch hinzugefügt)

- Tenant ID, aus der Übersicht der App-Registrierung

- Client ID, aus der Übersicht der App-Registrierung

- Client Secret, den zuvor bei der Erstellung des Clientschlüssels notierten Wert eintragen

Überprüfen + erstellen anklicken

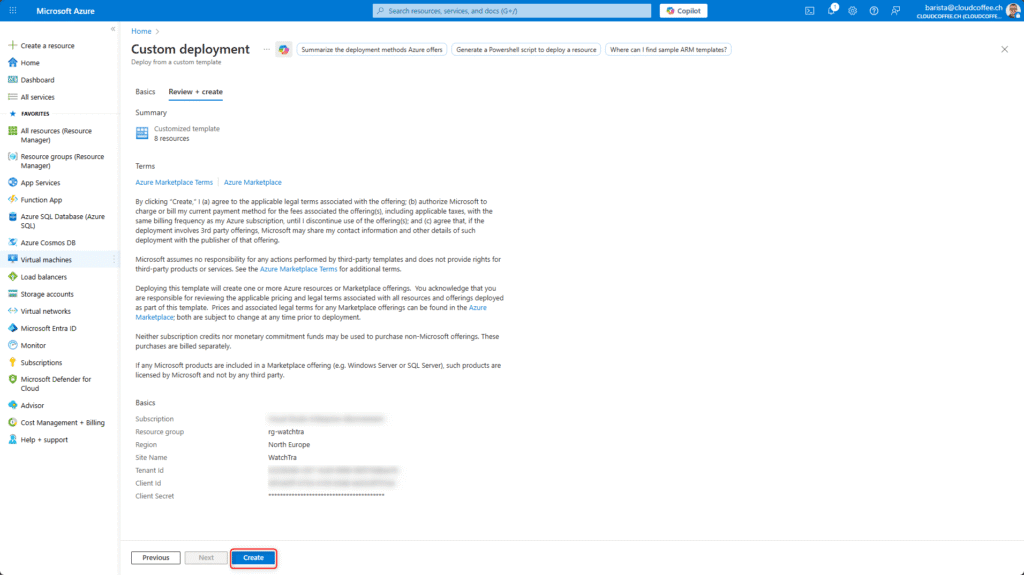

Konfiguration überprüfen und mit klick auf Erstellen beginnt Azure mit der Bereitstellung.

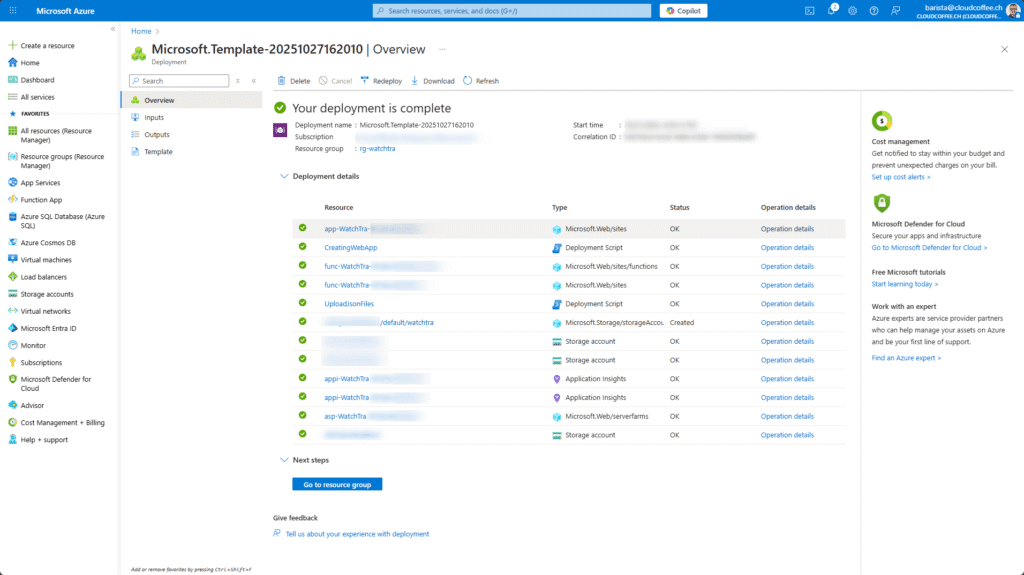

Die Bereitstellung ist nach rund 15 Minuten abgeschlossen.

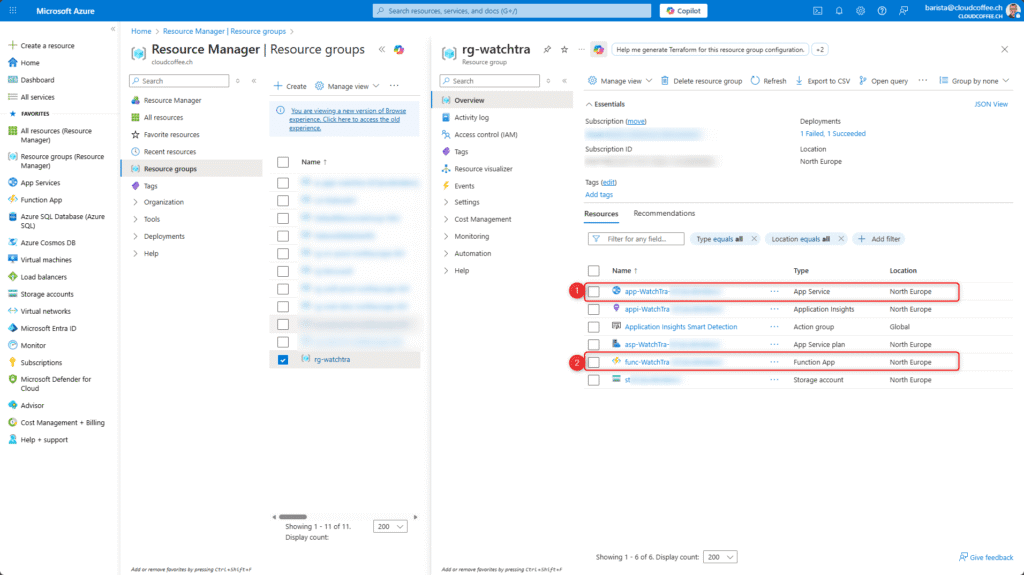

Nach Abschluss sind die Ressourcen wie Azure App Service, Function App oder Storage Account erstellt.

Attribut-Vorgaben in JSON festlegen

Nach der erfolgreichen Bereitstellung erfolgt die Anpassung der JSON-Dateien, die festlegen, welche Benutzerattribute in Microsoft Entra ID als konform gelten und die Grundlage der Compliance-Prüfung in WatchTra darstellen.

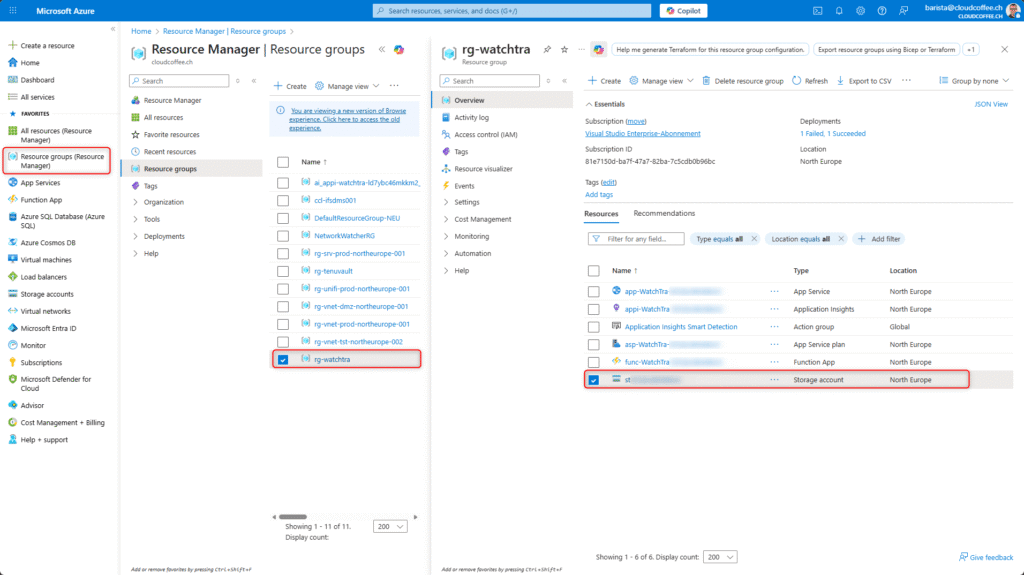

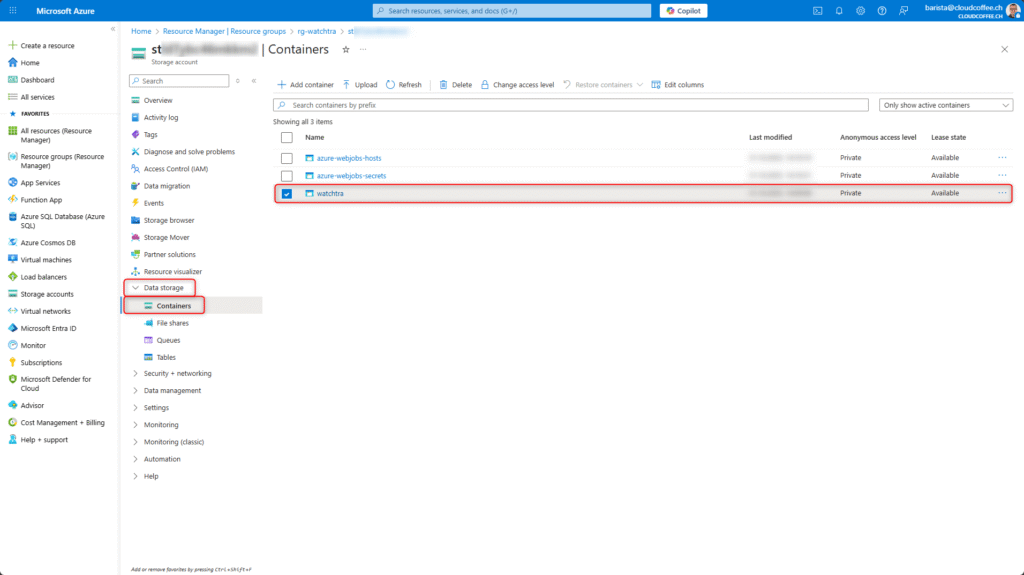

Die JSON-Dateien befinden sich im zuvor erstellten Storage Account:

Microsoft Azure Portal (https://portal.azure.com) > Ressourcengruppen > zuvor erstellte Ressourcengruppe > Storage Account auswählen

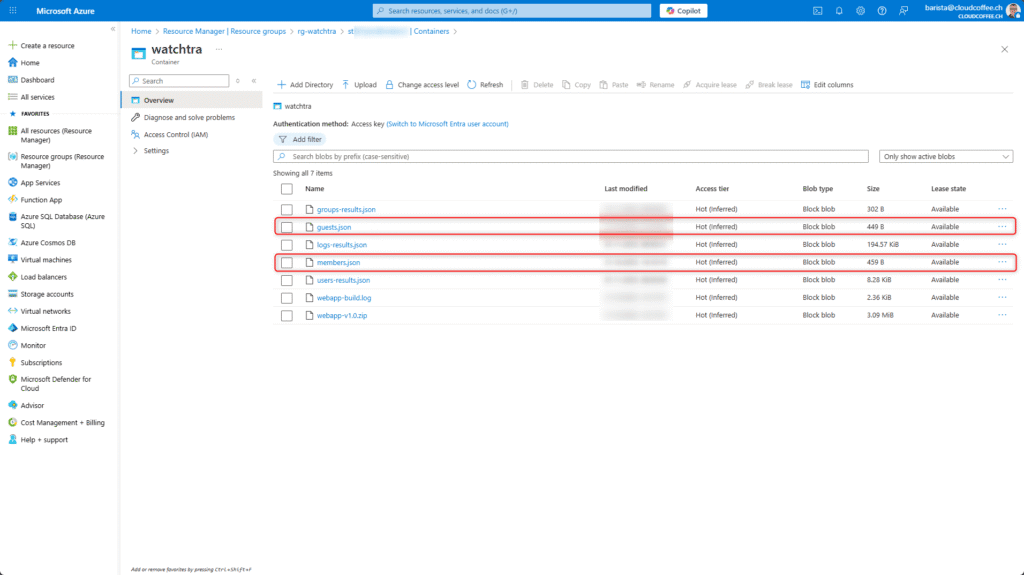

Im Storage Account erscheinen die Dateien unter Datenspeicher > Container > watchtra.

Die Dateien members.json und guests.json enthalten die zulässigen Benutzerattribute für Mitglieder- bzw. Gastkonten in Microsoft Entra ID.

Der Aufbau und die Syntax der Dateien sind selbsterklärend. Im folgenden Beispiel legt der Abschnitt excludeUsers fest, welche Konten von der Compliance-Prüfung ausgenommen sind, meist Notfallzugriffskonten (Emergency Accounts). Danach folgen die zu prüfenden Attribute mit ihren jeweils zulässigen Werten.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 | { "excludeUsers": { "allowed": ["BreakGlass1@contoso.com", "BreakGlass2@contoso.com"] }, "companyName": { "allowed": ["cloudfil.ch", "contoso.com"] }, "department": { "allowed": ["IT", "HR", "Finance", "Marketing"] }, "officeLocation": { "allowed": ["Bern", "Zurich", "Hamburg"] }, "city": { "allowed": ["Zurich", "Bern", "Zurich", "Hamburg"] }, "country": { "allowed": ["Switzerland", "Germany", "France"] } } |

Arbeiten mit WatchTra

Webanwendung aufrufen

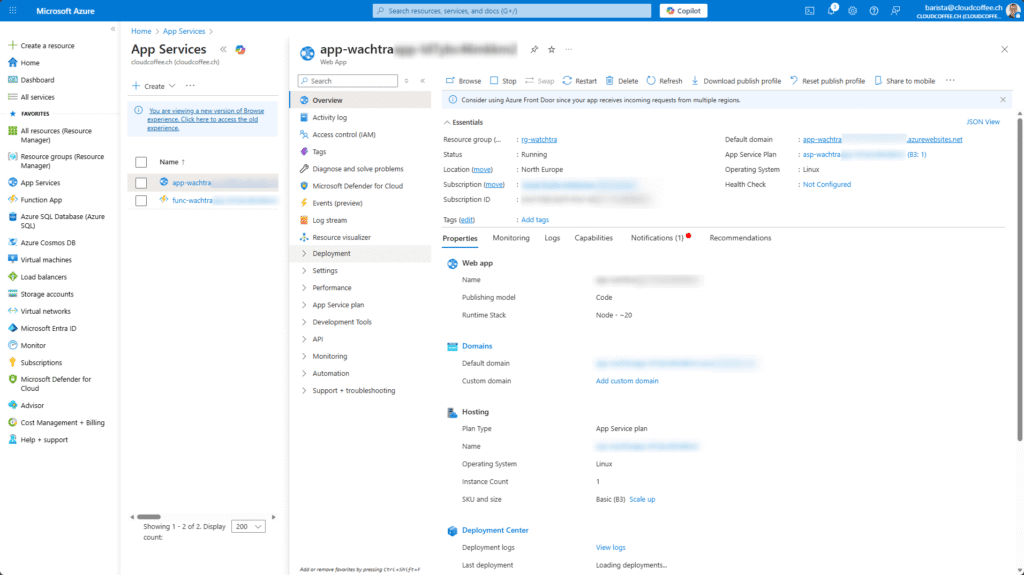

Nach der Bereitstellung steht WatchTra als Webanwendung unter App Services zur Verfügung.

Die URL zum Aufruf der Anwendung wird in der Übersicht unter Standarddomäne angezeigt.

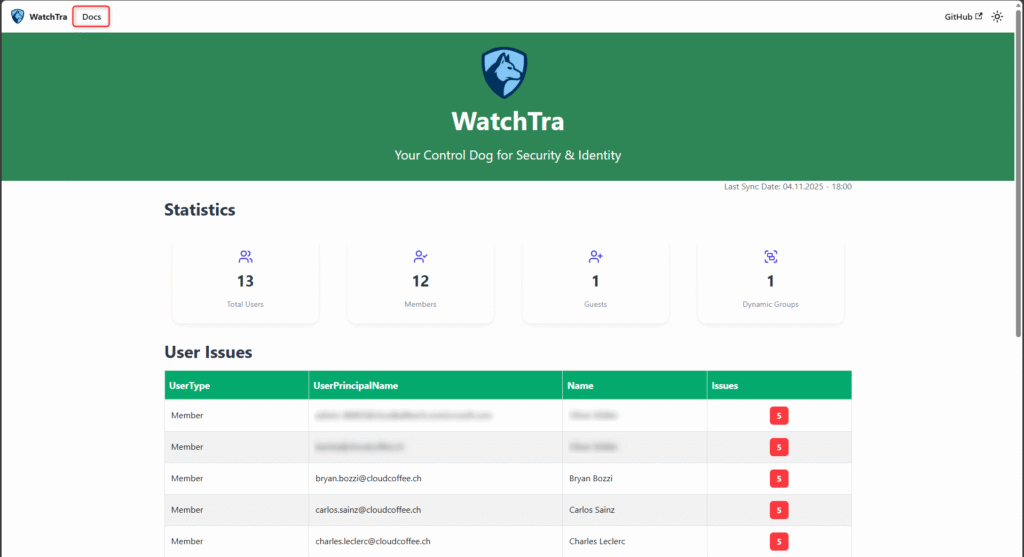

Dokumentation

WatchTra stellt unter Docs eine integrierte, regelmässig aktualisierte Dokumentation bereit, die alle Dashboard-Funktionen im Detail erläutert.

Dashboard

Das WatchTra Dashboard bietet einen zentralen Überblick über den Compliance-Status aller Benutzerattribute in Microsoft Entra ID. Es fasst die ermittelten Daten aus der letzten Synchronisierung zusammen und visualisiert sie in klar gegliederten Bereichen. Über das Dashboard lassen sich Abweichungen schnell identifizieren.

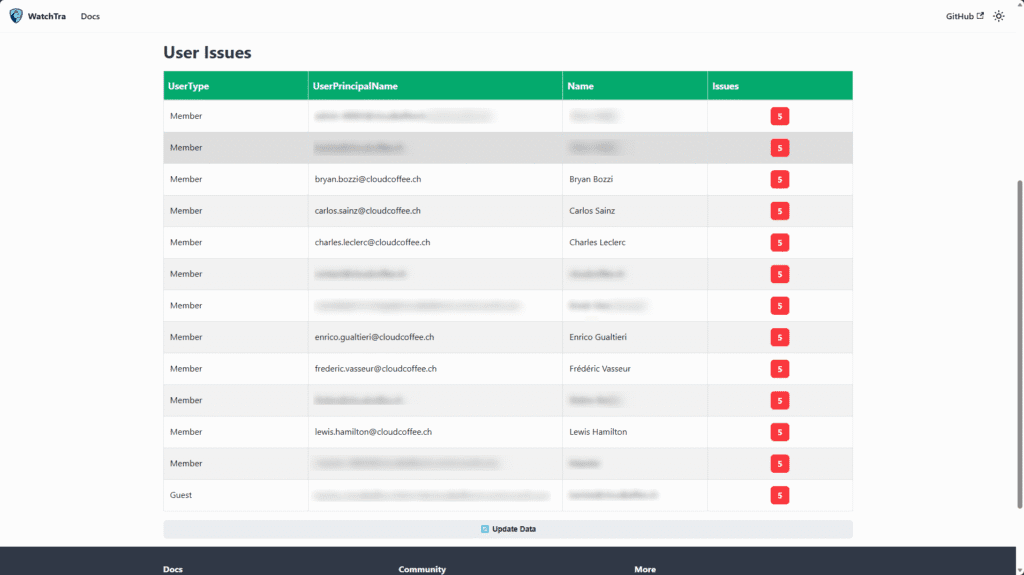

User Issues

Unter User Issues werden alle Benutzerobjekte aufgelistet, bei denen Abweichungen von den definierten Attributwerten festgestellt wurden. Diese Ansicht dient als Ausgangspunkt für Korrekturen in Microsoft Entra ID. Über die Detailansicht lassen sich betroffene Attribute und deren aktuelle Werte nachvollziehen.

Gut zu wissen

Aktualisierung

Die Aktualisierung der Daten erfolgt automatisch über eine Azure Function, die stündlich alle Benutzerattribute in Microsoft Entra ID mit den zulässigen Werten aus den JSON-Dateien abgleicht. Zusätzlich kann der Abgleich manuell über das Dashboard gestartet werden.

Keine Datenspeicherung oder Tenantzugriffe

WatchTra speichert keine Daten ausserhalb des eigenen Azure-Abonnements und greift nicht auf Zugangsdaten zu. Alle Verarbeitungsprozesse erfolgen ausschliesslich innerhalb der bereitgestellten Azure-Ressourcen des jeweiligen Tenants. Die Lösung nutzt ausschliesslich Lesezugriffe über die Microsoft Graph API, um Benutzerattribute auszuwerten. Dadurch ist sichergestellt, dass keine sensiblen Daten exportiert oder persistiert werden.

Kostenoptimierung

Für den Betrieb von WatchTra stellt Azure Ressourcen bereit, die monatliche Kosten von rund 70 USD verursachen (App Service Plan B3). Wird die automatische Aktualisierung nicht benötigt, lassen sich App Service (1) und Azure Function (2) stoppen, um die laufenden Kosten zu senken. Beide Komponenten müssen wieder gestartet sein, wenn eine Compliance-Prüfung durchgeführt wird.

Quellen und weiterführende Informationen

WatchTra ist ein Open-Source-Projekt von Nico Wyss (LinkedIn, Instagram, Github) und Oliver Müller (LinkedIn, BlueSky). Der vollständige Quellcode, technische Hintergrundinformationen sowie aktuelle Versionen sind auf GitHub verfügbar.

Fazit

WatchTra bietet eine einfache, transparente und technisch saubere Möglichkeit, die Attribut-Compliance in Microsoft Entra ID kontinuierlich zu überwachen. Die Lösung kombiniert Automatisierung mit klarer Visualisierung und schafft damit einen echten Mehrwert für Administratoren, die Datenqualität und Governance verbessern wollen. Durch den offenen Ansatz und die flexible Konfiguration der JSON-Dateien lässt sich WatchTra nahtlos in bestehende Azure-Umgebungen integrieren und an individuelle Compliance-Vorgaben anpassen.