Entra Connect: Nahtloses SSO deaktivieren – Schritt-für-Schritt Anleitung

Nahtloses Single Sign-On (Seamless SSO) ist eine optionale Funktion in Microsoft Entra Connect, die es domänengebundenen Windows-Geräten im internen Netzwerk ermöglicht, sich automatisch bei Microsoft Entra ID anzumelden, ohne dass Benutzer ihre Anmeldeinformationen erneut eingeben müssen. Nahtloses SSO erweitert Active Directory um einen Single-Sign-On-Mechanismus für Cloud-Dienste wie Microsoft 365 oder angebundene SaaS-Anwendungen.

Dabei nutzt Active Directory das Kerberos-Protokoll und erstellt das spezielle Computerkonto AZUREADSSOACC im lokalen Verzeichnis. Dieses Konto verbindet die lokale Identität mit Entra ID und dient ausschliesslich dem nahtlosen SSO.

Beim Anmeldeprozess fordert ein domänengebundenes Windows-Gerät im LAN vom Domain Controller ein Kerberos-Ticket für das Konto AZUREADSSOACC an. Über Integrated Windows Authentication (IWA) sendet das Gerät das Ticket automatisch an Entra ID zur Validierung. Die Anmeldung erfolgt dadurch ohne zusätzliche Eingabe.

Nahtloses SSO setzt jedoch eine direkte Verbindung zum Domain Controller voraus und ist ausserhalb des internen Netzwerks aufgrund fehlender Kerberos-Konnektivität nicht anwendbar. In modernen Cloud First Umgebungen mit Microsoft Entra-joined oder Microsoft Entra hybrid-joined Geräten ist nahtloses SSO überflüssig, da hier der Primary Refresh Token (PRT) bereits ein nahtloses Single Sign-On bereitstellt.

Nahtloses SSO ist eine optionale Funktion, deren Abschaltung Komplexität und potenzielle Angriffsflächen reduziert, ohne die Benutzererfahrung zu beeinträchtigen.

Dieser Beitrag beschreibt, warum nahtloses Single Sign-On (Seamless SSO) in Entra Connect in modernen Umgebungen nicht mehr erforderlich ist und welche Gründe für eine Deaktivierung sprechen. Er erklärt zudem die Schritte zum Überprüfen und Deaktivieren von nahtlosem SSO in Entra Connect. Ziel ist es, Angriffsfläche und Verwaltungsaufwand zu reduzieren, ohne die Benutzeranmeldung zu beeinträchtigen.

Voraussetzungen

Entra Connect mit aktiviertem nahtlosem Single Sign-On

Microsoft Entra Connect ist mit der Funktion nahtloses Single Sign-On (Seamless SSO) konfiguriert.

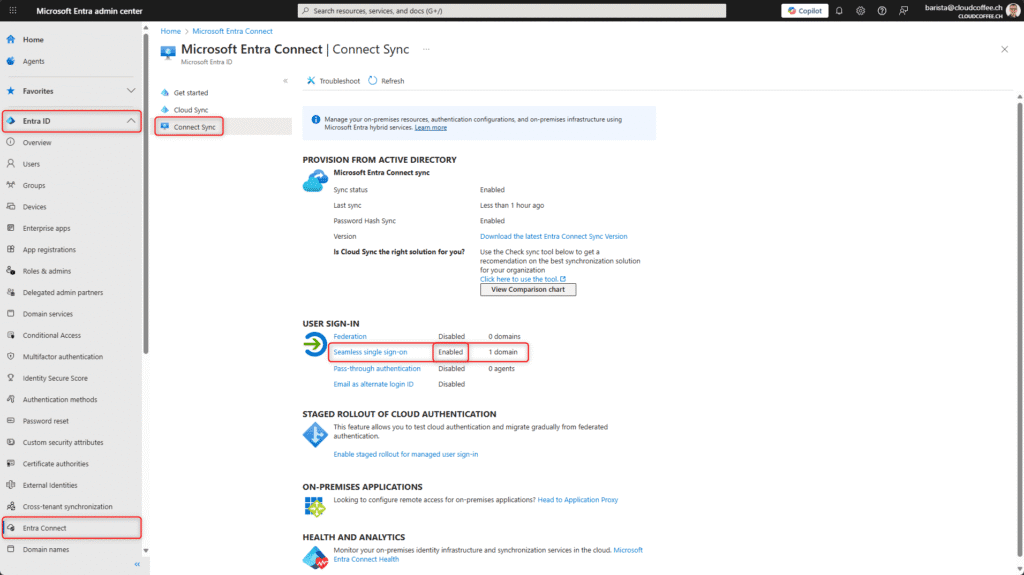

Die Einstellung Nahtloses Single Sign-On wird im Microsoft Entra Admin Center (https://entra.microsoft.com) unter Entra ID > Entra Connect > Connect-Synchronisierung als Aktiviert angezeigt.

Rollen

Die Deaktivierung von nahtlosem Single Sign-On (Seamless SSO) in Microsoft Entra Connect erfordert nach dem Prinzip der geringsten Berechtigungen die folgende Rolle:

| Rolle | Berechtigung |

| Hybrididentitätsadministrator | Verwaltung der Verzeichnissynchronisierung mit Microsoft Entra Connect |

Geräte

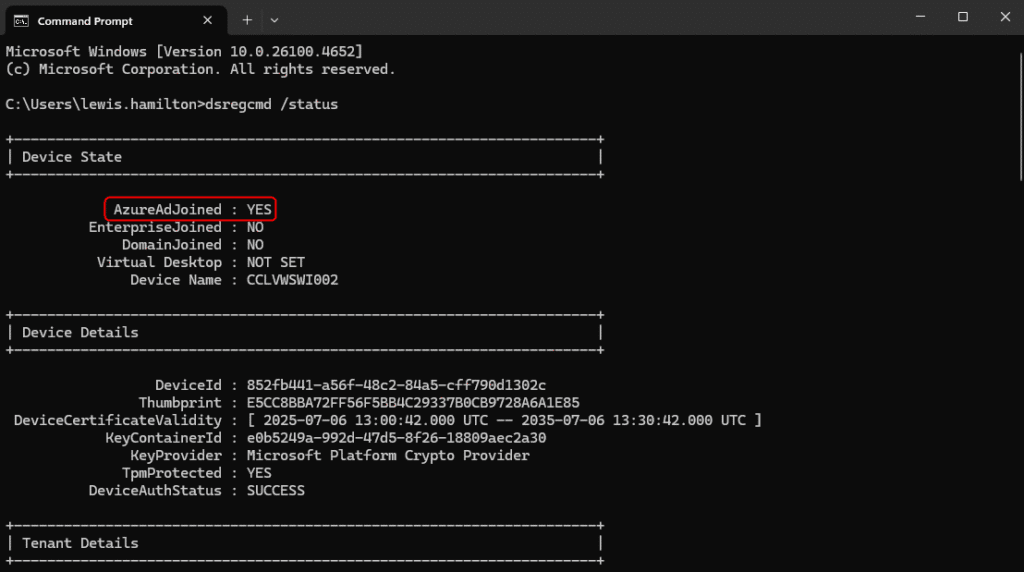

Alle Geräte sind Microsoft Entra joined oder Microsoft Entra hybrid joined. Der Status lässt sich unter anderem mit folgendem Befehl prüfen:

1 | dsregcmd /status |

Warum es sinnvoll ist, nahtloses Single Sign-On in Entra Connect zu deaktivieren

In modernen Umgebungen ist nahtloses Single Sign-On (Seamless SSO) technisch überholt, daher sprechen mehrere Gründe für eine Deaktivierung:

- Überflüssig durch moderne Authentifizierung

Microsoft Entra-joined oder Microsoft Entra hybrid-joined Geräte verwenden den Primary Refresh Token (PRT), der ein nahtloses Single Sign-On ohne Kerberos bereitstellt. Damit entfällt die Notwendigkeit eines zusätzlichen SSO-Mechanismus. - Reduzierte Angriffsfläche

Das Konto AZUREADSSOACC besitzt weitreichende Berechtigungen im Active Directory und eine Kompromittierung könnte Angreifern ermöglichen, Authentifizierungsprozesse zu manipulieren. - Weniger Komplexität

Die Pflege des AZUREADSSOACC-Kontos verursacht Verwaltungsaufwand. Dazu zählt auch der periodische Kerberos Key Rollover, bei dem Administratoren den gespeicherten Schlüssel regelmässig erneuern, um die Sicherheit von nahtlosem Single Sign-On aufrechtzuerhalten (siehe Blogpost Kerberos Key Rollover mit Microsoft Entra richtig umsetzen). Eine Deaktivierung vereinfacht die Umgebung. - Moderne Authentifizierung statt nahtloses SSO

In hybriden Szenarien dient nahtloses SSO nur noch der Abwärtskompatibilität und wird zunehmend durch moderne Authentifizierungsverfahren (OAuth 2.0 oder OpenID Connect) ersetzt. - Empfehlung

Nahtloses SSO ist eine optionale Funktion. Umgebungen, die Microsoft Entra ID und moderne Authentifizierung verwenden, können nahtloses SSO in der Regel ohne negative Auswirkungen deaktivieren.

Das Deaktivieren von Seamless SSO reduziert Komplexität, minimiert potenzielle Sicherheitsrisiken und macht die Authentifizierungsarchitektur transparenter. In aktuellen Microsoft Entra Umgebungen bietet der Primary Refresh Token (PRT) denselben Komfort wie nahtloses SSO, jedoch sicherer und unabhängig von der lokalen Netzwerkstruktur.

Prüfen ob nahtloses Single Sign-On aktiv ist

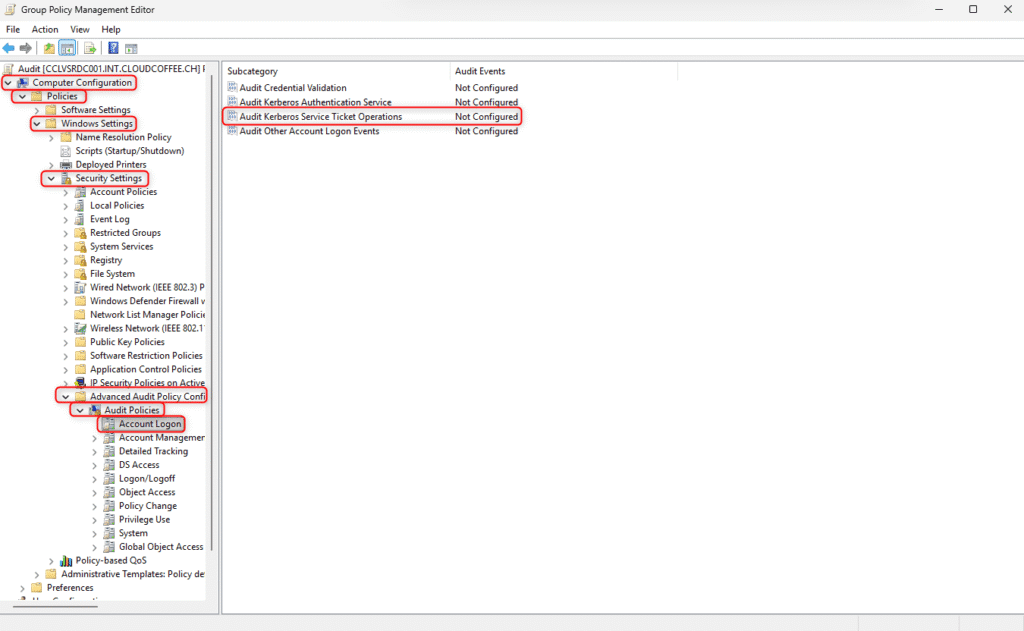

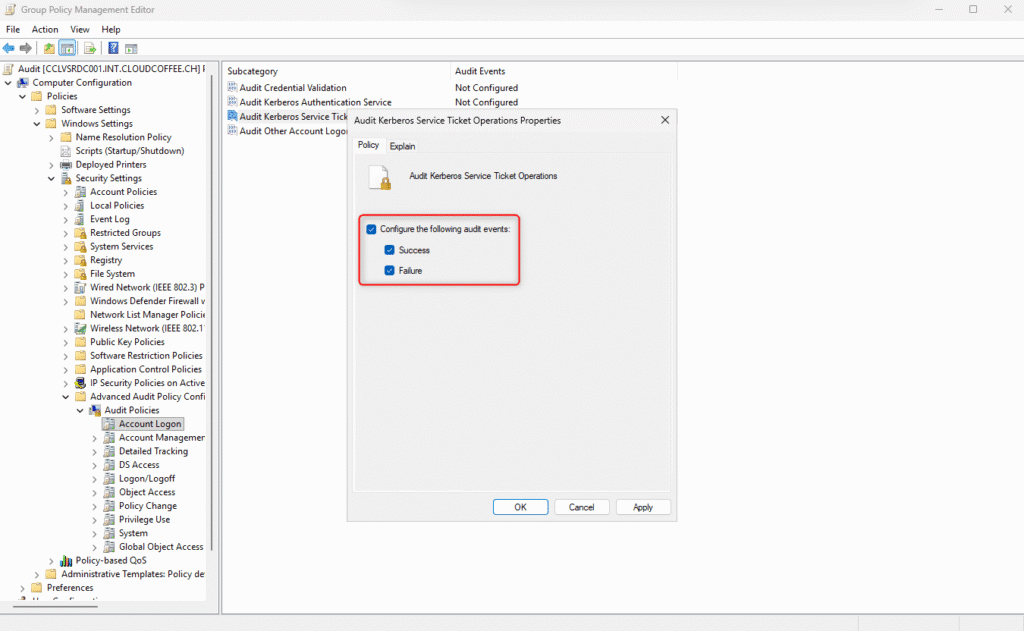

Bevor nahtloses Single Sign-On (Seamless SSO) deaktiviert wird, sollte überprüft werden, ob das Feature aktuell im Einsatz ist. Dafür empfiehlt sich eine Protokollierung der Anmeldevorgänge über die Windows-Sicherheitsüberwachung. Die Erfassung erfolgt über die Überwachungsrichtlinie Ticketvorgänge des Kerberos-Diensts überwachen innerhalb der Kontenanmelderichtlinien. Eine Gruppenrichtlinie aktiviert die Einstellung und verteilt sie auf alle Domänencontroller.

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien > Kontoanmeldung > Ticketvorgänge des Kerberos-Diensts überwachen aufrufen

Ereignisse für Erfolg und Fehler aktivieren

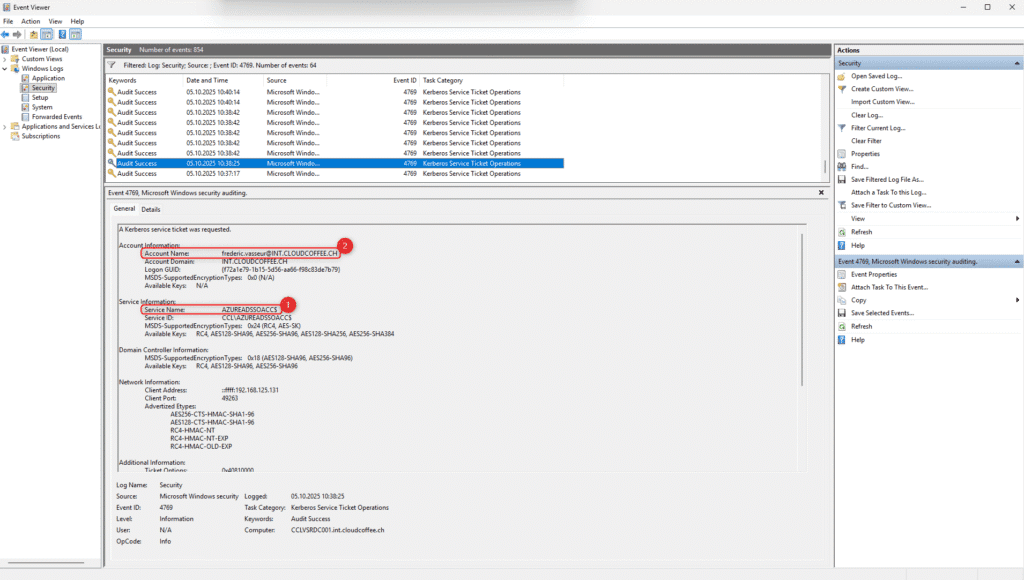

Nach einigen Tagen kann die Ereignisanzeige unter Windows-Protokolle > Sicherheit nach der Ereignis-ID 4769 gefiltert werden. Einträge mit dem Dienstnamen AZUREADSSOACC$ (1) weisen auf die Verwendung von nahtlosem Single Sign-On (Seamless SSO) hin. Der jeweilige Benutzer wird im Feld Kontoname (2) aufgeführt.

Erscheinen in der Ereignisanzeige Einträge mit der Ereignis-ID 4769 müssen diese Ereignisse analysiert und die betroffenen Anmeldungen geprüft werden bevor nahtloses Single Sign-On deaktiviert wird.

Nahtloses Single Sign-On in Entra Connect deaktivieren

Die Deaktivierung erfolgt direkt in Microsoft Entra Connect. Dabei wird die bestehende Konfiguration so angepasst, dass keine Anmeldung mehr über nahtloses Single Sign-On (Seamless SSO) erfolgen kann.

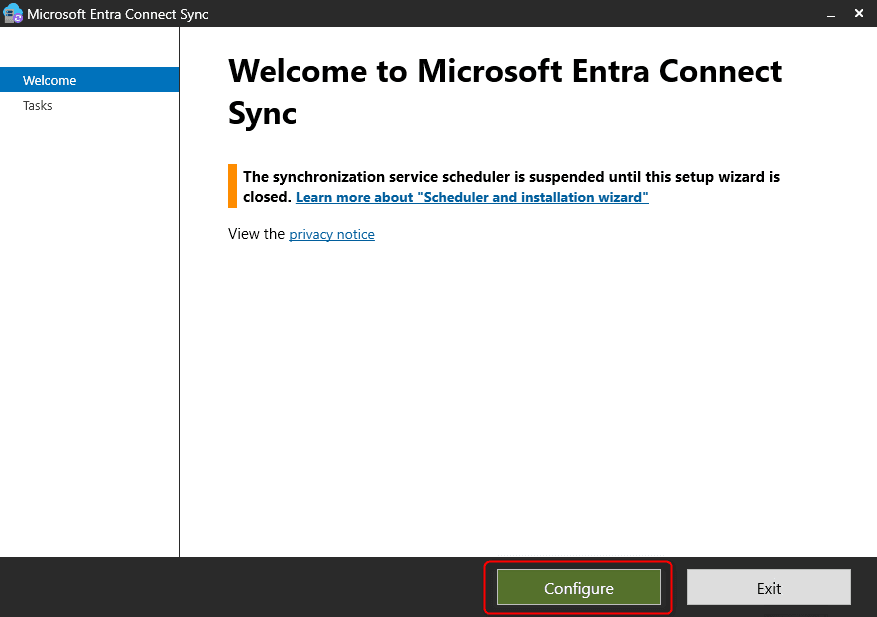

Microsoft Entra Connect starten und Konfigurieren auswählen

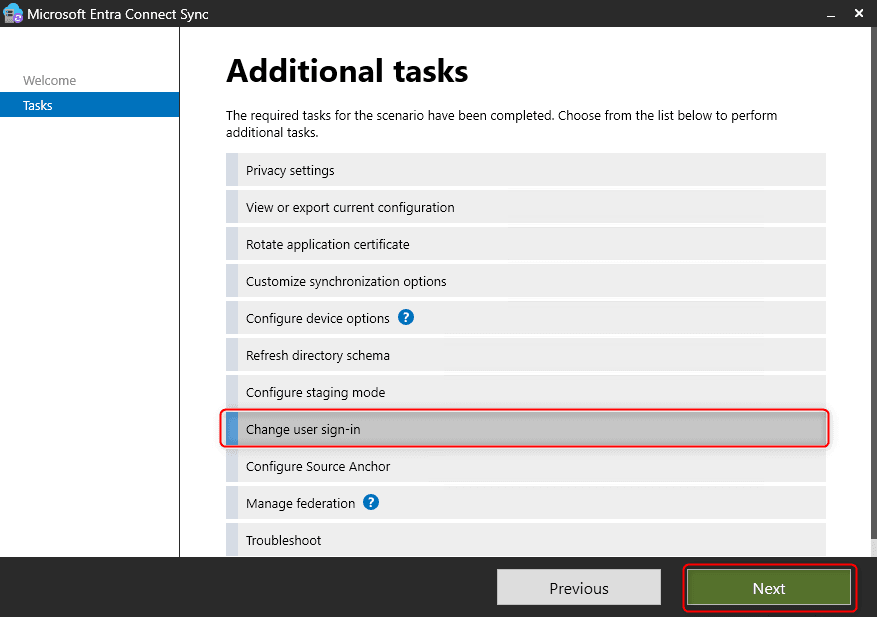

Benutzeranmeldung ändern auswählen

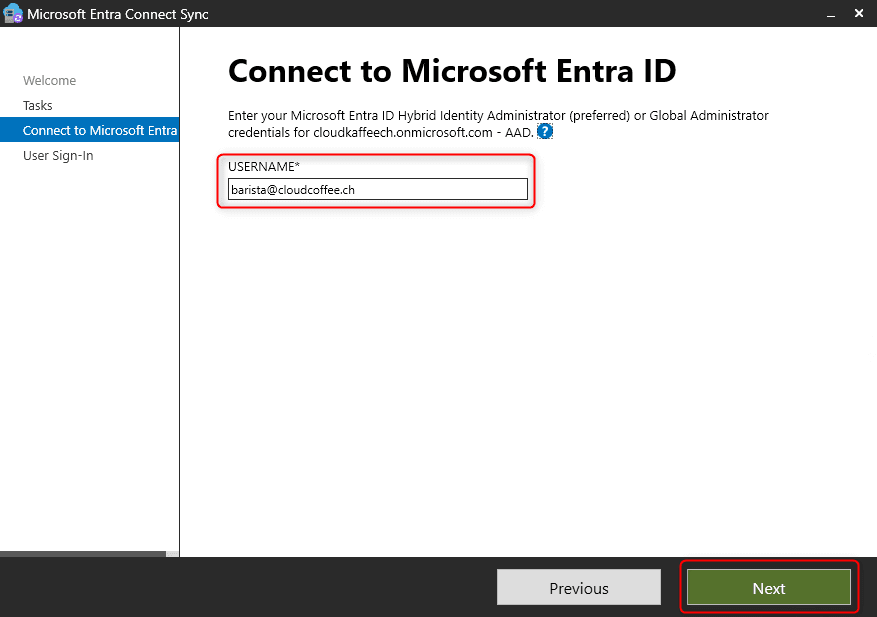

Anmeldung mit einem Benutzerkonto durchführen, das die Hybrididentitätsadministrator Rolle zugewiesen hat

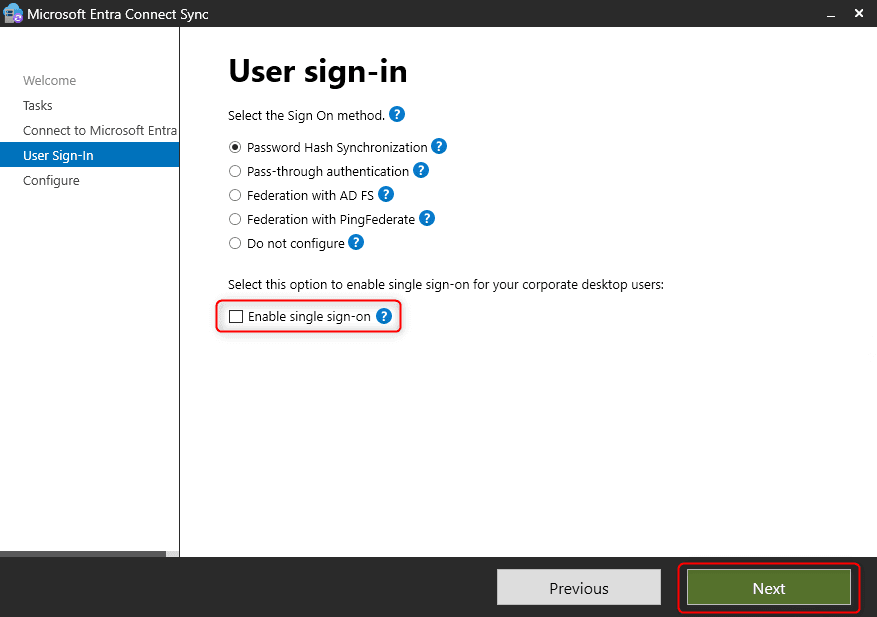

Option Einmaliges Anmelden aktivieren deaktivieren

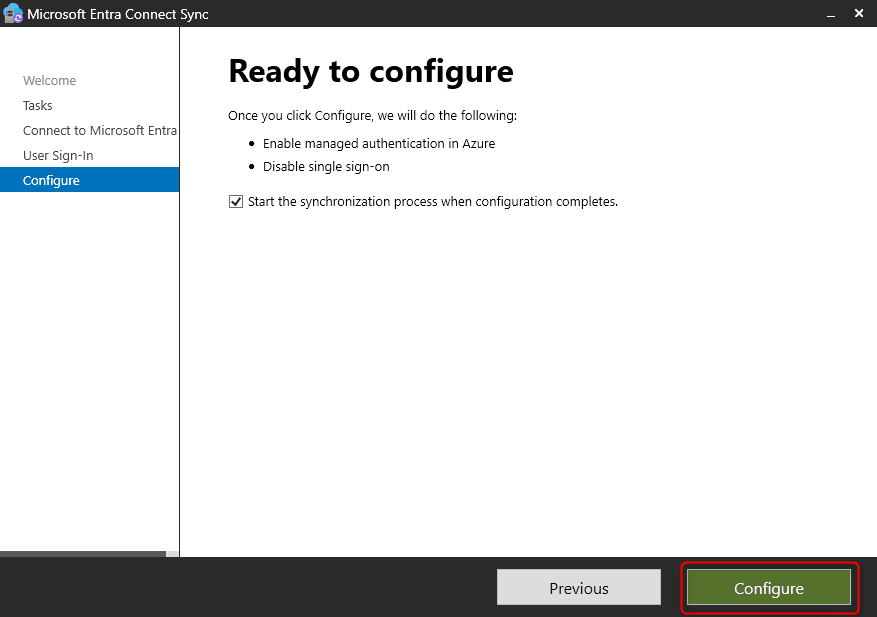

Konfiguration mit Konfigurieren speichern

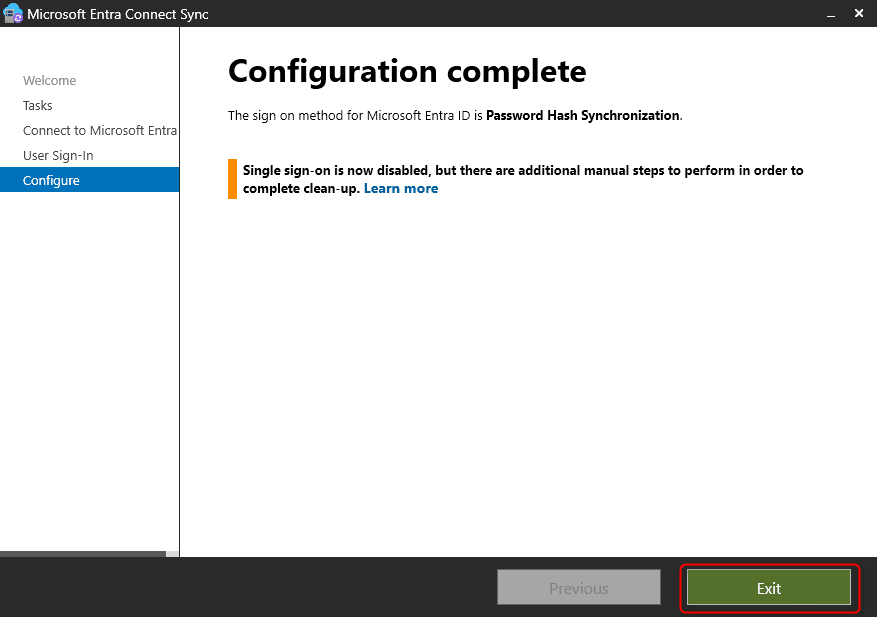

Nach wenigen Minuten ist die Konfigurationsänderung abgeschlossen

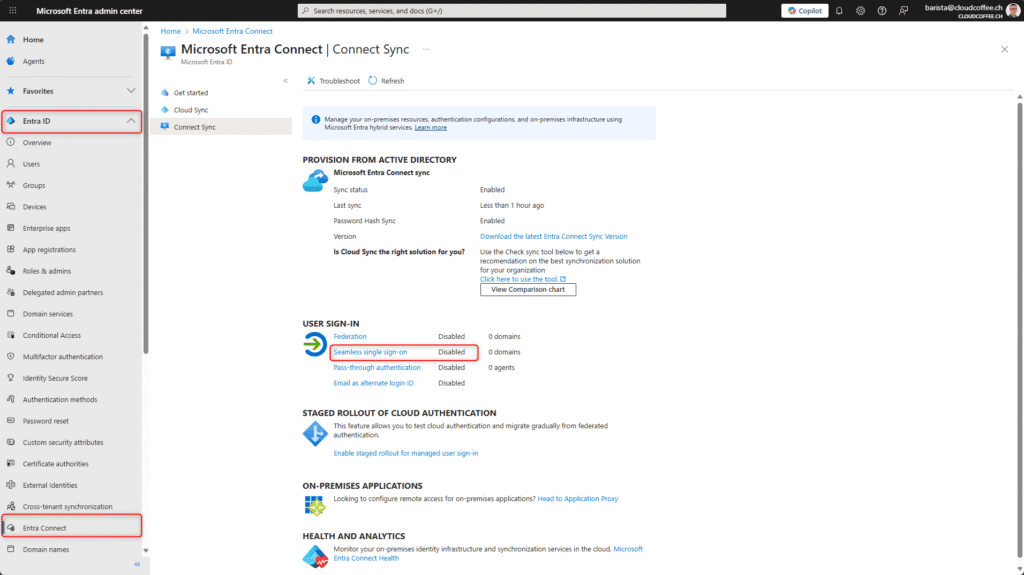

Im Microsoft Entra Admin Center wird nun nahtloses Single Sign-On (SSO) als Deaktiviert angezeigt.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Entra ID > Entra Connect > Connect Synchronisierung

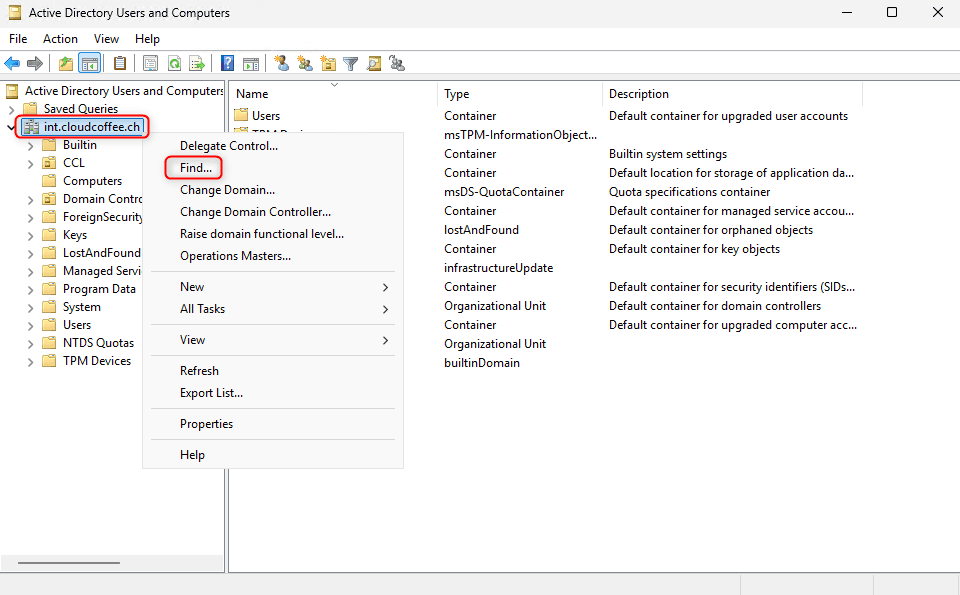

Anschliessend im Active Directory mit Rechtsklick auf die Domäne Suchen… auswählen, um die Suchmaske zu öffnen.

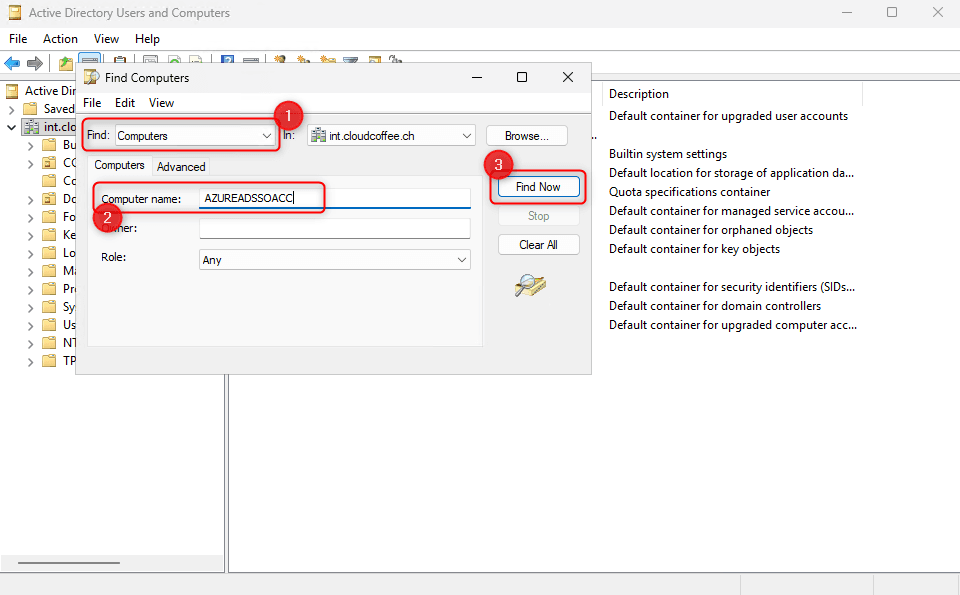

Suchen (1) auf Computer und Computername (2) auf AZUREADSSOACC setzen.

Filter mit Jetzt suchen (3) anwenden.

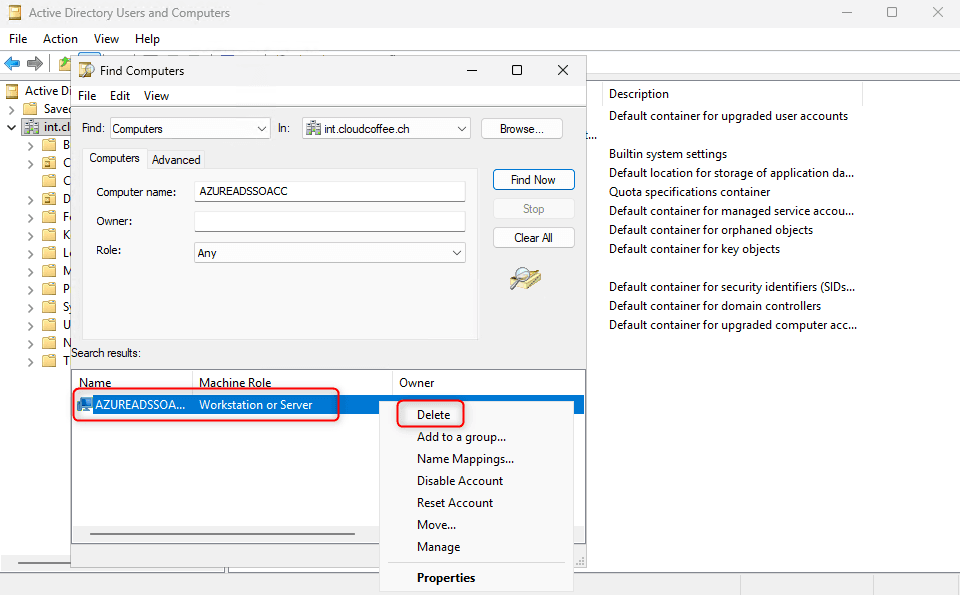

Computerkonto AZUREADSSOACC mit Rechtsklick > Löschen entfernen.

Nahtloses Single-Sign On (Seamless Single-Sign On) ist jetzt deaktiviert und das Computerkonto AZUREADSSOACC aus dem Active Directory entfernt.

Fazit

Das Deaktivieren von nahtlosem Single Sign-On (Seamless SSO) in Microsoft Entra Connect ist ein sinnvoller Schritt für moderne, cloudbasierte Umgebungen. Die Funktion basiert auf Kerberos und wird heute durch den modernen Primary Refresh Token (PRT) vollständig ersetzt. Wer Microsoft Entra Connect nahtloses SSO deaktiviert, reduziert damit die Komplexität, unter anderem durch den Wegfall des periodischen Kerberos Key Rollovers und eliminiert ein potenzielles Sicherheitsrisiko.