Benutzer können mit nahtlosem Anmelden (Seamless SSO) die gleichen Anmeldedaten für lokale und Cloud basierte Dienste nutzen. Die wiederkehrende Aufforderung für die Eingabe der Anmeldedaten zwischen den Diensten entfällt. Die notwendigen Daten werden zwischen Active Directory und Azure Active Directory automatisch ausgetauscht.

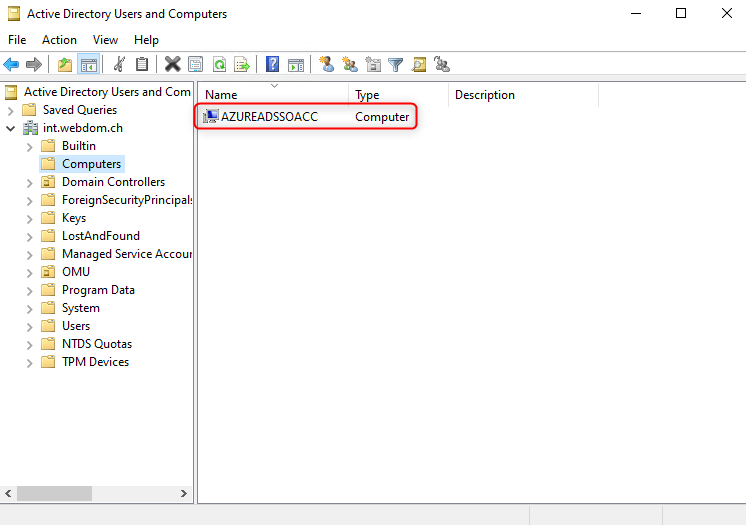

Bei der Konfiguration von nahtlosem Anmelden (Seamless SSO) wird das Computerkonto «AZUREADSSOACC» erstellt. Diesem Computerkonto soll aus Gründen der Sicherheit der Kerberos Entschlüsselungsschlüssel (Kerberos decryption key) alle 30 Tage geändert werden.

In dieser Anleitung wird beschrieben, wie der Kerberos Entschlüsselungsschlüssel manuell geändert wird.

Die automatische Erneuerung des Kerberos Entschlüsselungsschlüssels wird im folgenden Beitrag detailliert beschrieben: Microsoft Entra ID: Kerberos- Entschlüsselungsschlüssel automatisch erneuern – cloudkaffee.ch

Voraussetzungen und Lizenzierung

Für das Feature „Nahtloses Anmelden (Seamless SSO)“ ist keine bezahlte Lizenz notwendig.

Es ist ausreichend, wenn die Lizenz «Azure AD Free» im Azure Active Directory zur Verfügung steht.

Ausgangslage

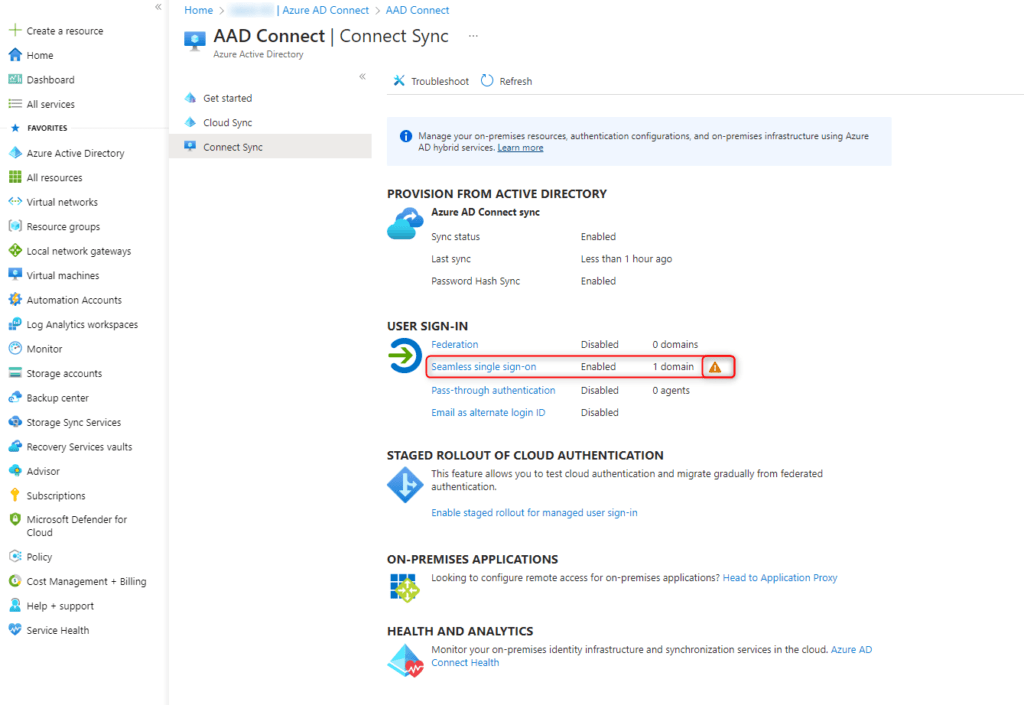

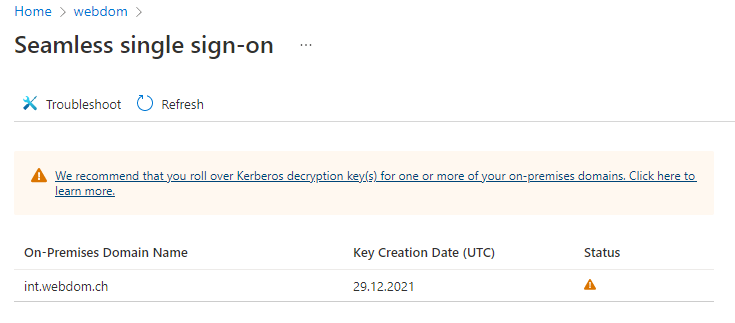

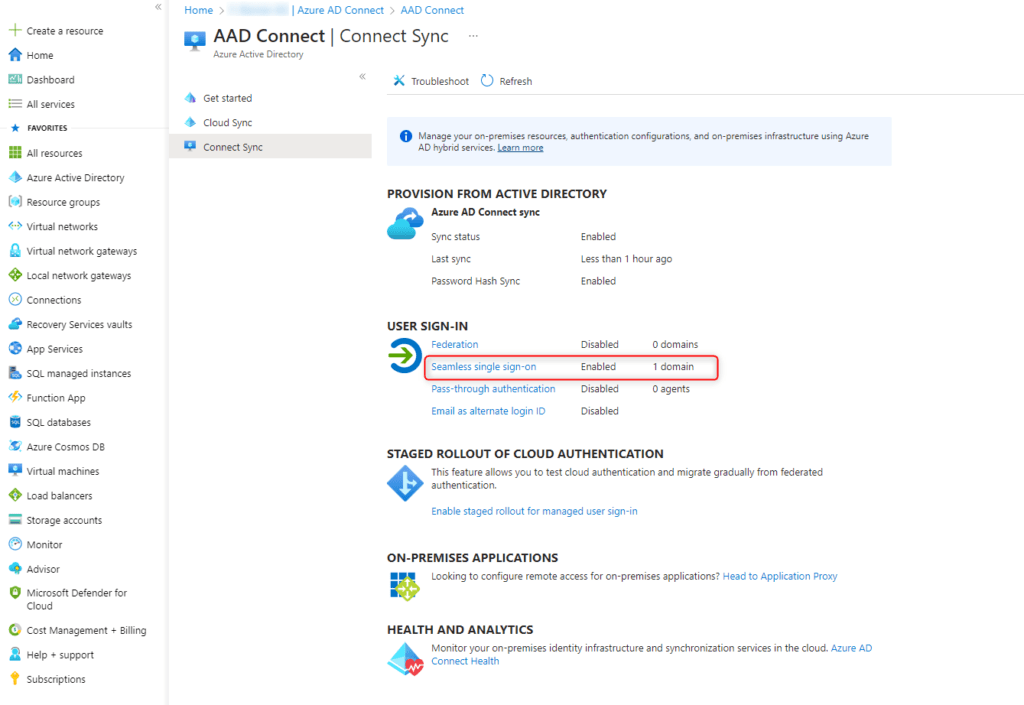

Aus Sicherheitsgründen empfiehlt Microsoft, die Kerberosschlüssel des Computerkontos «AZUREADSSOACC» alle 30 Tage zu ändern. Das Azure Portal (https://portal.azure.com) zeigt unter Azure Active Directory > Azure AD Connect > Connect Sync eine Warnung an, wenn der Wechsel des Kerberos Entschlüsselungsschlüssel wieder durchgeführt werden soll.

Bei der Konfiguration von nahtloser Anmeldung (Seamless SSO) mit Azure AD Connect wird im lokalen Active Directory das Computerkonto «AZUREADSSOACC» angelegt.

Kerberos Key Rollover mit PowerShell durchführen

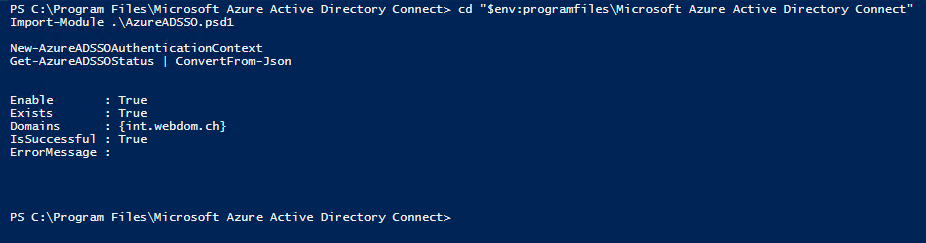

Bevor der Kerberos Key Rollover durchgeführt wird, kann mit PowerShell der aktuelle Status der Konfiguration geprüft werden. Insbesondere, dass sollen keine aktiven Fehlermeldungen vorhanden sein.

Im Windows PowerShell ISE kann dafür das folgende Script als Administrator gestartet werden. Bei der Abfrage der Credentials muss ein globaler Administrator aus dem Azure AD verwendet werden.

1 2 3 4 5 | cd "$env:programfiles\Microsoft Azure Active Directory Connect" Import-Module .\AzureADSSO.psd1 New-AzureADSSOAuthenticationContext Get-AzureADSSOStatus | ConvertFrom-Json |

Wenn der Status in Ordnung wird, kann der Kerberos Entschlüsselungsschlüssel (Kerberos decryption key rollover) mit dem folgenden PowerShell Script durchgeführt werden.

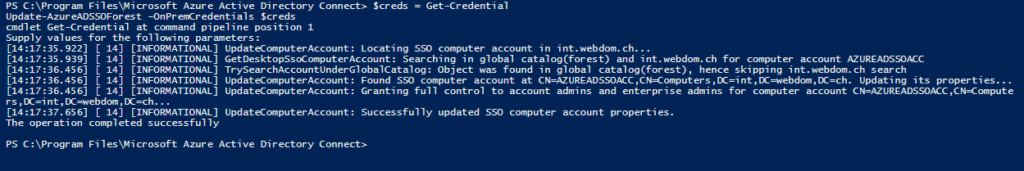

Bei der Abfrage der Credentials wird ein Enterprise Administrator aus dem lokalen Active Directory benötigt. Die Eingabe muss im SamAccountName Format erfolgen, z.B. Domain\Username

1 2 | $creds = Get-Credential Update-AzureADSSOForest -OnPremCredentials $creds |

Änderungen prüfen

Die Prüfung der erfolgreichen Erneuerung des Kerberos Entschlüsselungsschlüssel wird wie folgt durchgeführt:

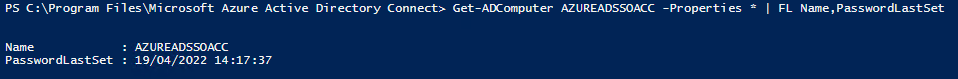

Kontrolle PasswordLastSet

Der Zeitstempel für das Attribut «PasswordLastSet» des Computerkontos «AZUREADSSOACC» muss mit dem Zeitpunkt übereinstimmen, in dem die Erneuerung stattgefunden hat.

1 | Get-ADComputer AZUREADSSOACC -Properties * | FL Name,PasswordLastSet |

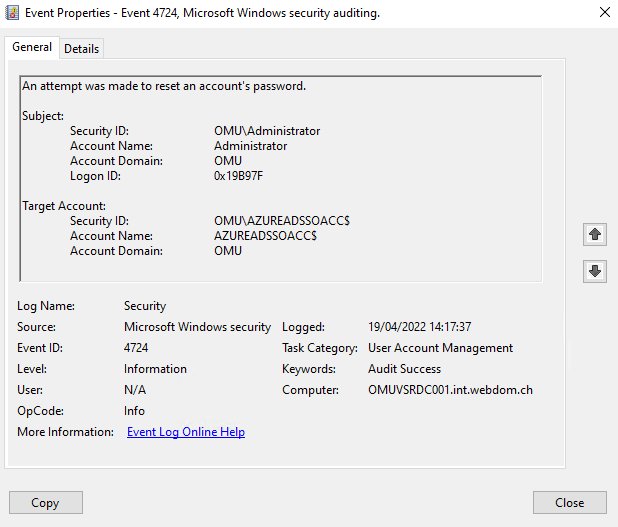

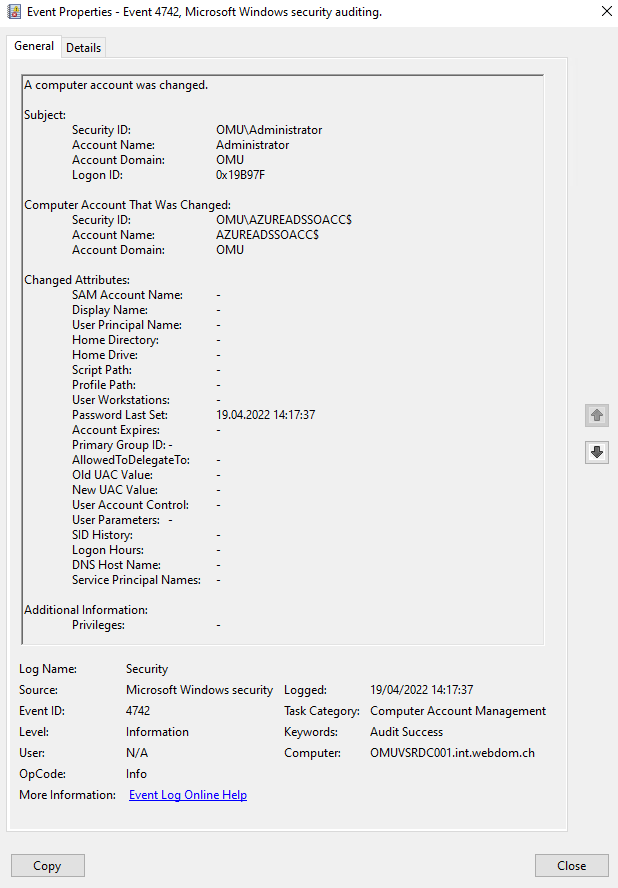

Ereignisanzeige

In der Ereignisanzeige des Domaincontrollers werden im Security Log die beiden folgenden Einträge anzeigt:

EventID 4724 an Attempt was made to reset an account’s password

EventID 4742 a computer account was changed

Azure Portal

Die Warnung unter Active Directory > Azure AD Connect > Connect Sync wird nicht mehr angezeigt.

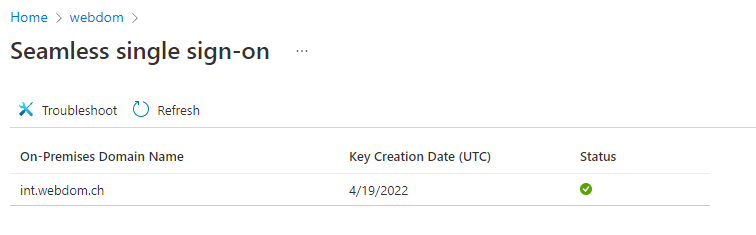

Status und Zeitstempel der Schlüsselerstellung ist im Azure Portal aktualisiert.

Folge mir auf LinkedIn, um stets über meine neuesten Beiträge auf dem Laufenden zu bleiben.

War dieser Beitrag hilfreich für dich? Zeige Deine Begeisterung mit dem herrlichen Aroma eines frisch gebrühten Kaffees für mich!