Token-Sicherheit stärken mit Microsoft Entra und Microsoft Intune

Letzte Aktualisierung am 8. September 2025

Beim Token-Diebstahl stehlen Angreifer das Token eines Benutzers, nachdem dieser sich erfolgreich angemeldet hat. Mit diesem Token können die Angreifer die Identität des Benutzers übernehmen und auf geschützte Ressourcen zugreifen, ohne dass eine erneute Anmeldung erforderlich ist. Diese Technik wird zunehmend von Angreifern eingesetzt, um Sicherheitsmechanismen wie die Multi-Faktor-Authentifizierung (MFA) zu umgehen.

Ein häufig genutztes Angriffsszenario ist die Adversary-in-the-Middle (AiTM)-Attacke. Dabei wird eine gefälschte Anmeldeseite angezeigt, um Anmeldedaten und das Authentifizierungs-Token abzufangen. Der Angreifer verwendet das Token direkt, wodurch die MFA umgangen wird.

Dieser Blogpost stellt einige leicht umsetzbare Massnahmen vor, um sich vor Token-Diebstahl besser zu schützen. Es gibt noch viele weitere Schutzmöglichkeiten, die hier nicht behandelt werden. Die Sicherheitslandschaft entwickelt sich ständig weiter, daher ist es wichtig, die Schutzmassnahmen regelmässig zu überprüfen und anzupassen, um stets gegen neue Bedrohungen gewappnet zu sein. Dieser Artikel wird regelmässig aktualisiert, um neue Methoden und erlangte Erkenntnisse hinzuzufügen.

Voraussetzungen und Lizenzierung

Lizenzen

Die beschriebenen Massnahmen setzen unterschiedliche Funktionen voraus und erfordern daher verschiedene Lizenzen. Welche Lizenz erforderlich ist, wird jeweils im entsprechenden Kapitel angegeben.

| Funktion | Lizenz |

| Bedingter Microsoft Entra-Zugriff | Microsoft Entra ID P1 |

| Tokenschutz | Microsoft Entra ID P1 |

| Microsoft Intune | Microsoft Intune P1 |

| Safe Link und Safe Attachments | Microsoft Defender für Office 365 Plan 1 |

Eine Übersicht der Microsoft Lizenzpakete mit deren Features kann unter https://m365maps.com/ abgerufen werden.

Rollen nach dem Prinzip der geringsten Rechte

Für die Konfiguration können folgende Microsoft Entra Rollen verwendet werden:

| Rolle | Berechtigung |

| Administrator für bedingten Zugriff | Verwalten von Funktionen zum bedingten Zugriff |

| Berichtleseberechtigter | Lesen von Anmeldungs- und Überwachungsberichten |

| Intune Administrator | Verwalten sämtlicher Aspekte des Produkts Intune |

| Sicherheitsadministrator | Erstellen und Verwalten von Sicherheitsrichtlinien |

Identitätsschutz

Tokenschutz aktivieren

Erforderliche Lizenz: Microsoft Entra ID P1

Tokenschutz bindet Token kryptografisch an registrierte Geräte. Das bedeutet, dass ein Token nur auf dem Gerät genutzt werden kann, für das es ausgestellt wurde. Dadurch wird verhindert, dass Token auf einem anderen Gerät genutzt und von Angreifern ausgenutzt werden können. Tokenschutz arbeitet mit Signaturen, die aus Geräteinformationen und Sicherheitsmerkmalen bestehen.

Der Tokenschutz ist für Windows allgemein verfügbar und befindet sich für iOS und macOS in der Vorschau. Er wird beim bedingten Microsoft Entra-Zugriff für Mobile Apps und Desktopanwendungen unterstützt, die auf Exchange Online, SharePoint Online und Microsoft Teams zugreifen. Mit der Windows-App werden zusätzlich Azure Virtual Desktop, Windows 365 und die Windows-Cloud-Anmeldung abgedeckt.

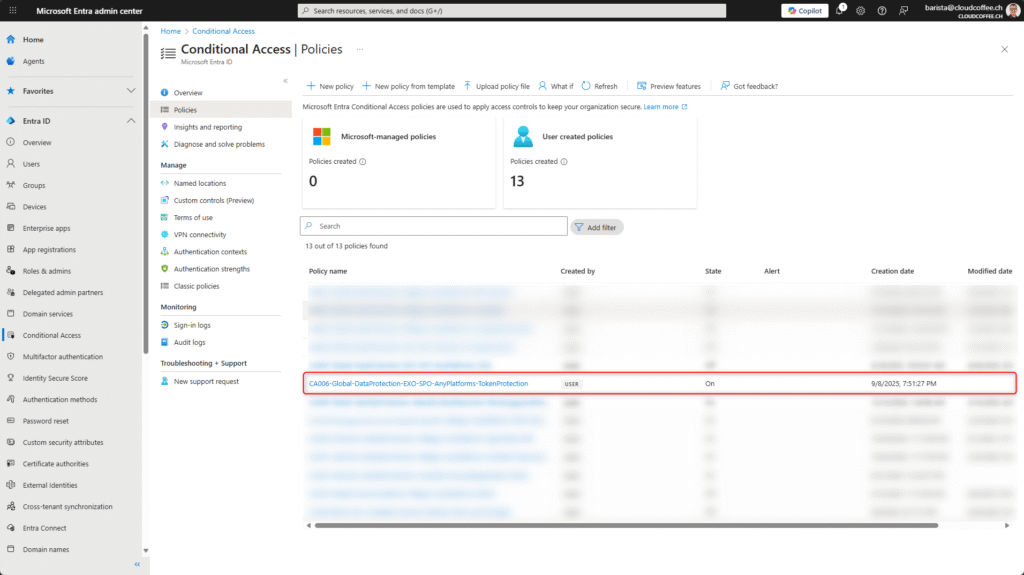

Tokenschutz wird über die bedingten Microsoft Entra-Zugriffe aktiviert.

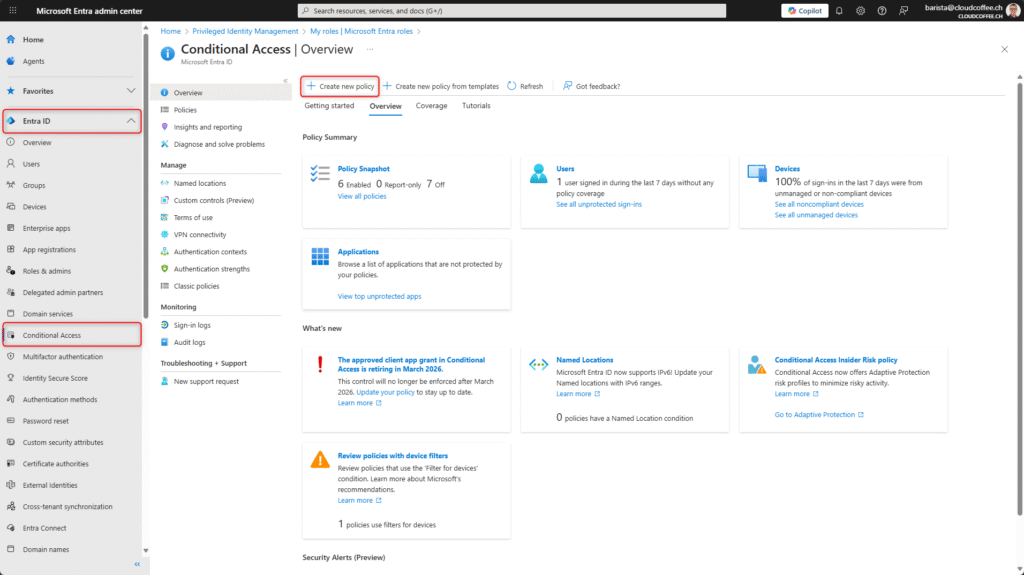

Microsoft Entra Admin Center (https://entra.microsoft.com) > Entra ID > Bedingter Zugriff öffnen und neue Richtlinie erstellen auswählen.

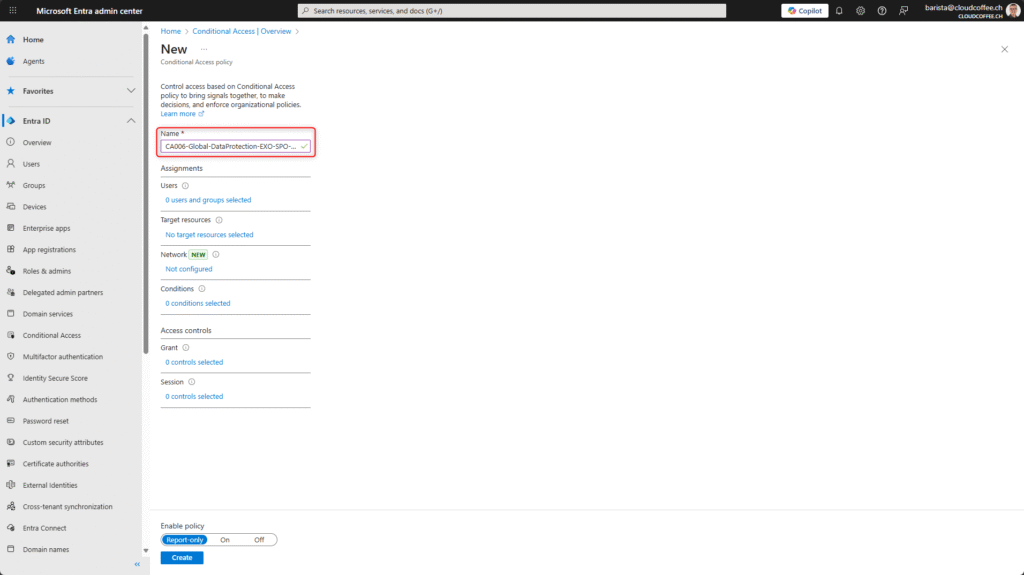

Name für die bedingte Microsoft Entra Zugriffsrichtlinie vergeben.

Die Benennungskonventionen sind hier beschrieben: Planen einer Microsoft Entra-Bereitstellung für bedingten Zugriff – Microsoft Entra ID | Microsoft Learn

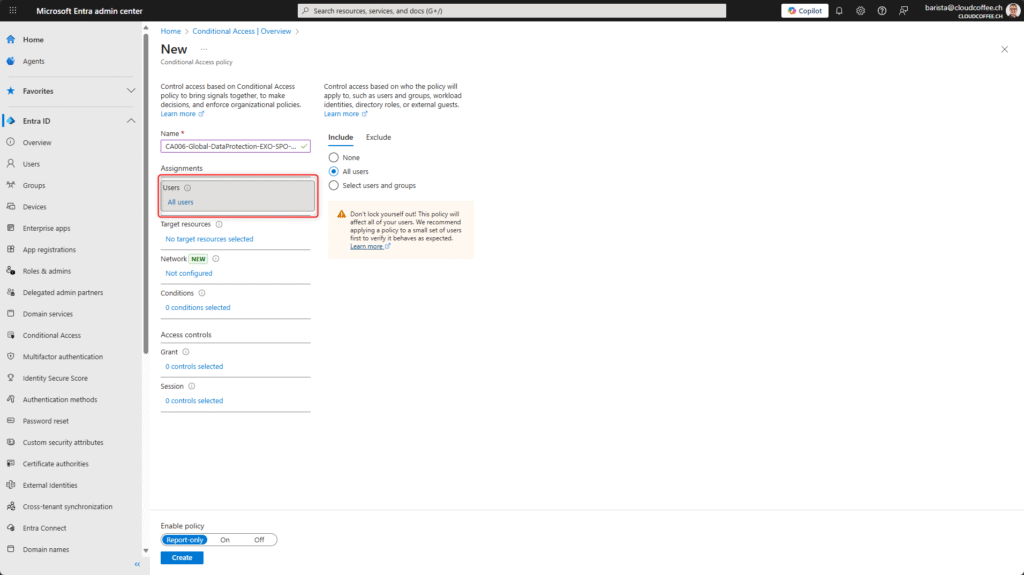

Benutzer und Gruppen für diese Richtlinie auswählen. Notfallzugriffskonten (Emergency Accounts) sollten ausgeschlossen werden.

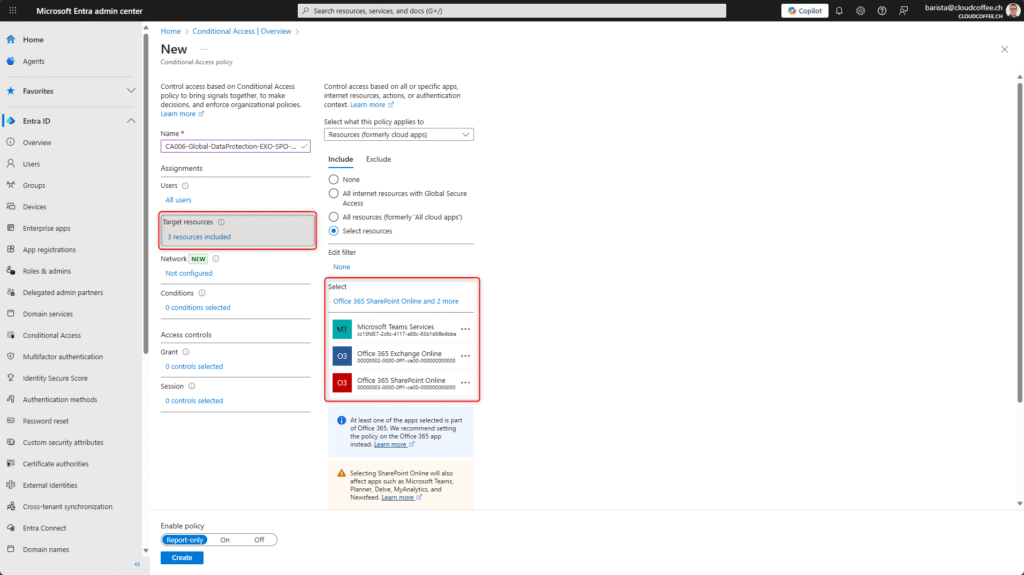

Die Zielressourcen auf Office 365 Exchange Online, Office 365 Sharepoint Online und Microsoft Teams Services setzen. Zum Zeitpunkt der Erstellung dieses Blogposts sind dies die einzigen Ressourcen, welche Tokenschutz unterstützen.

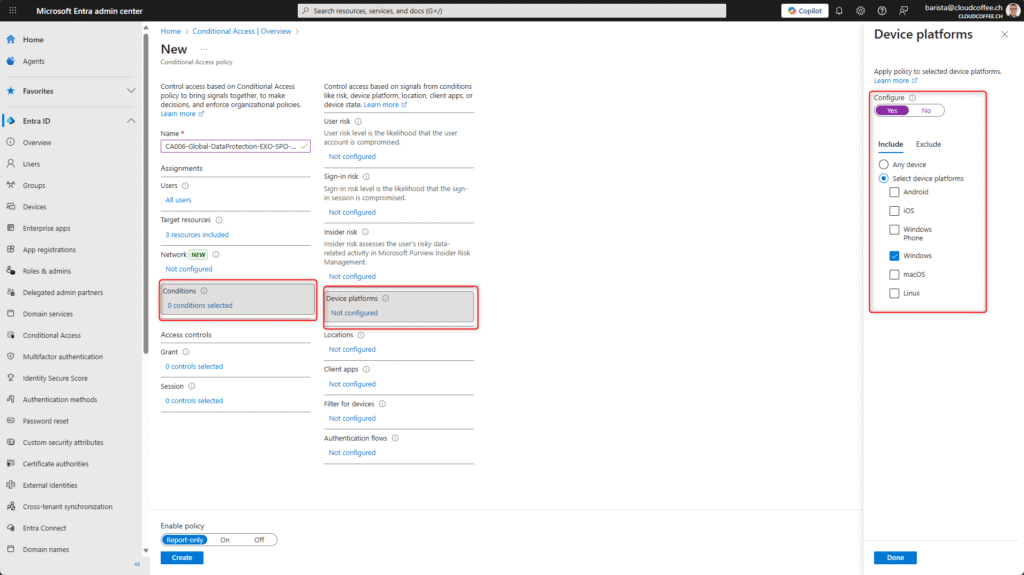

Die Bedingungen für die Geräteplattform auf Windows (allgemein verfügbar) setzen. MacOS und iOS befinden sich in der Vorschau.

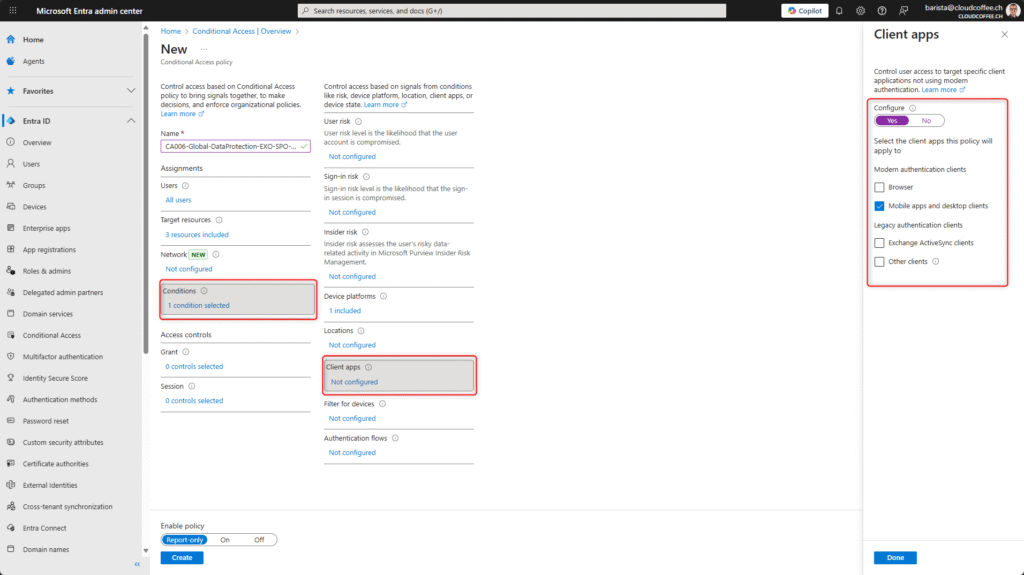

Die Bedingungen für die Client-Apps auf Mobile Apps und Desktopclients setzen.

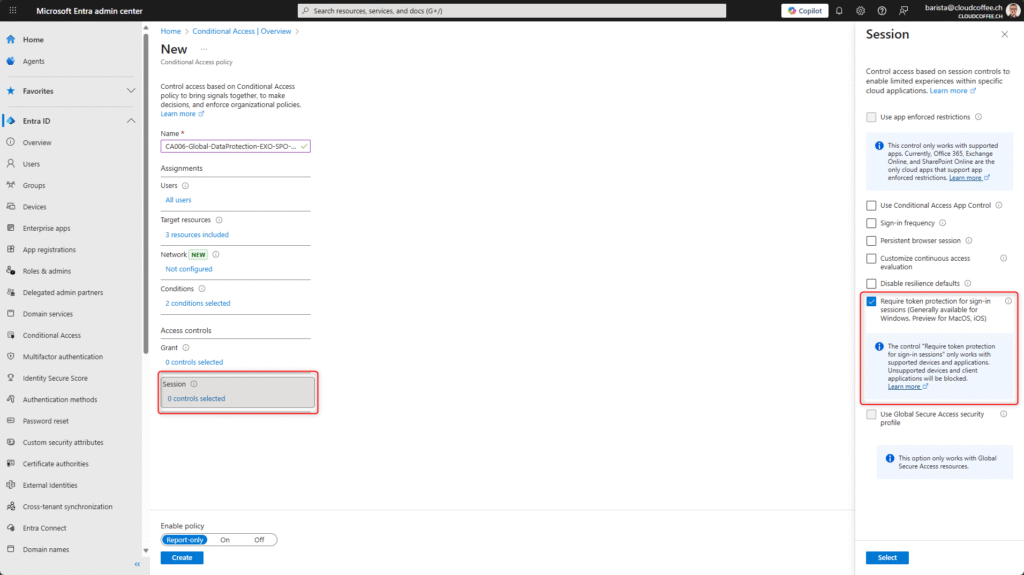

Unter Sitzung das Feature Tokenschutz für Anmeldesitzungen erforderlich aktivieren.

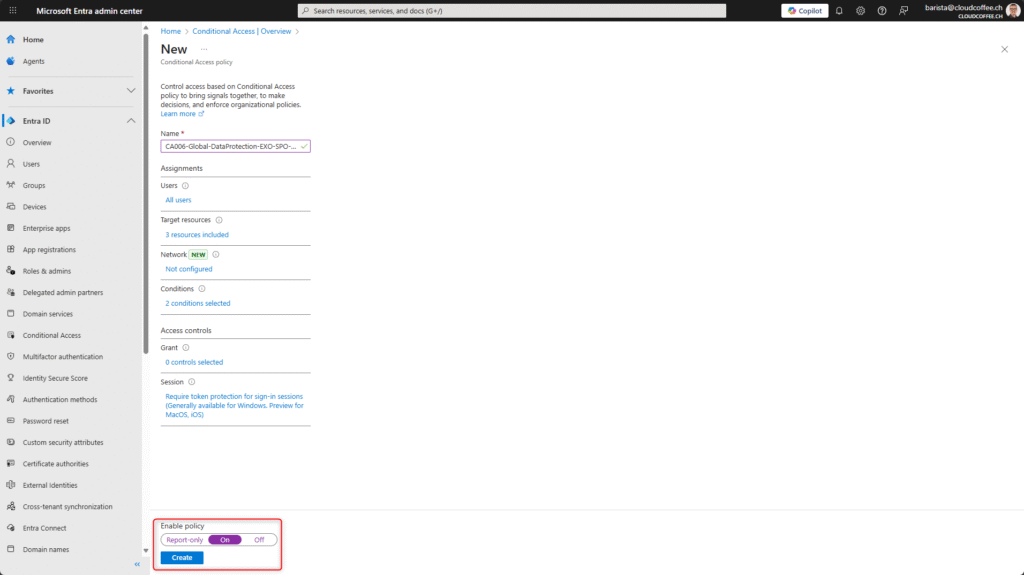

Die Richtlinie wird mit Ein aktiviert und mit Erstellen gespeichert.

Die Richtlinie wurde erfolgreich erstellt und der Tokenschutz aktiviert.

Funktionskontrolle

Anmeldung mit einem registrierten Gerät

Die Umsetzung des bedingten Microsoft Entra-Zugriffs für den Tokenschutz lässt sich in den Anmeldeprotokollen nachverfolgen. Im folgenden Beispiel wurde die Anmeldung auf einem registrierten Gerät durchgeführt.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identität > Benutzer > Alle Benutzer > Anmeldeprotokolle

Anmeldung mit einem nicht registrierten Gerät

Meldet sich ein Benutzer von einem nicht registrierten Gerät an, wird zur Registrierung des Geräts aufgefordert, bevor ein Token ausgestellt werden kann.

Im Anmeldeprotokoll wird festgehalten, dass der Token nicht ausgestellt werden konnte.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identität > Benutzer > Alle Benutzer > Anmeldeprotokolle

Microsoft Entra ID Protection

Erforderliche Lizenz: Microsoft Entra ID P2

Microsoft Entra ID Protection bietet einen leistungsstarken Mechanismus, um risikobehaftete Anmeldungen und gefährdete Benutzerkonten frühzeitig zu erkennen und automatisiert darauf zu reagieren.

Die Kombination aus Echtzeitanalyse, maschinellem Lernen und adaptiven Richtlinien ermöglicht eine proaktive Absicherung von Identitäten.

Eine detaillierte Konfigurationsanleitung ist im folgenden Beitrag enthalten:

Microsoft Entra ID Protection: Identitäten schützen, Risiken erkennen und Bedrohungen abwehren – cloudkaffee.ch

Gerätesicherheit

Gerätekonformität erzwingen

Erforderliche Lizenzen: Microsoft Entra ID P1 und Microsoft Intune P1

Die Gerätekonformität kann mithilfe des bedingten Microsoft Entra-Zugriffs überprüft werden. Die Kriterien zur Konformität lassen sich individuell in Microsoft Intune festlegen. Eine detaillierte Beschreibung dieser Konfigurationsmöglichkeiten würde den Rahmen dieses Blogbeitrags übersteigen. Weitere Informationen: Erstellen von Gerätekonformitätsrichtlinien in Microsoft Intune | Microsoft Learn

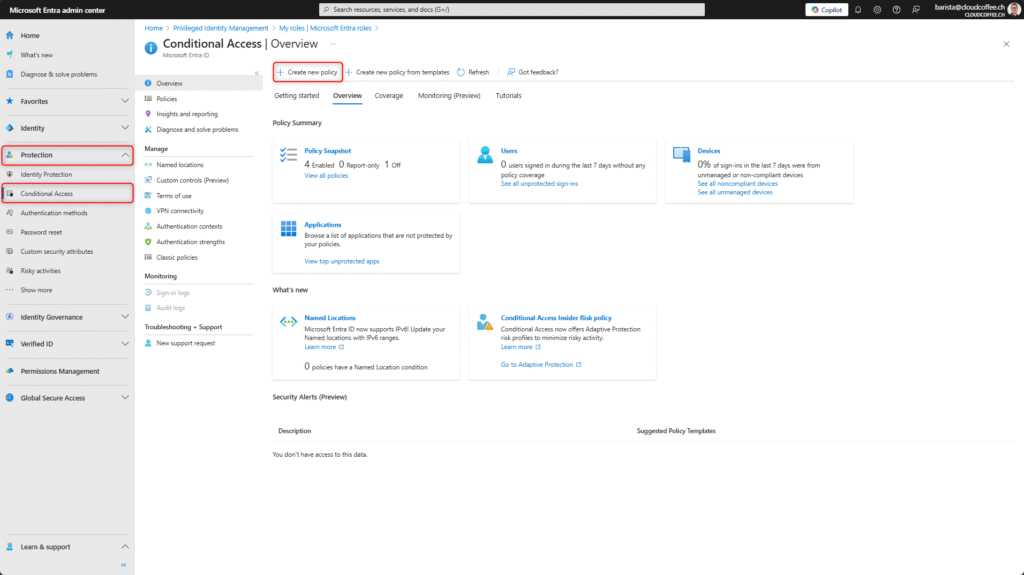

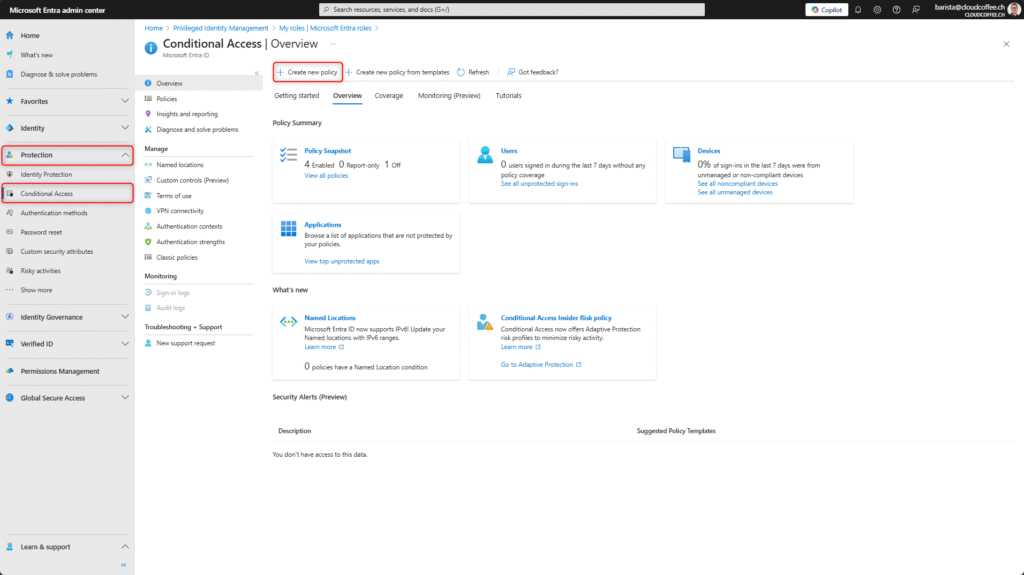

Microsoft Entra Admin Center (https://entra.microsoft.com) > Schutz > Bedingter Zugriff öffnen und neue Richtlinie erstellen auswählen.

Name für die bedingte Microsoft Entra Zugriffsrichtlinie vergeben.

Die Benennungskonventionen sind hier beschrieben: Planen einer Microsoft Entra-Bereitstellung für bedingten Zugriff – Microsoft Entra ID | Microsoft Learn

Benutzer und Gruppen für diese Richtlinie auswählen, dabei Notfallzugriffskonten (Emergency Accounts) und bei Bedarf weitere Konten ausschliessen, um ein versehentliches Aussperren zu vermeiden.

Die Zielressourcen auf Alle Ressourcen (früher Alle Cloud-Apps) setzen. Es können auch nur spezifische Programme wie Sharepoint Online oder Exchange Online ausgewählt werden.

Bei Bedarf können unter Bedingungen weitere granulare Kriterien konfiguriert werden, so z.B. die Anwendung der Richtlinie nur auf bestimmten Geräteplattformen wie Windows, Android oder iOS.

Unter Gewähren die Option Markieren des Geräts als kompatibel erforderlich aktivieren. Dadurch wird die Gerätekonformitätsrichtlinie aus Microsoft Intune überprüft und nur Geräte zugelassen, die den Anforderungen dieser Richtlinie entsprechen.

Die Konfiguration erneut prüfen, um sicherzustellen, dass Accounts nicht versehentlich ausgesperrt werden. Bei Bedarf kann die bedingte Microsoft Entra-Zugriffsrichtlinie auch im Nur Bericht-Modus getestet werden.

Die Richtlinie wird mit Ein aktiviert und mit Erstellen gespeichert.

Die Richtlinie ist erfolgreich erstellt und prüft die Gerätekonformität.

Funktionskontrolle

Benutzeranmeldung

Beim Versuch, sich mit einem Gerät bei einer Anwendung anzumelden, das nicht den Konformitätsrichtlinien entspricht, erscheint folgende Fehlermeldung.

Der Fehlercode 53000 signalisiert, dass das Gerät die festgelegten Konformitätsanforderungen nicht erfüllt.

Eine umfassende Übersicht über die AADSTS-Fehlercodes und deren Beschreibungen ist verfügbar unter: Fehlercodes bei der Microsoft Entra-Authentifizierung und -Autorisierung – Microsoft identity platform | Microsoft Learn

Anmeldeprotokolle

Der Anmeldeversuch wird im Anmeldeprotokoll mit dem Anmeldefehler 53000 angezeigt.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identität > Benutzer > Alle Benutzer > Anmeldeprotokolle

Verwaltete Geräte prüfen

Erforderliche Lizenz: Microsoft Entra ID P1

Eine bedingte Microsoft Entra-Zugriffsrichtlinie prüft, ob die Geräte in Microsoft Entra als Microsoft Entra eingebunden, Microsoft Entra Hybrid eingebunden oder Microsoft Entra registriert sind. Sind die Geräte dies nicht, wird der Zugriff blockiert.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Schutz > Bedingter Zugriff öffnen und neue Richtlinie erstellen auswählen.

Name für die bedingte Microsoft Entra Zugriffsrichtlinie vergeben.

Die Benennungskonventionen sind hier beschrieben: Planen einer Microsoft Entra-Bereitstellung für bedingten Zugriff – Microsoft Entra ID | Microsoft Learn

Benutzer und Gruppen für diese Richtlinie auswählen, dabei Notfallzugriffskonten (Emergency Accounts) und bei Bedarf weitere Konten ausschliessen, um ein versehentliches Aussperren zu vermeiden.

Die Zielressourcen auf Alle Ressourcen (früher Alle Cloud-Apps) setzen. Es können auch nur spezifische Programme wie Sharepoint Online oder Exchange Online ausgewählt werden.

Die Geräteregistrierung wird unter Bedingungen geprüft.

1. Nach Geräten filtern auswählen

2. Konfigurieren auf Ja setzen

3. Option Gefilterte Geräte von Richtlinie ausschliessen auswählen

4. TrustType auf die gewünschten Werte setzen, wenn mehrere Registrationstypen zulässig sind, zwingend darauf achten, dass der logische Operator auf Oder gesetzt ist

– in Microsoft Entra eingebunden

– in Microsoft Entra Hybrid eingebunden

– in Microsoft Entra registriert

5. Ausdruck hinzufügen anklicken

6. Das Filterkriterium wird eingefügt

7. Filter mit Fertig speichern

Unter Gewähren die Option Blockzugriff aktivieren. Die Richtlinie soll alle Geräte blockieren, welche nicht den Gerätefilterkriterien entsprechen.

Die Konfiguration erneut prüfen, um sicherzustellen, dass Accounts nicht versehentlich ausgesperrt werden. Mit Nur Bericht kann die bedingte Microsoft Entra-Zugriffsrichtlinie getestet werden.

Die Richtlinie wird mit Ein aktiviert und mit Erstellen gespeichert.

Die Richtlinie ist erfolgreich erstellt und setzt den Gerätefilter um.

Funktionskontrolle

Benutzeranmeldung

Beim Versuch sich von einem Gerät anzumelden, das nicht Microsoft Entra eingebunden, Microsoft Entra Hybrid eingebunden oder Microsoft Entra registriert ist, erscheint folgende Fehlermeldung.

Der Fehlercode 53003 zeigt an, dass die Anmeldung durch einen bedingten Microsoft Entra-Zugriff verhindert wurde.

Eine umfassende Übersicht über die AADSTS-Fehlercodes und deren Beschreibungen ist verfügbar unter: Fehlercodes bei der Microsoft Entra-Authentifizierung und -Autorisierung – Microsoft identity platform | Microsoft Learn

Anmeldeprotokolle

Der Anmeldeversuch wird im Anmeldeprotokoll mit dem Anmeldefehler 53003 angezeigt.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Identität > Benutzer > Alle Benutzer > Anmeldeprotokolle

Credential Guard und Local Security Authority (LSA) konfigurieren

Erforderliche Lizenz: Microsoft Intune P1

Mit den Einstellungen für Credential Guard und Local Security Authority (LSA) können Windows-Geräte vor modernen Bedrohungen besser geschützt werden, wodurch Angriffe und der Diebstahl von Anmeldetoken erheblich erschwert werden.

Credential Guard und Local Security Authority (LSA) werden mit einer Konfigurationsrichtlinie in Microsoft Intune Admin Center (https://intune.microsoft.com) verwaltet.

Geräte > Geräte verwalten > Konfiguration > Richtlinien > Erstellen > Neue Richtlinie

Plattform Windows 10 und höher (1), Profiltyp Einstellungskatalog (2) auswählen und die Richtlinie mit Erstellen (3) erstellen.

Das Konfigurationsprofil benennen (z.B. WCP_PreventTokenTheft) und auf Weiter klicken.

Einstellungen hinzufügen (1) anklicken, Filter auf Device Guard (2) setzen und Credential Guard (3) auswählen.

Option Credential Guard (4) auf Mit UEFI-Sperre aktiviert setzen.

Einstellungen hinzufügen (1) anklicken, Filter auf Local Security Authority (2) und Konfigurieren des geschützten LSA-Prozessen (3) auswählen.

Option Konfigurieren des geschützten LSA-Prozesses (4) auf Aktiviert mit UEFI-Sperre setzen.

Bereichstags nach individuellen Bedürfnissen erstellen.

Zuweisungen lassen sich individuell anpassen.

Die gewählten Einstellungen werden zur Prüfung nochmals angezeigt und mit einem Klick auf Erstellen wird die Richtlinie erstellt.

Die Richtlinie ist nun erstellt und wird auf die Geräte verteilt.

Nach kurzer Zeit ist die Richtlinie auf die zugewiesenen Geräte angewendet.

Inhaltsschutz & Phishing-Schutz

Microsoft Entra Global Secure Access

Erforderliche Lizenz: Microsoft Entra ID P1

Microsoft Entra Global Secure Access sorgt mithilfe des Microsoft-Datenverkehrsprofils für einen sicheren und modernen Zugriff auf Microsoft-365-Anwendungen. Unabhängig davon, wo sich Benutzer oder Geräte befinden. Dabei kommen Richtlinien zum Einsatz, die den Zugriff gezielt steuern und auf dem Zero-Trust-Prinzip basieren. So wird sichergestellt, dass nur vertrauenswürdige Verbindungen zugelassen werden.

Eine Schritt-für-Schritt-Anleitung zur Einrichtung des Microsoft-Datenverkehrsprofils in Microsoft Entra Global Secure Access ist im folgenden Beitrag enthalten:

Microsoft 365: Sicherer Zugriff mit Entra Global Secure Access – cloudkaffee.ch

Microsoft Defender für Office 365: Safe Links und Safe Attachments

Erforderliche Lizenz: Microsoft Defender für Office 365 Plan 1

Safe Links und Safe Attachments sind Funktionen von Microsoft Defender für Office 365 zum Schutz vor schadhaften URLs und manipulierten Dateianhängen.

Safe Links analysiert URLs in Microsoft 365 Apps (E-Mails, Teams, Office-Applikationen etc.) und blockiert bei Bedarf den Zugriff auf als schädlich eingestufte Webseiten.

Safe Attachments überprüft Dateianhänge vor der Zustellung in einer isolierten Umgebung (Sandbox), um schädlichen Code zu erkennen.

Eine detaillierte Konfigurationsanleitung ist im folgenden Beitrag enthalten:

Microsoft 365 Defender: Safe Links und Safe Attachments – cloudkaffee.ch