Sicherheitsinformationen mit bedingtem Microsoft Entra-Zugriff und Microsoft Entra ID Protection absichern

Letzte Aktualisierung am 11. November 2025

Die Registrierung von Sicherheitsinformationen wie der Microsoft Authenticator App, FIDO2-Sicherheitsschlüsseln oder OATH Tokens ist ein zentraler Bestandteil moderner Identitätssicherheit. Zur Absicherung dieser sensiblen Aktion kommt der bedingte Microsoft Entra-Zugriff in Kombination mit Microsoft Entra ID Protection zum Einsatz. Wird ein Benutzerrisiko oder ein Anmelderisiko erkannt, verhindert die Zugriffsrichtlinie die Registrierung unter unsicheren Bedingungen. Dadurch wird sichergestellt, dass sicherheitsrelevante Informationen nur unter vertrauenswürdigen Umständen hinterlegt werden.

Erfolgt die Registrierung dennoch unter unsicheren Bedingungen, besteht das Risiko, dass ein Angreifer alternative Authentifizierungsmethoden hinterlegt. Dadurch könnte der Zugriff auf ein kompromittiertes Konto selbst nach einer Passwortänderung aufrechterhalten werden. Die Registrierung muss daher unter kontrollierten und vertrauenswürdigen Bedingungen erfolgen.

Eine Einführung in die Funktionen von Microsoft Entra ID Protection bietet der folgende Beitrag mit praxisorientierter Konfigurationsanleitung: Microsoft Entra ID Protection: Identitäten schützen, Risiken erkennen und Bedrohungen abwehren – cloudkaffee.ch

Voraussetzungen und Lizenzierung

Lizenzen

Für die Absicherung der Registrierung von Sicherheitsinformationen werden die Funktionen bedingter Microsoft Entra-Zugriff und Microsoft Entra ID Protection benötigt. Beide Funktionen sind Bestandteil von Microsoft Entra ID P2.

Microsoft Entra ID P2 ist unter anderem in den folgenden Lizenzpaketen enthalten:

- Microsoft 365 E5

- Enterprise Mobility + Security E5 (EMS E5)

- Als eigenständiger Microsoft Entra ID P2-Plan

Alternativ werden die Voraussetzungen auch mit Microsoft Entra ID P1 in Kombination mit Microsoft Entra Suite oder Microsoft 365 Business Premium mit Microsoft Defender Suite erfüllt.

Eine Übersicht der Microsoft Lizenzpakete mit deren Features kann unter https://m365maps.com/ abgerufen werden.

Rollen

Für die Konfiguration der Absicherung von Sicherheitsinformationen sind folgende Rollen nach dem Prinzip der geringsten Berechtigungen geeignet. Zusätzlich ist eine Rolle erforderlich, die den Zugriff auf Anmeldeprotokolle ermöglicht, um die Wirksamkeit der bedingten Microsoft Entra-Zugriffsrichtlinie zu überprüfen.

| Rolle | Berechtigung |

| Administrator für den bedingten Zugriff | Konfiguration und Verwaltung der bedingten Microsoft Entra-Zugriffsrichtlinien |

| Berichtleseberechtigter | Lesen von Anmeldeprotokollen |

Sicherheitsinformationen mit bedingtem Microsoft Entra-Zugriff absichern

Mit bedingtem Microsoft Entra-Zugriff und Microsoft Entra ID Protection wird sichergestellt, dass die Registrierung von Sicherheitsinformationen nur unter risikofreien Bedingungen erfolgt. Dabei werden sowohl das Benutzerrisiko als auch das Anmelderisiko berücksichtigt.

Bedingter Zugriff: Benutzerrisiko absichern

Das Benutzerrisiko bewertet, ob ein Benutzerkonto kompromittiert sein könnte, beispielsweise durch gestohlene Anmeldeinformationen oder ungewöhnliche Aktivitäten.

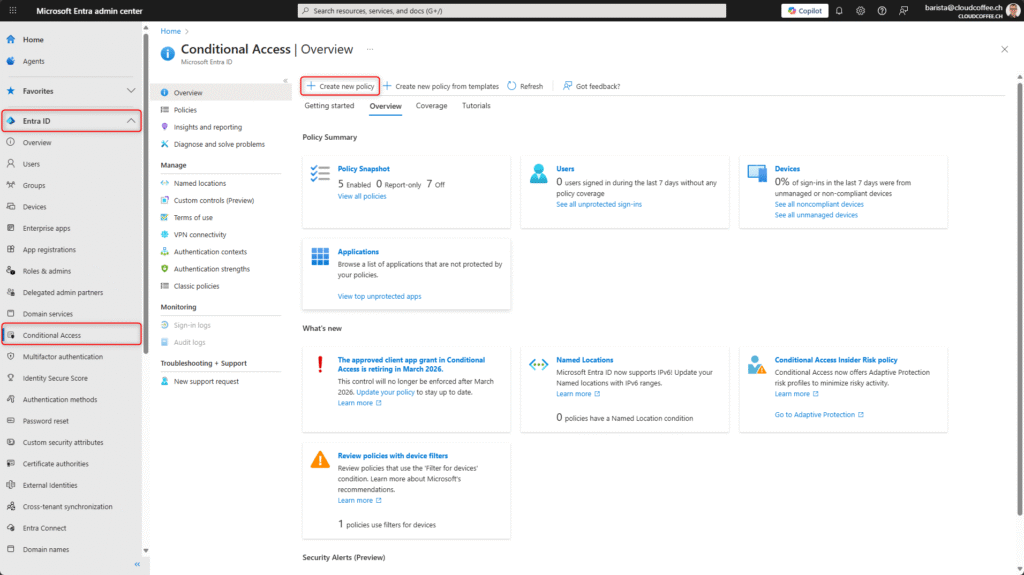

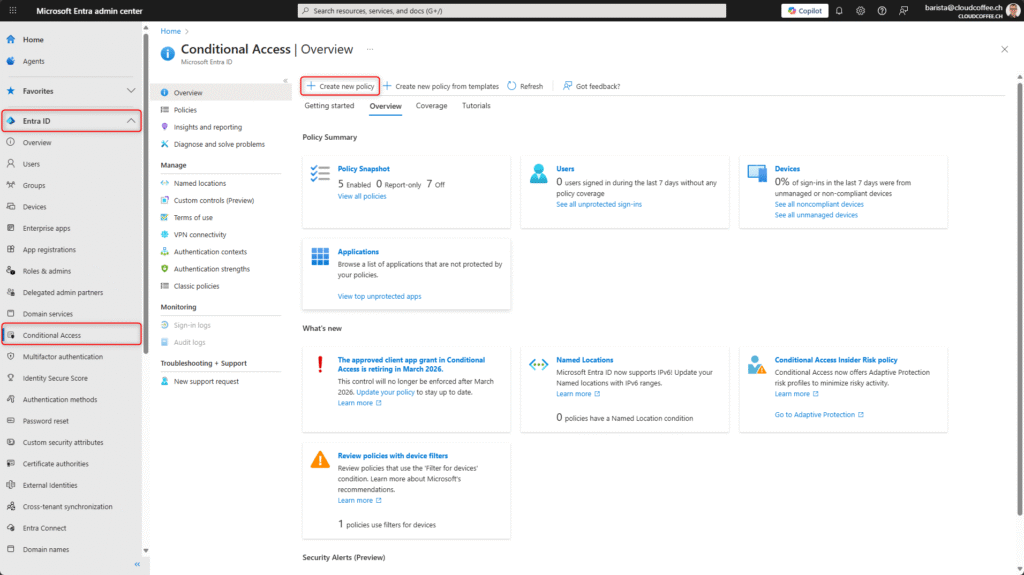

Die bedingte Microsoft Entra-Zugriffrichtlinie zur Absicherung des Benutzerrisikos wird im Microsoft Entra Admin Center (https://entra.microsoft.com) unter Entra ID > Bedingter Zugriff > Neue Richtlinie erstellen eingerichtet.

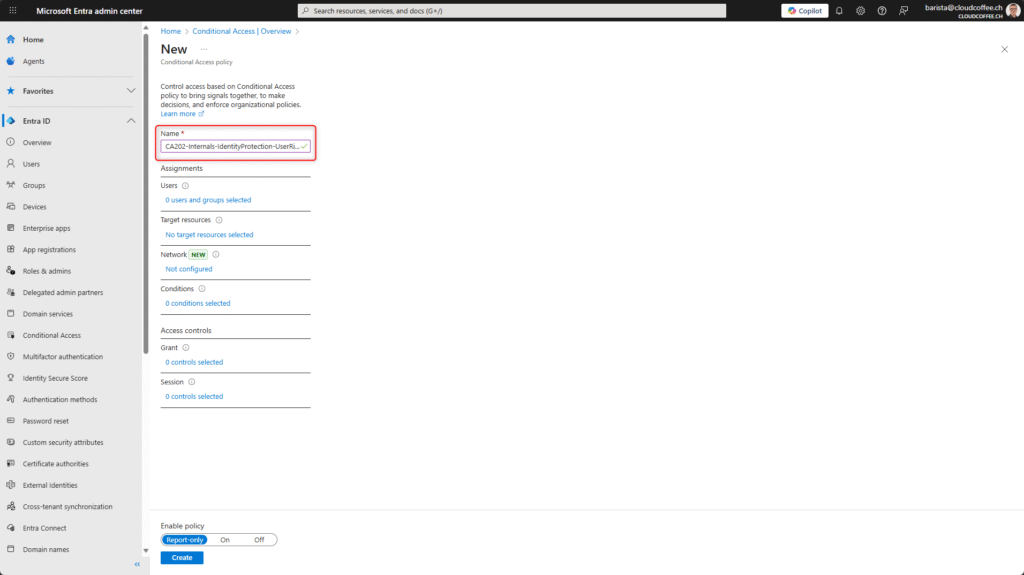

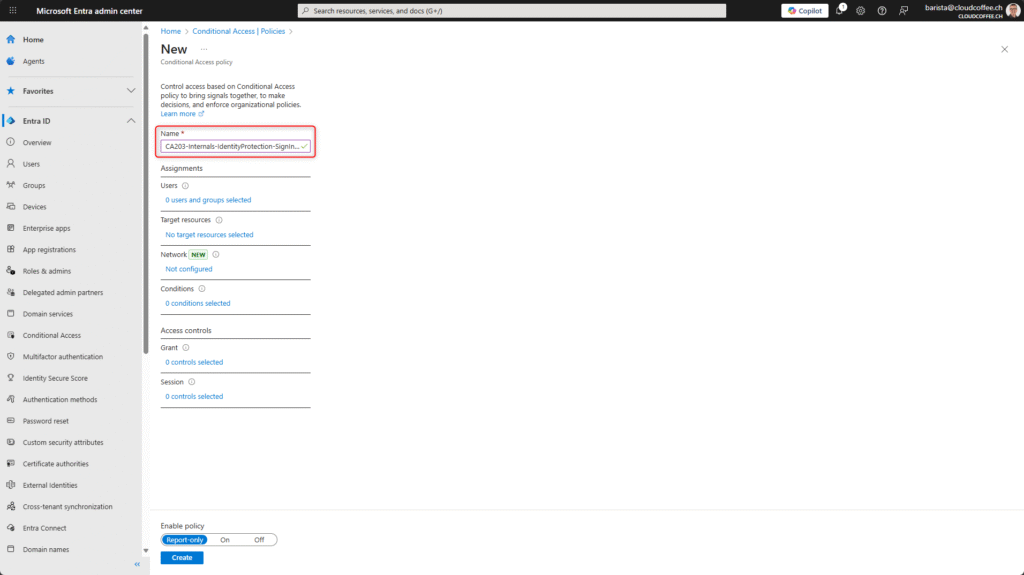

Name für die bedingte Microsoft Entra-Zugriffsrichtlinie vergeben.

Die Benennungskonventionen sind hier beschrieben: Planen einer Microsoft Entra-Bereitstellung für bedingten Zugriff – Microsoft Entra ID | Microsoft Learn

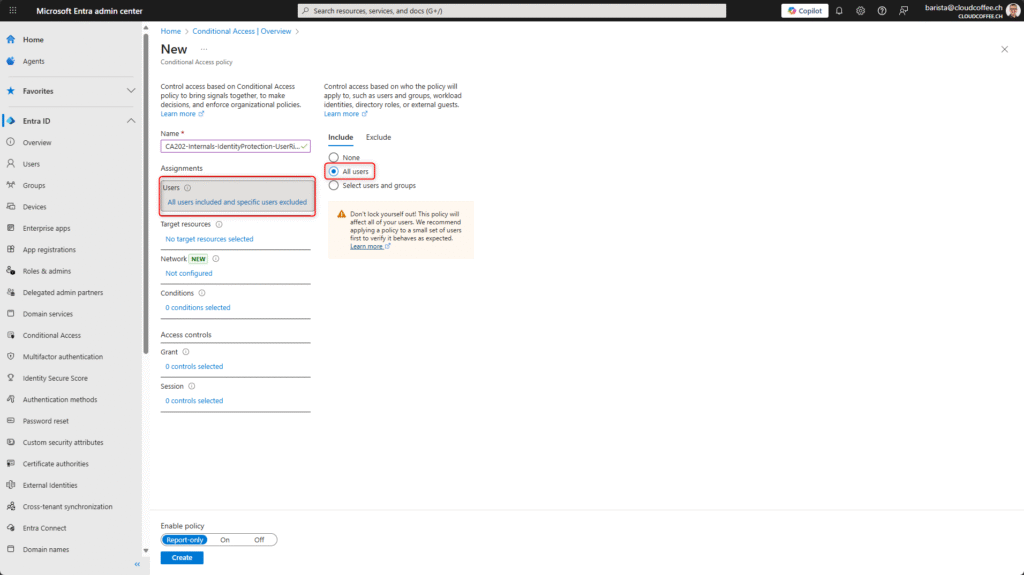

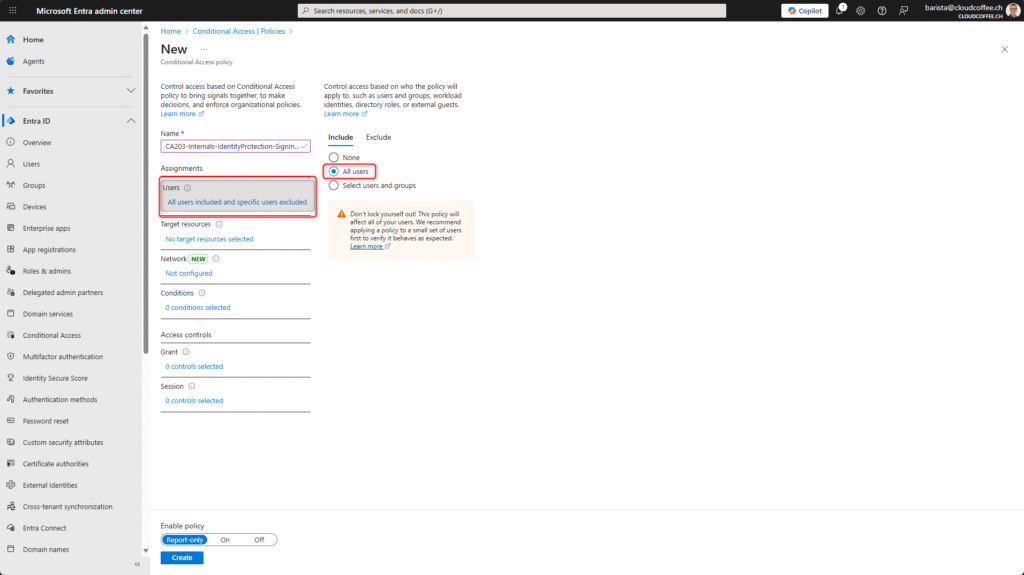

Die Richtlinie auf Alle Benutzer anwenden.

Notfallzugriffskonten (Emergency Accounts) ausschliessen.

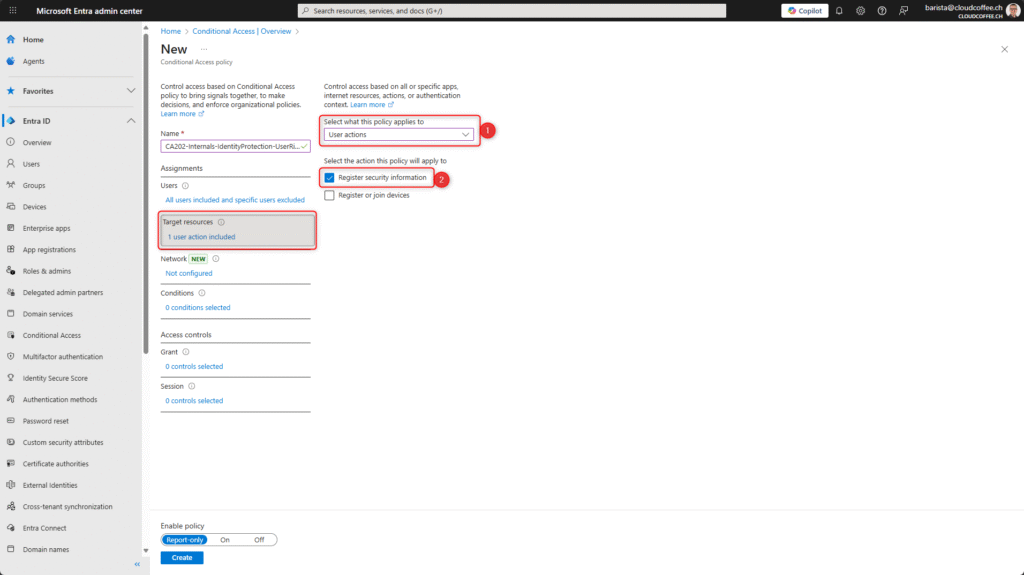

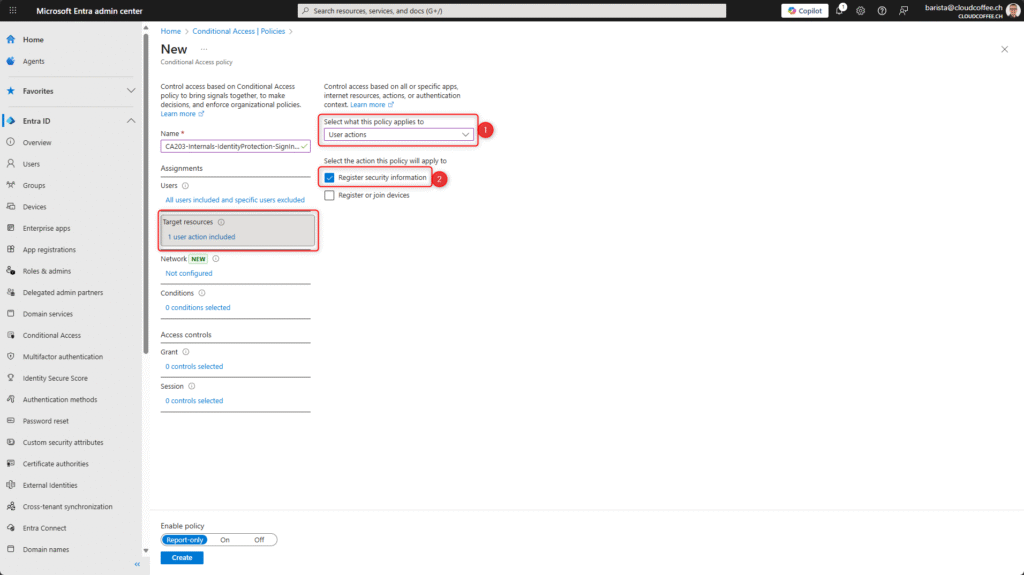

Unter Zielressourcen die Option Benutzeraktionen (1) auswählen und Sicherheitsinformationen registrieren (2) aktivieren.

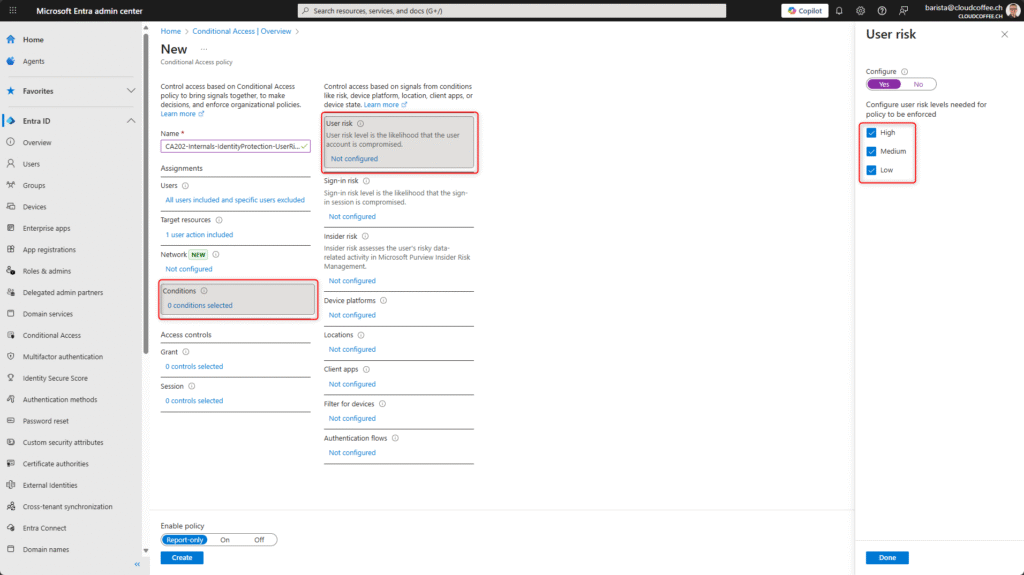

Unter Bedingungen > Benutzerrisiko die Risikostufen Niedrig, Mittel und Hoch aktivieren. Damit wird festgelegt, dass die Richtlinie bei jedem erkannten Benutzerrisiko angewendet wird.

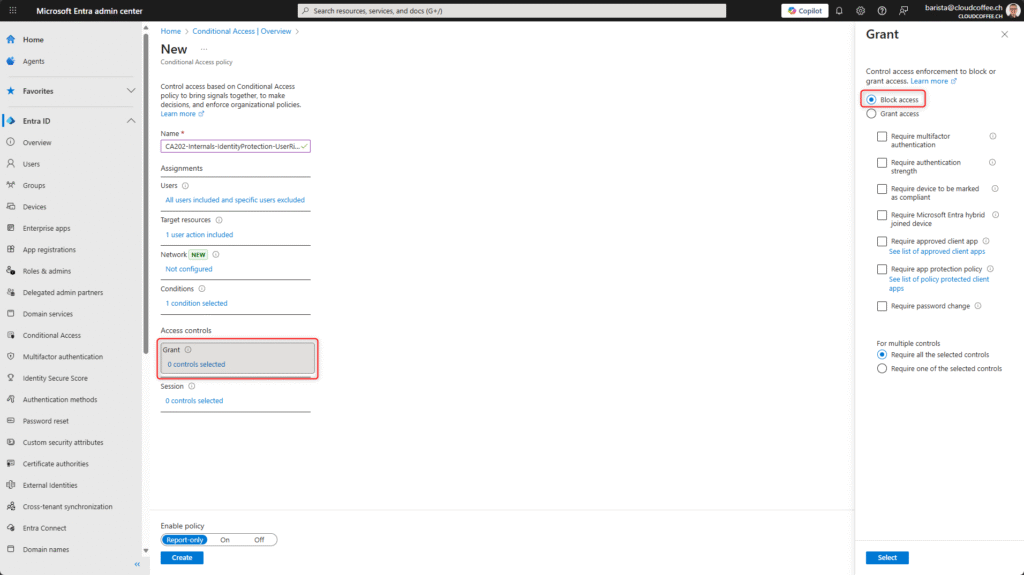

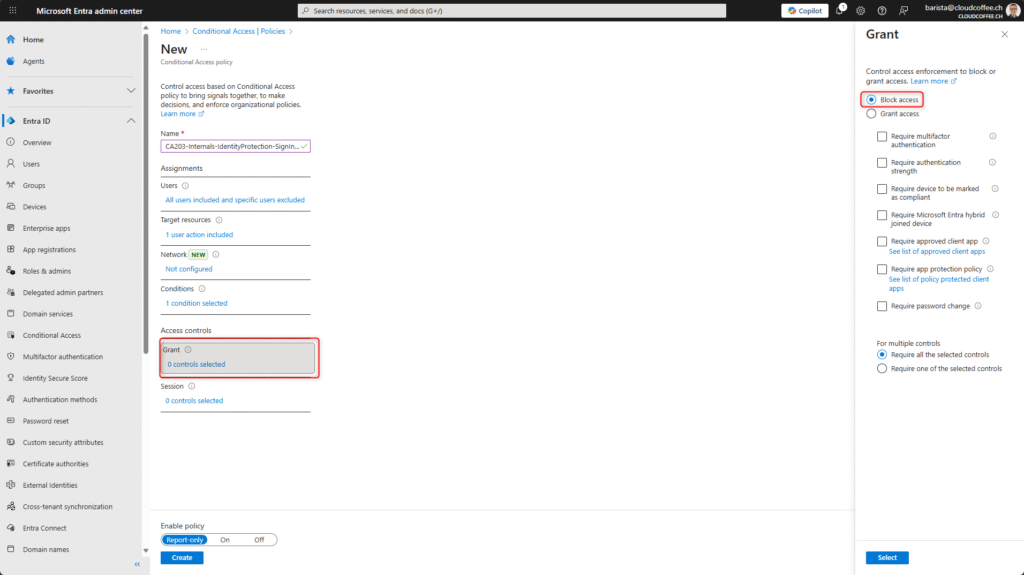

Unter Gewähren die Option Zugriff blockieren aktivieren.

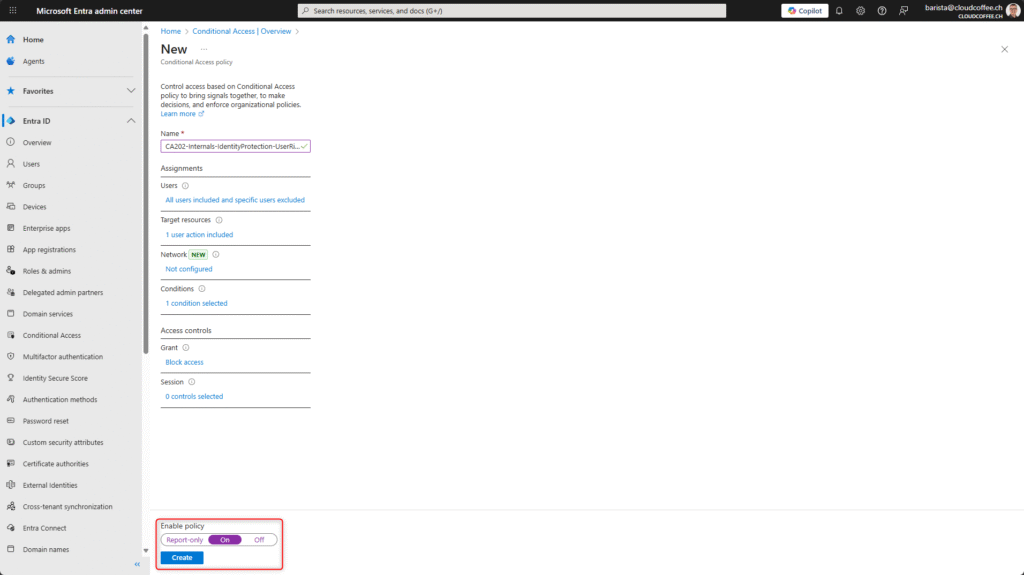

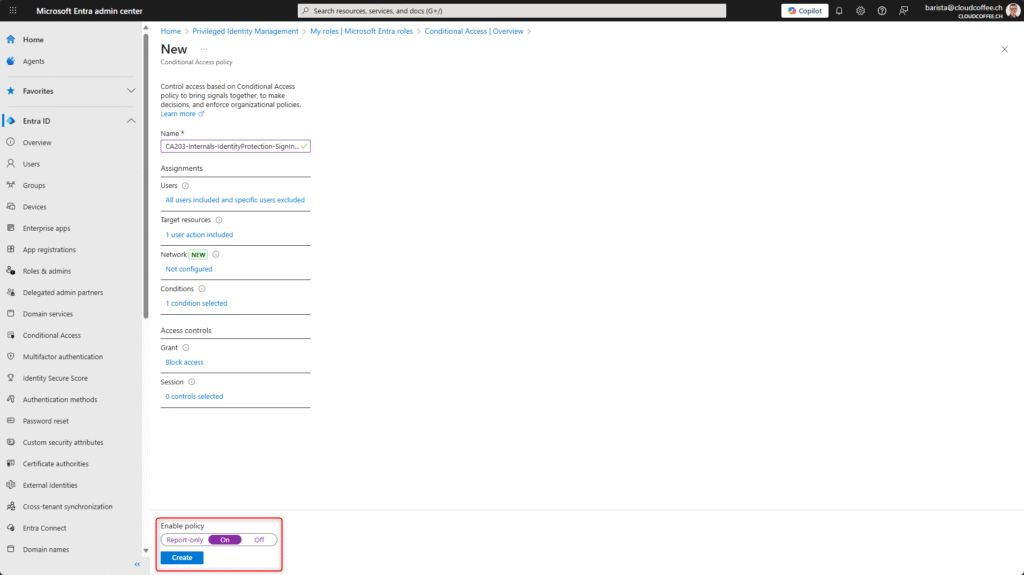

Richtlinie mit Ein aktivieren und Erstellen speichern.

Bedingter Zugriff: Anmelderisiko absichern

Das Anmelderisiko bewertet das Risiko einer aktuellen Anmeldung, etwa durch unbekannte Standorte oder anonyme IP-Adressen.

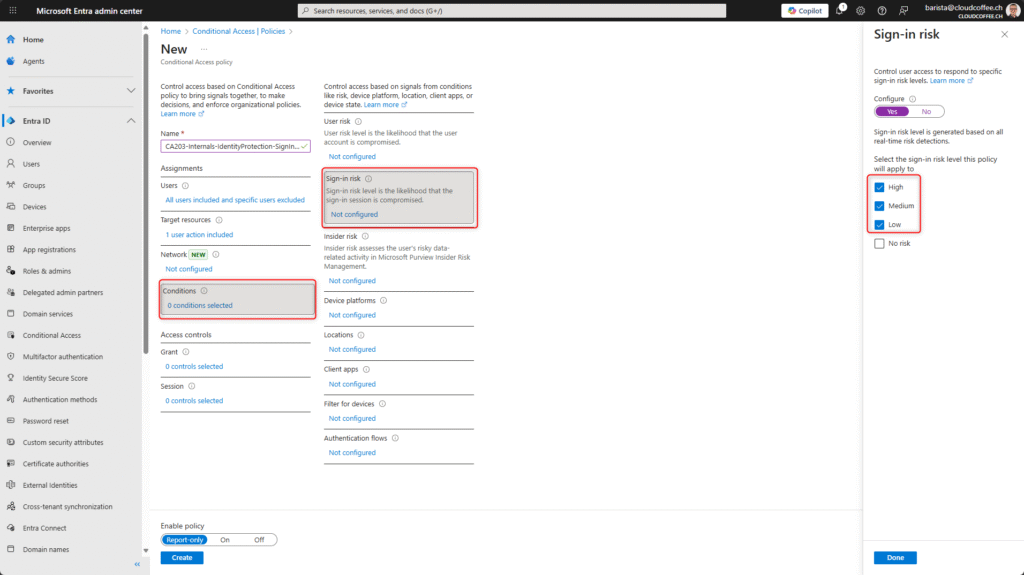

Die bedingte Microsoft Entra-Zugriffrichtlinie zur Absicherung des Anmelderisikos wird im Microsoft Entra Admin Center (https://entra.microsoft.com) unter Entra ID > Bedingter Zugriff > Neue Richtlinie erstellen eingerichtet.

Name für die bedingte Microsoft Entra-Zugriffsrichtlinie vergeben.

Die Benennungskonventionen sind hier beschrieben: Planen einer Microsoft Entra-Bereitstellung für bedingten Zugriff – Microsoft Entra ID | Microsoft Learn

Die Richtlinie auf Alle Benutzer anwenden.

Notfallzugriffskonten (Emergency Accounts) ausschliessen.

Unter Zielressourcen die Option Benutzeraktionen (1) auswählen und Sicherheitsinformationen registrieren (2) aktivieren.

Unter Bedingungen > Anmelderisiko die Risikostufen Niedrig, Mittel und Hoch aktivieren. Damit wird festgelegt, dass die Richtlinie bei jedem erkannten Anmelderisiko angewendet wird.

Unter Gewähren die Option Zugriff blockieren aktivieren.

Richtlinie mit Ein aktivieren und Erstellen speichern.

Funktionskontrolle: bedingter Microsoft Entra-Zugriff prüfen

Risikosimulation über Tor Browser

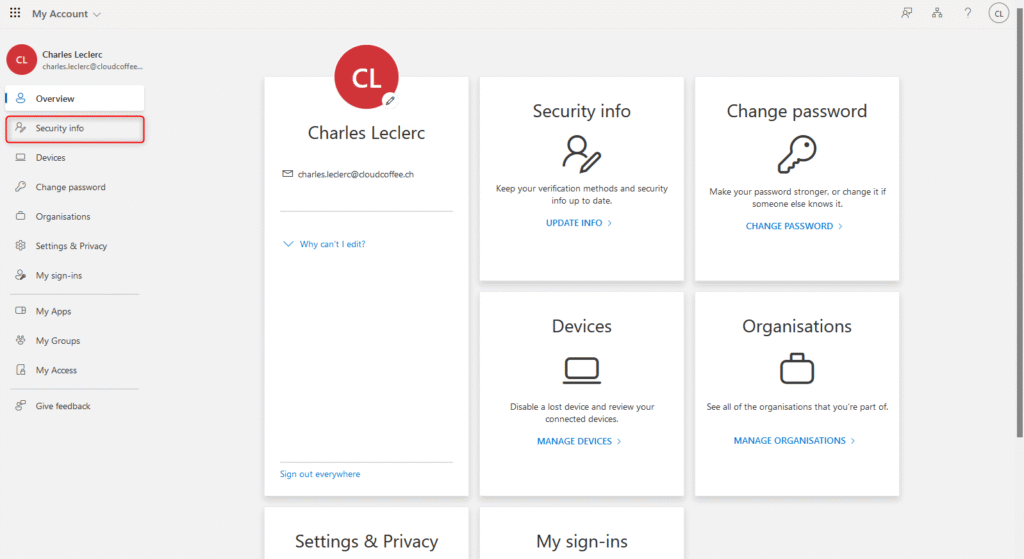

Zur Überprüfung der bedingten Microsoft Entra-Zugriffsrichtlinie erfolgt der Anmeldeversuch mit einem regulären Benutzerkonto über den Tor Browser. Durch die anonyme IP-Adresse wird dabei ein erhöhtes Anmelderisiko ausgelöst.

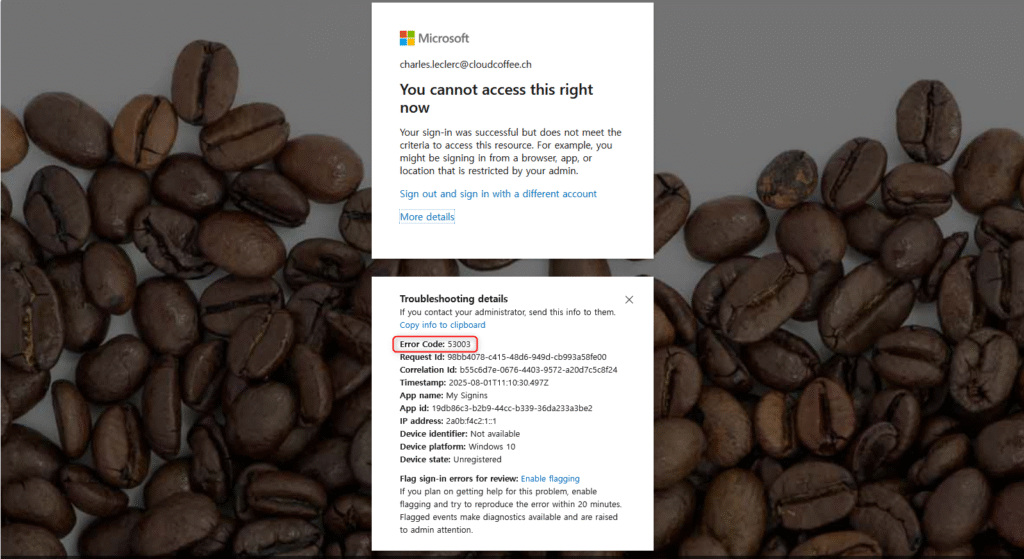

Nach erfolgreicher Anmeldung an https://myaccount.microsoft.com und dem Aufruf von Sicherheitsinformationen wird der Zugriff mit dem Fehlercode 53003 verweigert. Dieser Fehlercode weist darauf hin, dass eine bedingte Microsoft Entra-Zugriffsrichtlinie aktiv ist, die den Zugriff blockiert.

Eine Liste aller AADSTS-Fehlercodes mit Beschreibung befindet sich unter: Fehlercodes bei der Microsoft Entra-Authentifizierung und -Autorisierung – Microsoft identity platform | Microsoft Learn

Anmeldeprotokolle

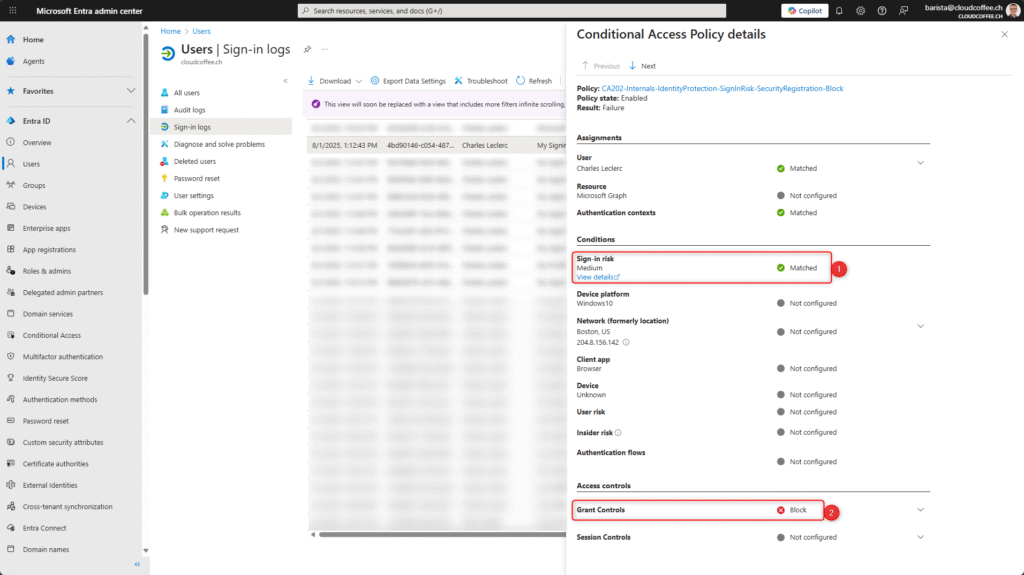

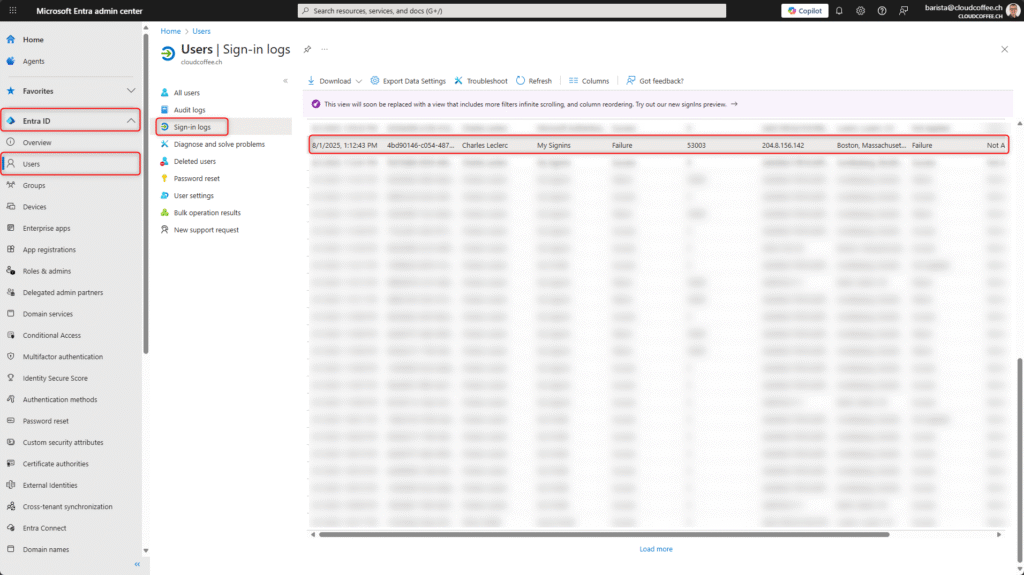

Das Blockieren der Registrierung von Sicherheitsinformationen durch die bedingte Microsoft Entra-Zugriffsrichtlinie ist im Anmeldeprotokoll mit dem Fehler 53003 aufgeführt.

Microsoft Entra Admin Center (https://entra.microsoft.com) > Entra ID > Benutzer > Anmeldeprotokolle

In den Details ist ersichtlich, dass die bedingte Microsoft Entra-Zugriffsrichtlinie die Registrierung neuer Sicherheitsinformationen aufgrund des erkannten Anmelderisikos (1) blockiert (2) hat.