Privilegierte Rollen und Berechtigungen in Microsoft Entra ID ermöglichen die Verwaltung aller Aspekte von Microsoft Azure und Microsoft 365. Um Phishing und weitere Attacken zu erschweren, reicht ein sicheres Kennwort für privilegierte Microsoft Entra Rollen nicht mehr aus. Eine phishingresistente Multi-Faktor-Authentifizierung, wie FIDO2 Protokoll auf einen Sicherheitsschlüssel in Kombination mit Microsoft Entra Privileged Identity Management (PIM), erhöht die Sicherheit für den Microsoft Tenant und den Komfort für den Benutzer erheblich.

Dieser Blog Post zeigt die Konfiguration von Microsoft Entra Privileged Identity Management (PIM) unter Verwendung von phishingresistenten FIDO2 Sicherheitsschlüsseln bei der Anforderung von privilegierten Microsoft Entra Rollen.

Voraussetzungen und Lizenzierung

Um phishingresistente Multi-Faktor-Authentifizierungen bei Anforderung von privilegierten Microsoft Entra Rollen umzusetzen, benötigt es Microsoft Entra Privileged Identity Management (PIM) und einen FIDO2 Sicherheitsschlüssel, z.B. ein YubiKey. Folgende Links zeigen bei Bedarf die Konfiguration dieser Voraussetzungen:

- Microsoft Entra Privileged Identity Management (PIM): Grundkonfiguration – cloudkaffee.ch

- Kennwortlose Anmeldung mit Microsoft Entra ID (Azure AD) und YubiKey (FIDO2) – cloudkaffee.ch

Authentifikationskontext erstellen

Ein Authentifikationskontext im bedingten Zugriff von Microsoft Entra ist eine Funktion, um eine zusätzliche Sicherheitsüberprüfung auszulösen, wenn Benutzer auf sensible Daten oder Aktionen zugreifen. Hierzu wird ein benutzerdefinierter Authentifikationskontext erstellt.

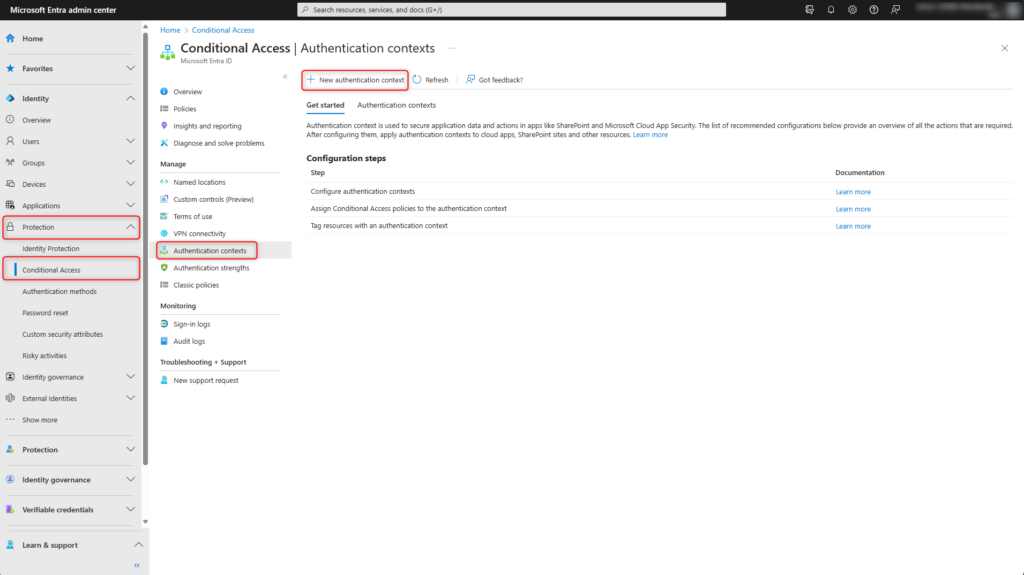

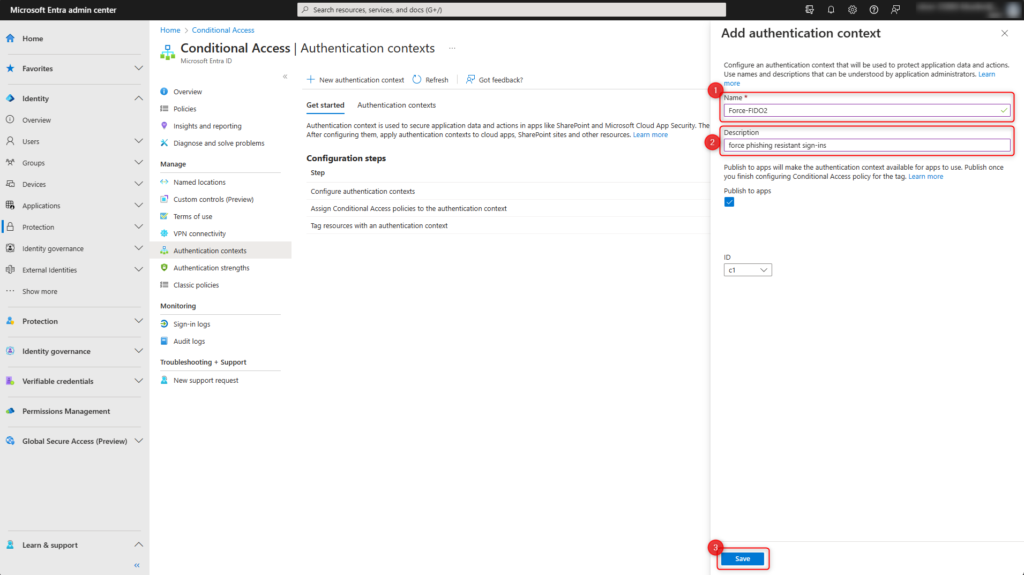

Microsoft Entra (https://entra.microsoft.com) > Protection > Conditional Access > Authentication contexts aufrufen und New authentication context anklicken.

- Name für den Authentifizierungskontext eingeben, z.B. Force-FIDO2

- Detaillierte Beschreibung eingeben, z.B. force phishing resistant sign-ins

- Speichern klicken

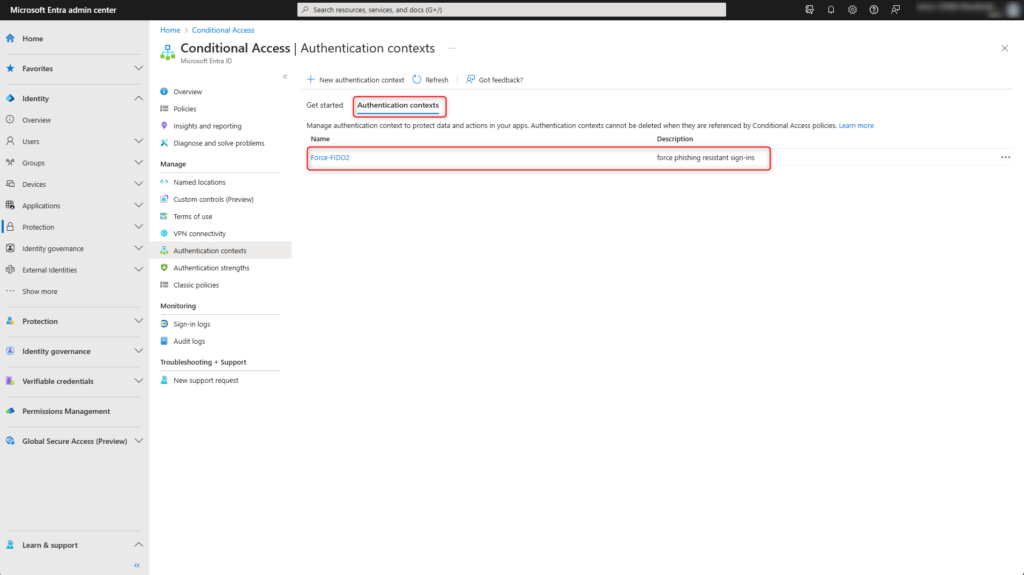

Der benutzerdefinierte Authentizierungskontext ist erstellt und wird unter Authentication contexts angezeigt.

Richtlinie für bedingten Microsoft Entra Zugriff erstellen

Der bedingte Microsoft Entra Zugriff erzwingt bei der Verwendung des zuvor erstellen Authentifizierungskontexts die phishingresistene Multi-Faktor-Authentifizierung.

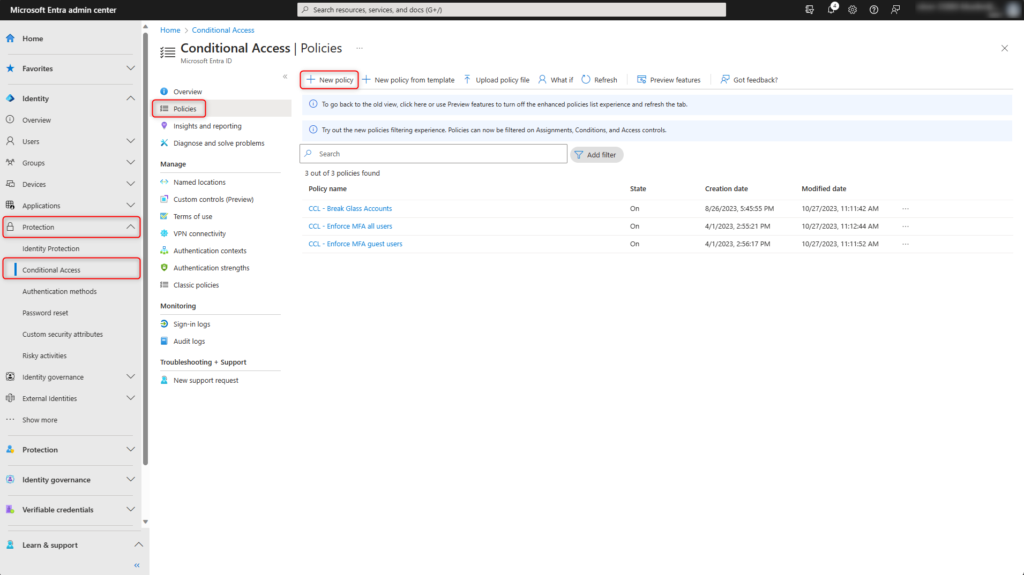

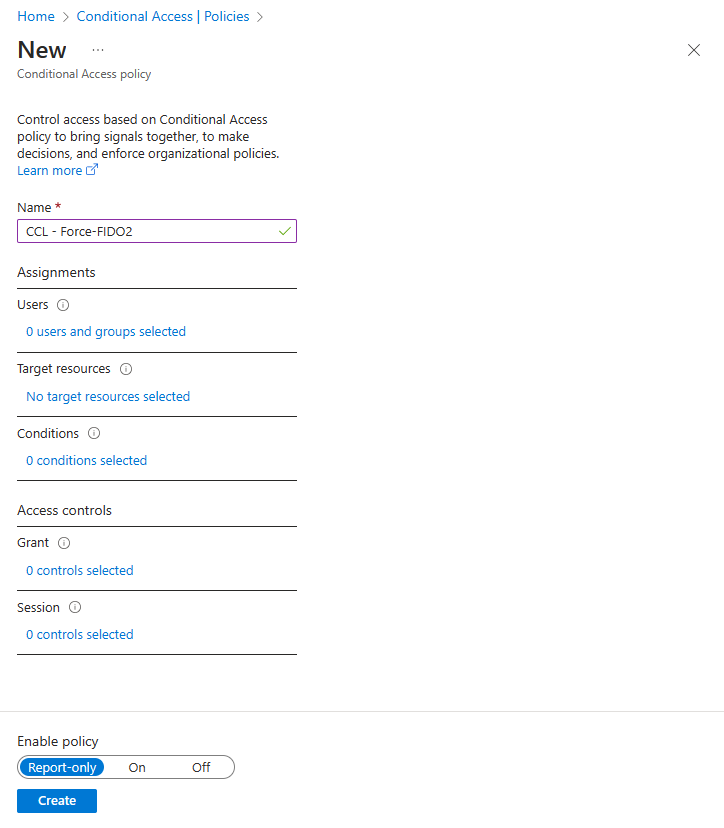

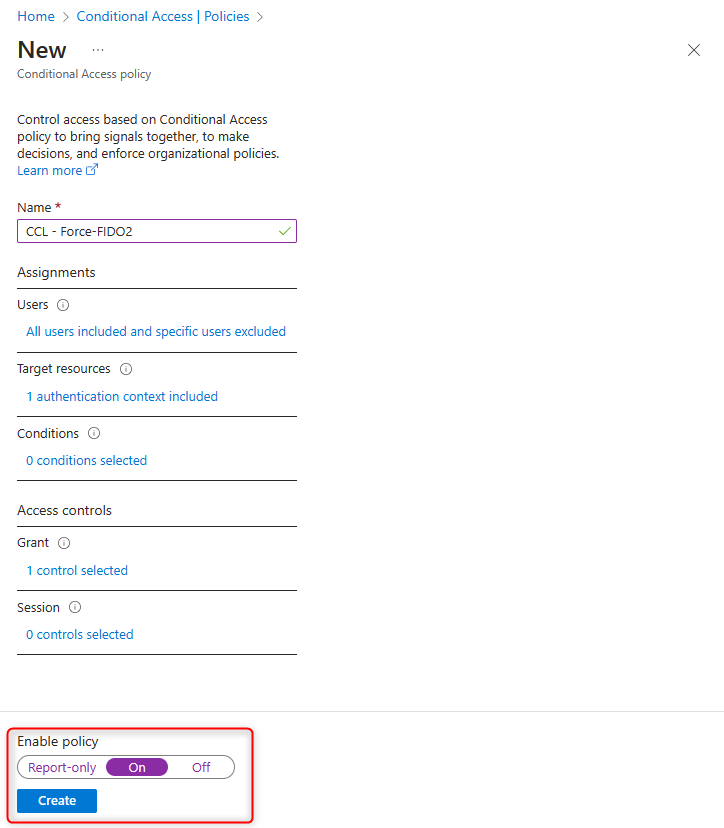

Microsoft Entra (https://entra.microsoft.com) > Protection > Conditional Access > Policies > New policy

Name für Richtlinie eingeben, z.B. Force-FIDO2

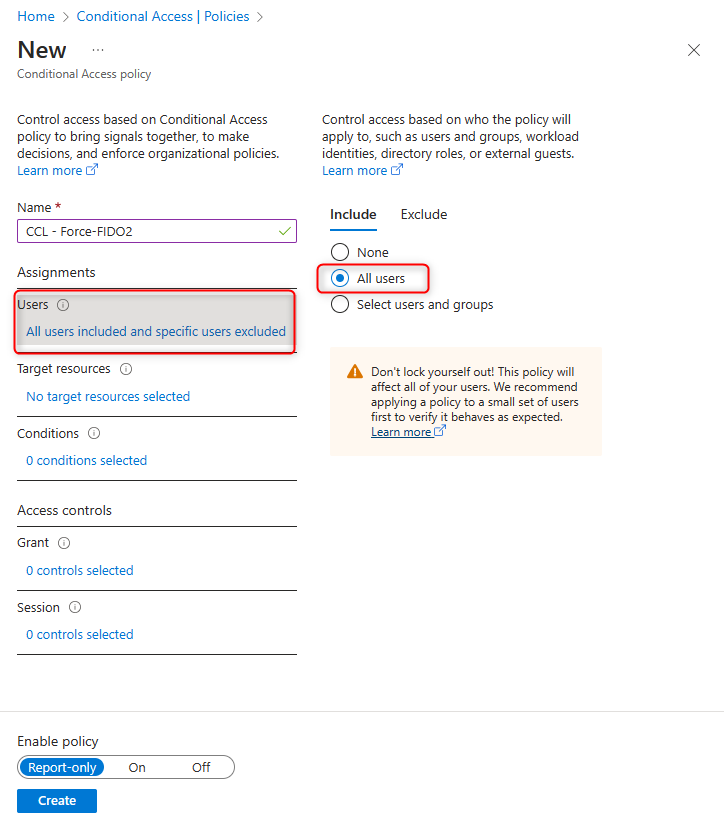

Users auswählen und All users in die Richtlinie aufnehmen.

Gegebenenfalls Notfallzugriffskonten (Emergency Accounts) ausschliessen.

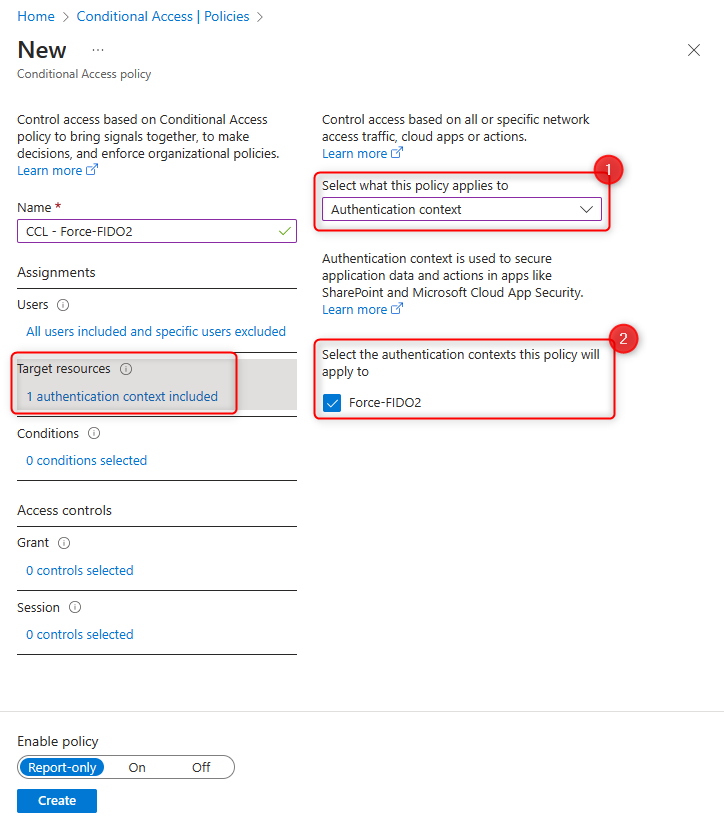

Target resources auswählen

- Aufthentication context auswählen

- Zuvor erstellten Authentifizierungskontext aktivieren

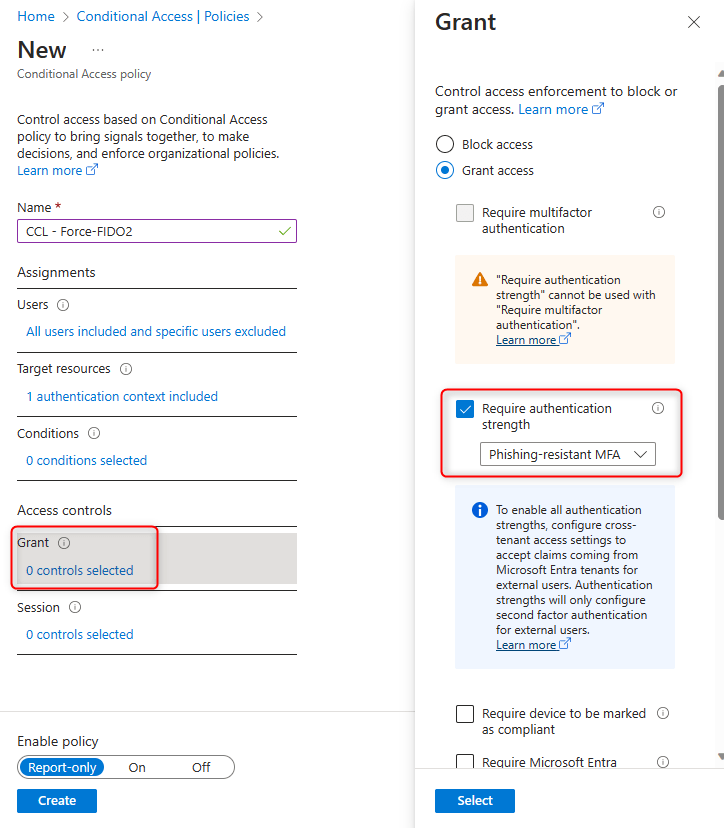

Grant auswählen und Require Authentication strength auf Phishing-resistant MFA setzen.

Richtlinie mit On aktivieren und Create speichern.

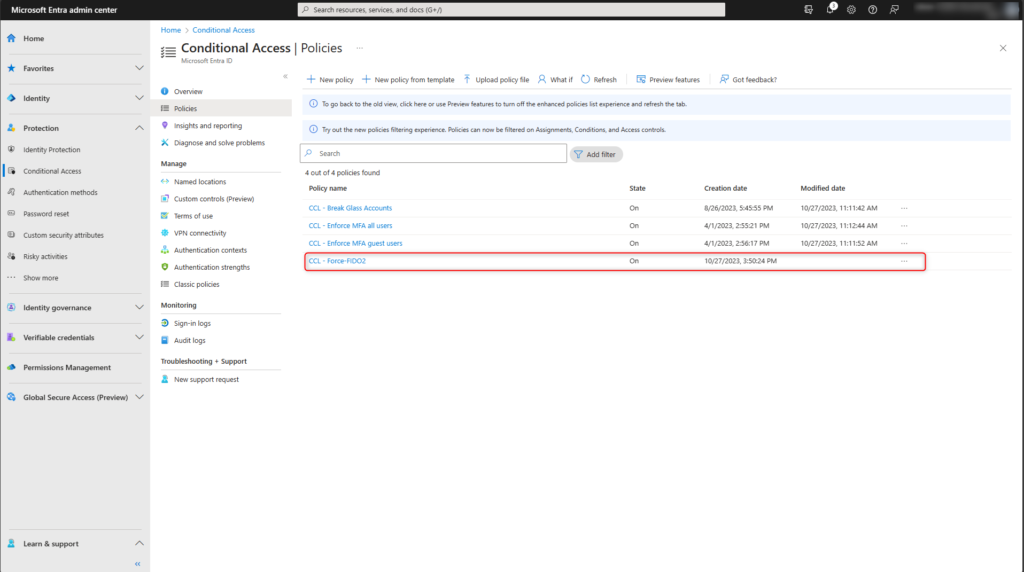

Die Richtlinie für das Erzwingen von phishingresistenter Multi-Faktor- Authentifizierung bei Verwendung des Authentifizierungskontexts ist eingerichtet.

Microsoft Entra Privileged Identity Management (PIM) einrichten

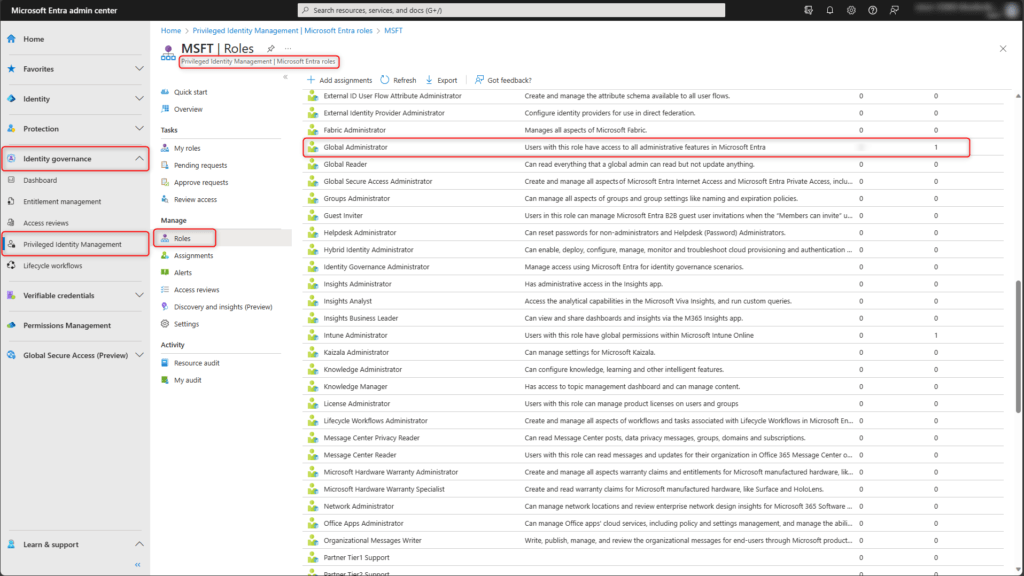

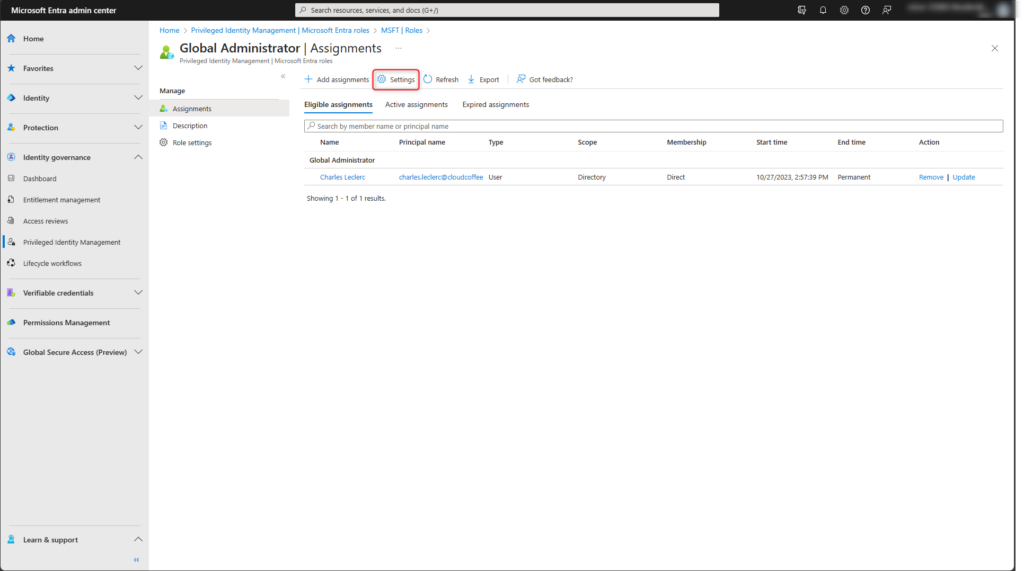

Die Anpassung der Konfiguration für die privilegierte Microsoft Entra Rolle wird nun vorgenommen. Diese Änderung führt dazu, dass eine phishingresistente Multi-Faktor-Authentifizierung erforderlich ist, wenn die Rolle angefordert wird. In diesem Artikel wird der Global Administrator mit einem YubiKey FIDO2 Sicherheitsschlüssel geschützt.

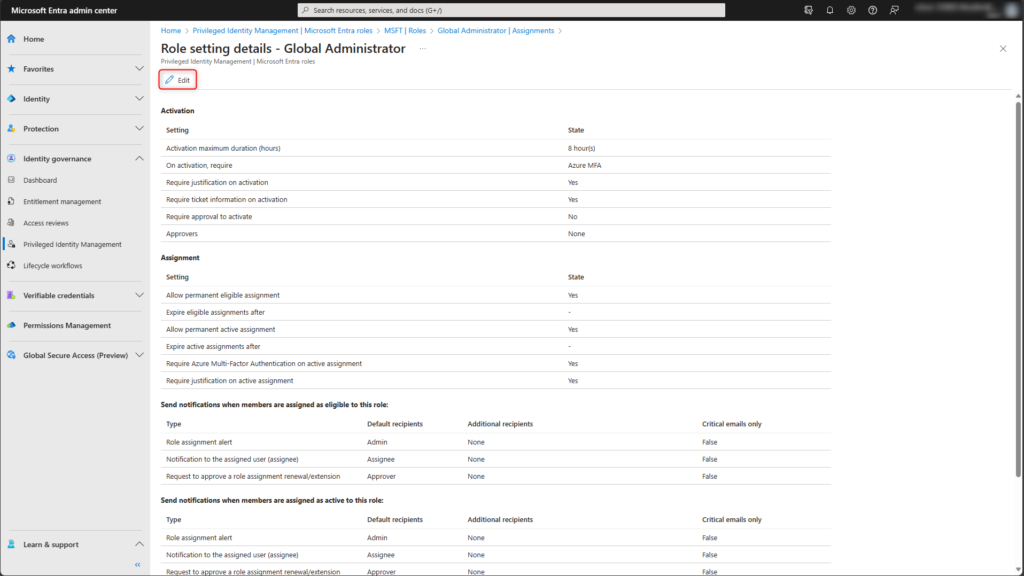

Microsoft Entra (https://entra.microsoft.com) > Identity governance > Privileged Identity Management > Microsoft Entra roles > Roles und Global Administrator auswählen

Settings auswählen

In den Details der Rolleneinstellungen auf Edit klicken

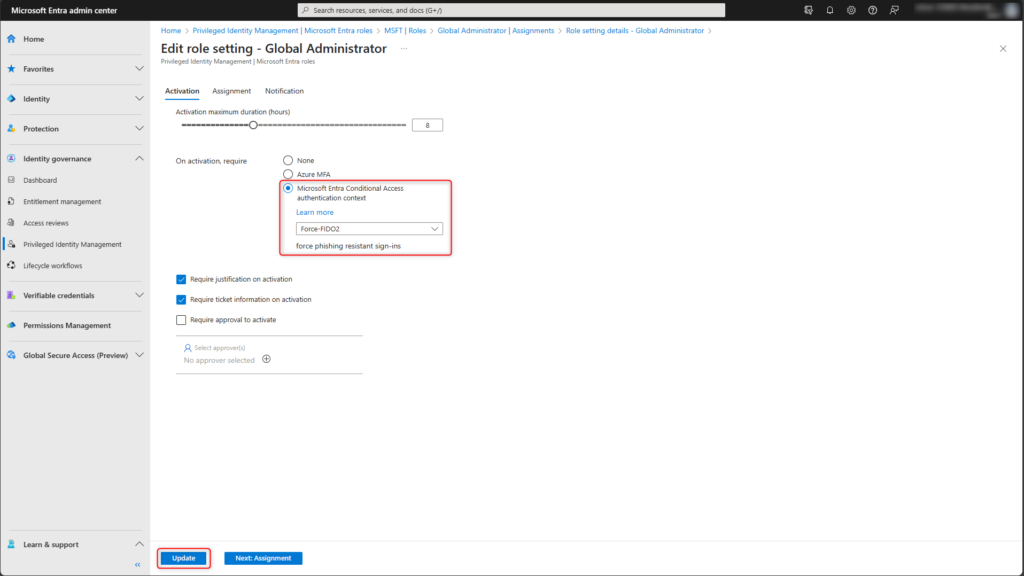

Option Microsoft Entra Conditional Access authentication context aktivieren und den zuvor erstellten Authentifikationskontext wählen.

Änderung an der Rolleneinstellung mit Update speichern.

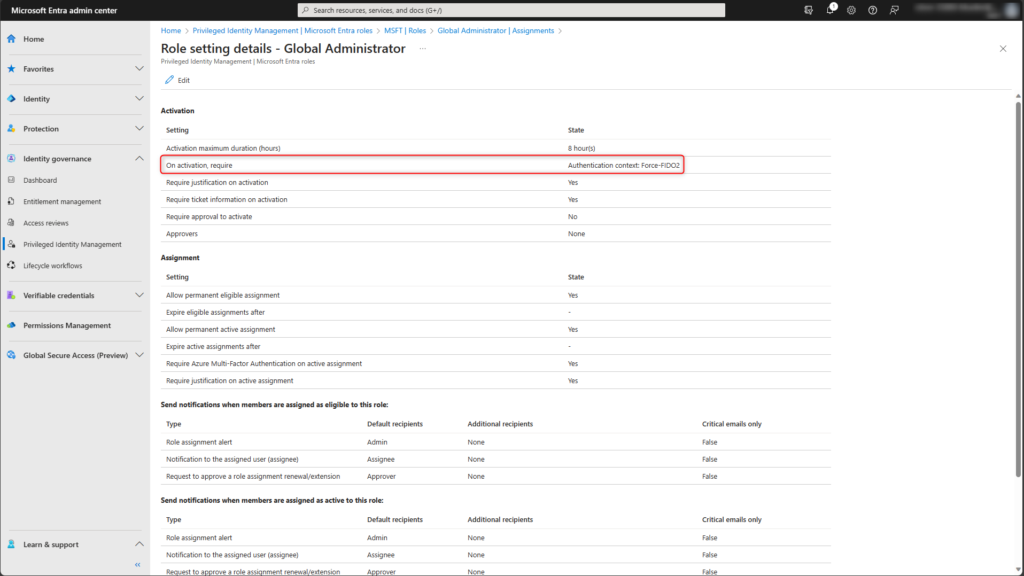

Während der Anforderung der privilegierten Rolle wird nun die Richtlinie des bedingten Microsoft Entra Zugriffs angewendet, welche auf den Authentifikationskontext konfiguriert ist.

Konfiguration testen

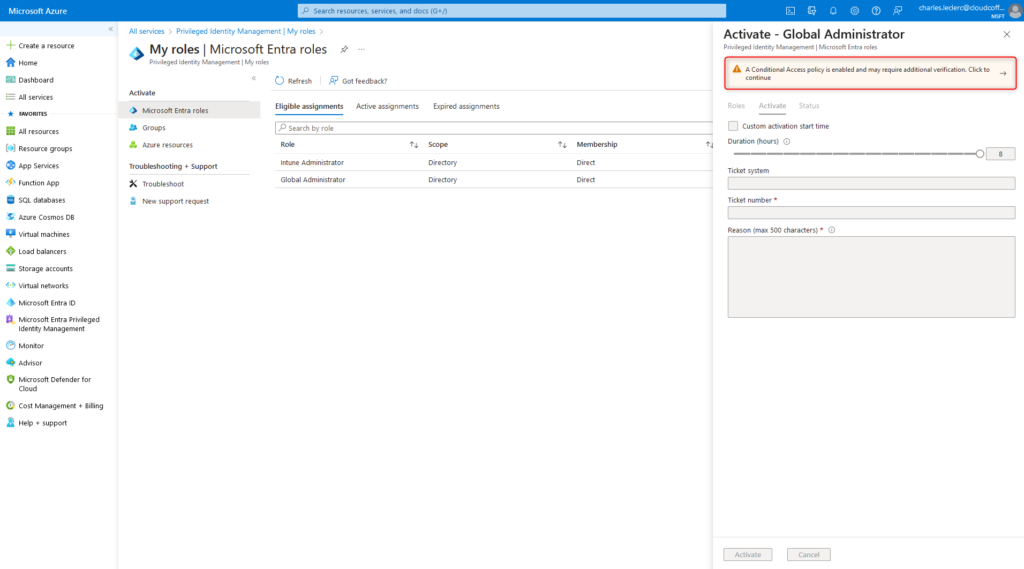

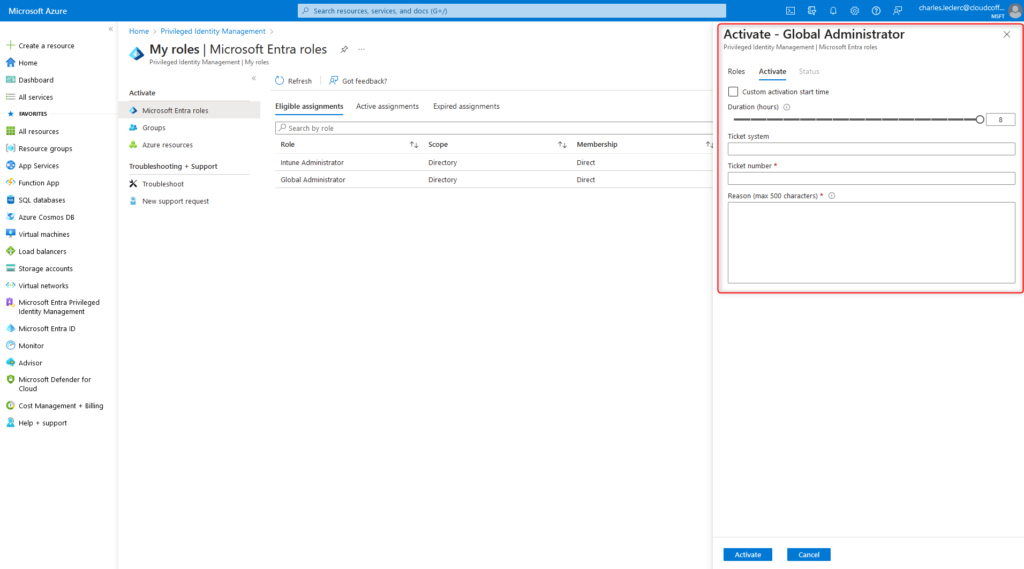

Ein berechtigter Benutzer fordert über Microsoft Entra Privileged Identity Management (PIM) die privilegierte Rolle an. Die notwendigen Schritte für diesen Vorgang sind im nachfolgenden Link detailliert beschrieben: Microsoft Entra Privileged Identity Management (PIM): Azure Rollen durch Benutzer anfordern – cloudkaffee.ch

In diesem Beitrag ist die phishingresistente Multi-Faktor-Authentifizierung für die Microsoft Entra Rolle Global Administrator konfiguriert. Bei der Anforderung dieser privilegierten Rolle stellt die Richtlinie des bedingten Microsoft Entra Zugriffs sicher, dass eine phishingresistente Multi-Faktor-Authentifizierung durchgeführt werden muss.

Die phishingresistente Multi-Faktor-Authentifizierung wird mit Klick auf die Meldung A Conditional Access policy is enabled and may require additional verification. Click to continue ausgeführt.

Nach der erfolgreichen Authentifizierung mit einer phishingresistenten Multi-Faktor-Authentifizierung, z.B. ein YubiKey FIDO2 Sicherheitsschlüssel, kann die privilegierte Microsoft Entra Rolle Global Administrator angefordert werden.

Folge mir auf LinkedIn, um stets über meine neuesten Beiträge auf dem Laufenden zu bleiben.