Weitverbreitete Legacyauthentifizierungsprotokolle wie POP, SMTP, IMAP oder MAPI sind mittlerweile ein ernstzunehmender Schwachpunkt in der Sicherheit und damit bei Angreifern sehr beliebt.

Das Sicherheitsrisiko wird mit Zahlen von Microsoft untermauert:

(Quelle: https://techcommunity.microsoft.com/t5/azure-active-directory-identity/new-tools-to-block-legacy-authentication-in-your-organization/ba-p/1225302#)

- Mehr als 99 Prozent der Kennwort-Spray-Angriffe verwenden ältere Authentifizierungsprotokolle

- Mehr als 97 Prozent der Angriffe auf Anmeldeinformationen verwenden die Legacy-Authentifizierung

- Azure AD-Konten in Organisationen, in denen die Legacyauthentifizierung deaktiviert wurde, weisen 67 Prozent weniger Angriffe aus als diejenigen, in denen die Legacyauthentifizierung aktiviert ist.

Weshalb ist das so, was macht Legacyauthentifizierung so gefährlich?

Legacyauthentifizierungen unterstützten keine Modern Authentication, wie Multi-Faktor Authentifizierung oder Conditional Access (bedingter Zugriff)

In dieser Anleitung wird aufgezeigt, wie Clients mit Legacyauthentifizierung identifiziert werden und diese mit «Azure AD Conditional Access» blockiert werden können.

Hinweis:

Ab dem 1. Oktober 2022 wird die Standardauthentifizierung für Exchange Online in allen Microsoft 365-Mandanten unabhängig von der Nutzung dauerhaft deaktiviert, mit Ausnahme der SMTP-Authentifizierung.

Voraussetzungen und Lizenzierung

In dieser Anleitung wird “Azure AD Conditional Access” (Bedingter Azure AD-Zugriff) verwendet, was folgende Lizenz notwendig macht:

- Azure AD Premium P1

Die Lizenz ist unter anderem Bestandteil von “Microsoft 365 Business Premium” und vielen mehr.

Eine Übersicht der Microsoft 365 Lizenzpakete mit deren Features kann unter https://m365maps.com/ abgerufen werden.

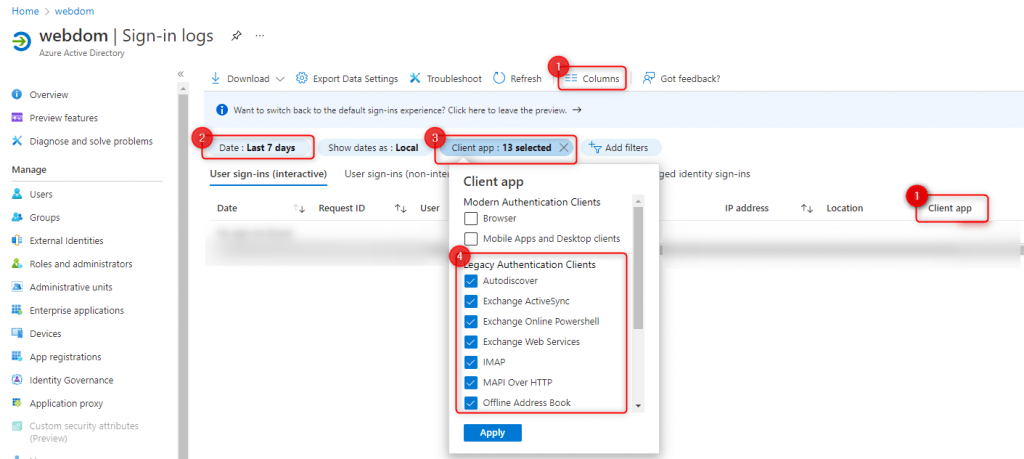

Verwundbare Client Apps identifizieren

Im Anmeldeprotokoll von Azure AD können die Client Apps mit Legacyauthentifizierung nach Benutzer gefiltert werden.

- Spalte «Client-App» der Auswertung hinzufügen

- Zeitraum der Auswertung festlegen

- Filter «Client-App» hinzufügen

- Sämtliche Legacy-Authentifizierungsclients auswählen

Die gefilterte Liste kann nun abgearbeitet werden, so dass möglichst keine Client Apps mehr Legacyauthentifizierung verwenden.

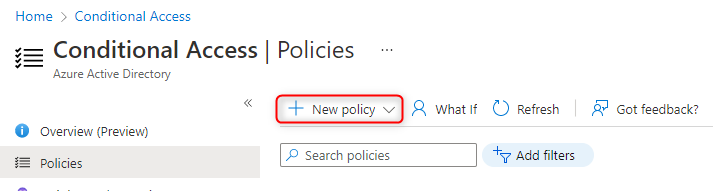

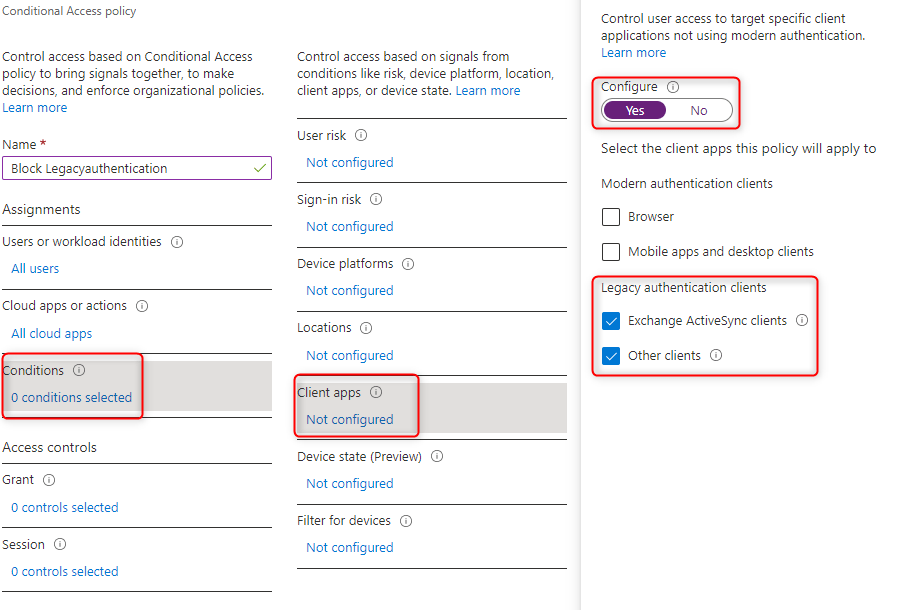

Blockieren von Legacyauthentifizierungen mit «Azure AD Conditional Access»

Nachdem keine Legacyauthentifizierungen mehr notwendig sind, können diese mit «Azure AD Conditional Access» (bedingter Azure AD Zugriff) blockiert werden.

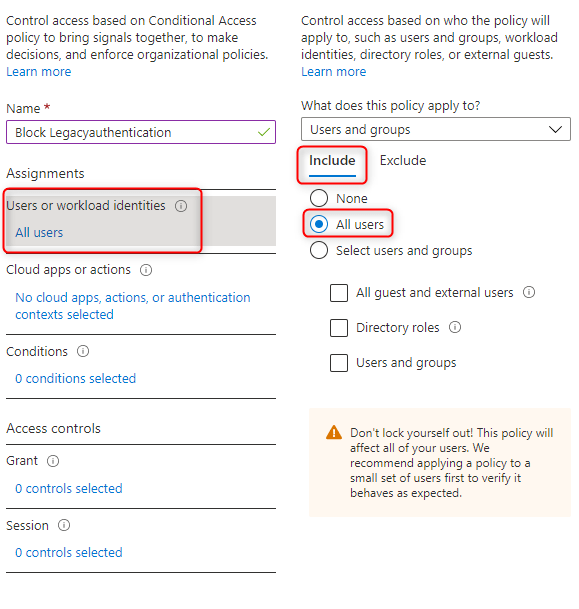

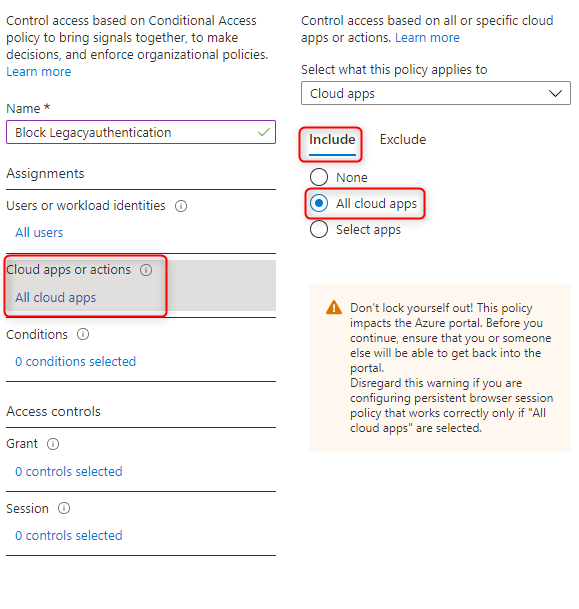

Die Richtlinie soll sämtlichen Benutzern und allen Cloud Apps zugewiesen werden.

In begründeten Fällen können Ausschlüsse für Konten definiert werden, welche nicht auf Legacyauthentifizierung verzichten können.

Sämtliche Legacyauthentifizierungsclients werden als Bedingung ausgewählt

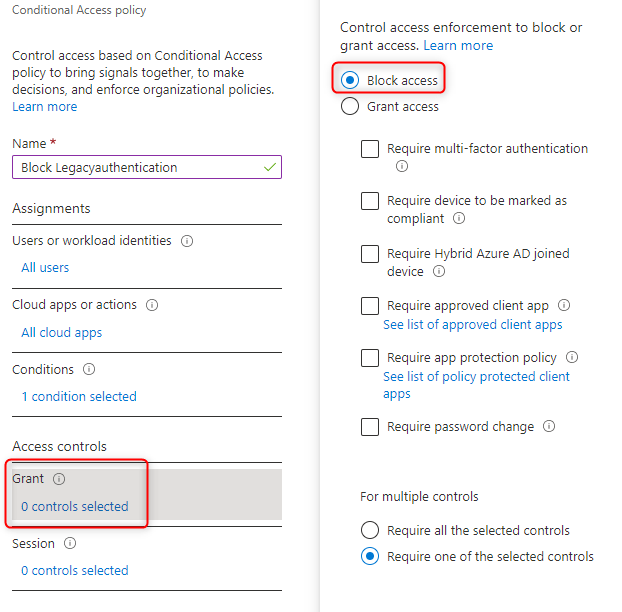

Die Richtlinie soll den Zugang blockieren

Zum Abschluss muss die Richtlinie noch aktiviert werden

Folge mir auf LinkedIn und lasse Dich über meine aktuellen Beiträge informieren.